MS Sysmon détecte désormais les processus de falsification de logiciels malveillants

La société géante de la technologie nommée Microsoft aurait publié Sysmon 1.3 et y aurait ajouté une nouvelle fonctionnalité. Selon les rapports, la fonctionnalité peut détecter si un processus a été falsifié à l’aide de processus de creux ou de techniques de processus herpaderping.

Afin d’empêcher la détection par les applications de sécurité, les développeurs de logiciels malveillants utilisent pour injecter du code malveillant dans le processus légitime de Windows. Grâce à cette tactique, le logiciel malveillant est autorisé à s’exécuter, mais le processus apparaît en tant que processus d’exécution Windows en arrière-plan dans le Gestionnaire des tâches.

En parlant de Process Hollowing, il s’agit d’une technique par laquelle un malware lance un processus légitime qui ressemble à un processus suspendu et remplace le code légitime par ses propres codes malveillants. Et le code s’exécute ensuite en arrière-plan avec les autorisations attribuées au processus d’origine.

Alors que le processus Herpaderping est une méthode plus avancée par laquelle le logiciel malveillant modifie son image sur le disque infecté et apparaît comme une application légitime, le logiciel malveillant suivant est chargé. Lorsque l’application de sécurité analyse les fichiers sur le disque, elle ne remarque aucun fichier nuisible tandis que le code malveillant continue de s’exécuter à l’intérieur du système.

En plus de ceux-ci, de nombreuses identités de logiciels malveillants utilisent une technique de falsification de processus pour empêcher sa détection. Certains des logiciels malveillants sont Mailto / defray777 ransomware, TrackBot et BazarBackdoor.

Comment activer la falsification de processus dans Sysmon v1.3

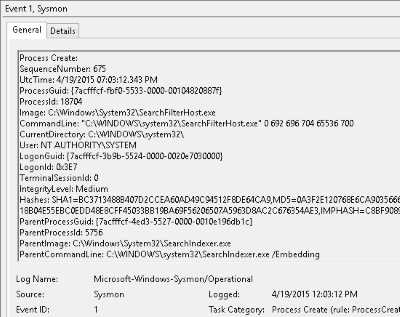

Si vous faites partie de ceux qui ne connaissent toujours pas l’application Sysmon ou System Monitor dans Windows, sachez qu’il s’agit d’un outil Sysinternals conçu pour surveiller le système à la recherche de processus malveillants. En outre, il enregistre également ces processus dans le journal des événements Windows.

On peut télécharger l’application sur la page officielle de Sysinternal ou sur http://live.sysinternals.com/sysmon.exe.

Pour activer la fonction de détection de sabotage de processus, les utilisateurs ou administrateurs de PC doivent ajouter l’option de configuration «Traiter sabotage» à un fichier de configuration. Gardez à l’esprit que Sysmon surveille uniquement les événements de base tels que la création de processus et les changements d’heure de fichier sans fichier de configuration.

Une nouvelle directive a également été ajoutée au schéma Sysmon 4.50 qui peut être affichée en exécutant la commande sysmon -S.

Once peut utiliser le fichier de configuration suivant pour une configuration très basique qui permettra la détection de falsification de processus.

<Sysmon schemaversion = "4.50"> <EventFiltering> <RuleGroup name = "" groupRelation = "or"> <ProcessTampering onmatch = "exclude"> </ProcessTampering> </RuleGroup> </EventFiltering> </Sysmon>

Pour lancer le Sysmon et lui demander d’utiliser le fichier de configuration ci-dessus, les utilisateurs doivent exécuter le sysmon -i et transmettre le nom du fichier de configuration. Pour une instance de type «sysmon -i sysmon.conf», où sysmon.conf est le nom du fichier de configuration.

Une fois que le Sysmon démarre, installera son pilote et lancera la collecte de données silencieusement en arrière-plan.

Tous les événements Sysmon seront enregistrés dans «Journaux des applications et des services / Microsoft / Windows / Sysmon / Operational» dans l’observateur d’événements.

Si la fonction de sabotage de processus est activée, chaque fois que le processus de vidage ou de herpadering de processus est détecté, Sysmon génère une entrée «Event 25 – Process Sabering» dans l’observateur d’événements.

Sur la base de certains tests, la fonctionnalité a détecté divers exécutables inoffensifs liés à Chrome, Opera, Firefox, Fiddler, MS Edhe et divers programmes d’installation.

Cependant, la fonctionnalité n’a malheureusement déclenché aucun événement dans le cas des derniers TrickBot et BazarLoader.