Les opérateurs PwndLocker le renomment ProLock après la détection de défauts

Le ransomware PwndLocker a été repéré au début de ce mois. Il visait les réseaux d’entreprise et exige une rançon comprise entre 175 000 $ et 660 000 $, selon la taille des réseaux.

Peu de temps après la détection, Michael Gillespie d’ID Ransomware et Fabrian Wosar d’Emsisoft ont découvert des bogues dans le malware qui leur permettaient de créer un outil de décryptage. Ainsi, les victimes pouvaient alors accéder aux fichiers sans payer la rançon.

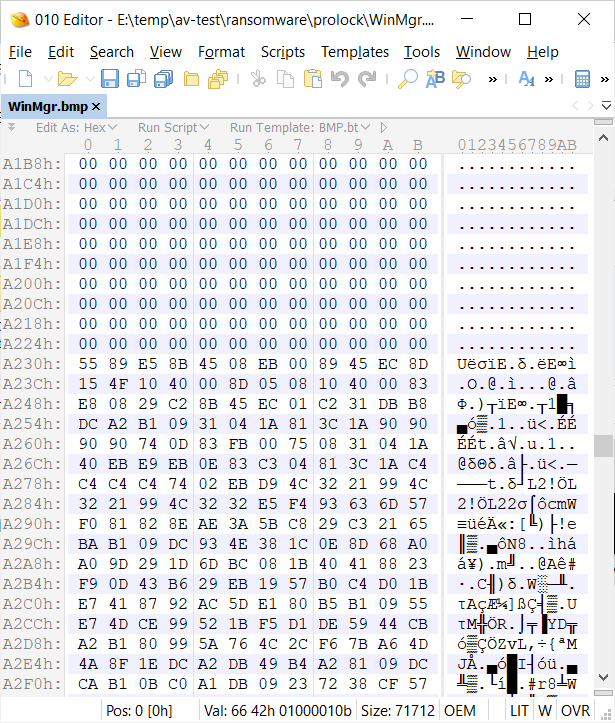

En raison de cet échec, les développeurs ont renommé le ransomware sous le nom de ProLock Ransomware. PeterM, un chercheur de Sophos, a déclaré que ce nouveau ransomware est distribué via un fichier image BMP stocké sur C: \ ProgrmData sous le nom WinMgr.bmp. Dans cette image, l’exécutable du rançongiciel est intégré.

Le fichier BMP a quelques points dans le coin supérieur droit, visualisant à travers l’éditeur hexadécimal, ceux-ci incluent des données binaires intégrées. Un script PowerShell ressemble aux données binaires et les injecte dans la mémoire.

Il n’est pas clair d’où le malware a pu accéder à l’appareil. Cependant, il soupçonne qu’il pourrait obtenir l’accès via les services de bureau à distance exposés. “Ils ont ciblé une poignée de serveurs. Je ne sais pas comment ils sont entrés (pour l’instant) mais je peux voir pas mal de keygens et d’outils de craquage sur le réseau, mais ils finissent probablement par être un RDP exposé :-), a déclaré Peter, dans un Tweet.

Il ne semble pas y avoir de changement dans la méthode de cryptage. Le ProLock utilise la même méthode que celle utilisée par PwndLocker. Une fois lancé, il efface les clichés instantanés sur l’appareil afin de renforcer la récupération des fichiers.

vssadmin.exe supprimer les ombres / tout / silencieux

vssadmin.exe redimensionner shadowstorage / pour = D: / on = D: / maxsize = 401 Mo

vssadmin.exe redimensionner shadowstorage / for = D: / on = D: / maxsize = illimité

Ensuite, il crypte les fichiers sur l’appareil. Il cible les fichiers dont les extensions sont .exe, .dll, .lnk, .ico, .ini, .msi, .chm, .sys, .hlf, .lng, .inf, .ttf, .cmd, .bat, .vhd, .bac, .bak, .wbc, .bkf, .set, .win, .dsk. Après avoir été cryptés, ces fichiers reçoivent une nouvelle extension. ProLock utilise l’extension .ProLock pour le nom d’un fichier chiffré. Par exemple, un fichier 1.doc devient 1.doc.ProLock.

Après avoir terminé le processus de cryptage, le ransomware crée une note de rançon dans un fichier nommé [COMMENT RECUPERER LES FICHIERS] .TXT qui contient des instructions sur la façon de se connecter à un Tor pour les informations de paiement. Voici le texte complet fourni sur cette note:

Vos fichiers ont été cryptés par ProLock Ransomware en utilisant l’algorithme RSA-2048.

[.: Rien de personnel, juste une affaire :.]

Personne ne peut vous aider à restaurer des fichiers sans notre outil de décryptage spécial.

Pour récupérer vos fichiers, vous devez payer les frais de décryptage en BTC.

Le prix final dépend de la vitesse à laquelle vous nous écrivez.

- Téléchargez le navigateur TOR: https://www.torproject.org/

- Installez le navigateur TOR.

- Ouvrez le navigateur TOR.

- Ouvrez notre site Web dans le navigateur TOR: msaoyrayohnp32tcgwcanhjouetb5k54aekgnwg7dcvtgtecpumrxpqd.onion

- Connectez-vous en utilisant votre ID xxx

*** Si vous rencontrez des problèmes pour vous connecter ou utiliser le réseau TOR:

contactez notre support par email [email protected].

[Vous recevrez des instructions et des prix à l’intérieur]

Les clés de déchiffrement seront stockées pendant 1 mois.

Nous avons également collecté vos données sensibles.

Nous le partagerons si vous refusez de payer.

Le déchiffrement à l’aide d’un logiciel tiers est impossible.

Les tentatives d’auto-décryptage des fichiers entraîneront la perte de vos données.

Malheureusement, les développeurs de ransomware ont réussi à corriger leur faille qui a rendu le déchiffrement possible gratuitement. Les victimes n’auront pas besoin de récupérer les fichiers à l’aide de sauvegardes ou de reconstruire leurs fichiers.