Le rançongiciel Ryuk utilise Wake-on-Lan pour infecter l’ordinateur du réseau

Un analyste de Malware a découvert que Ryuk Ransomware utilise la fonctionnalité Wake-on-Lan qui permet d’éteindre les appareils sur un réseau compromis et de crypter les fichiers sur eux.

Wake-on-Lan est un matériel qui permet aux administrateurs d’allumer des appareils hors tension en lui envoyant un paquet réseau spécial. Cette fonctionnalité est utile pour ceux qui ont eu besoin d’effectuer des tâches planifiées et des mises à jour de l’ordinateur lorsqu’il est éteint.

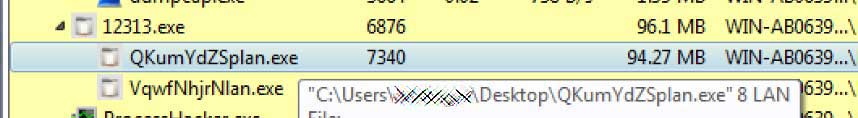

Selon une analyse récente de Ryuk Ransomware par Vitali Kremez, un chef de SentinelLabs, le malware engendrera des sous-processus avec l’argument “8 LAN” lors de son exécution.

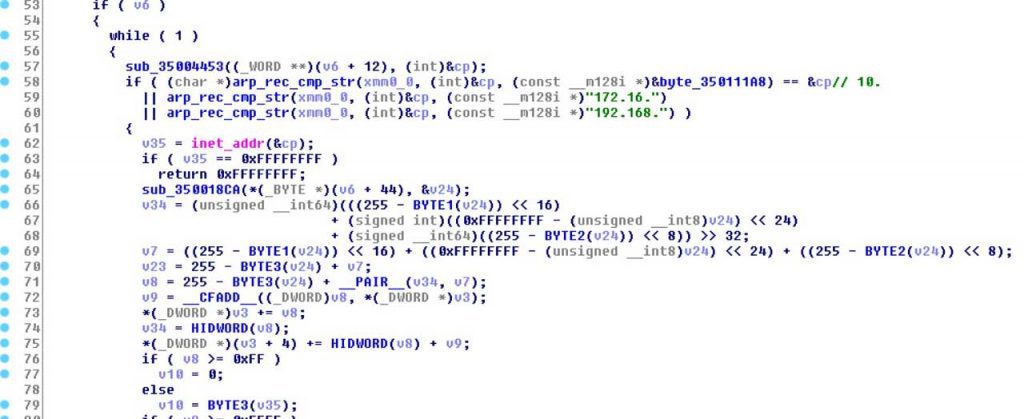

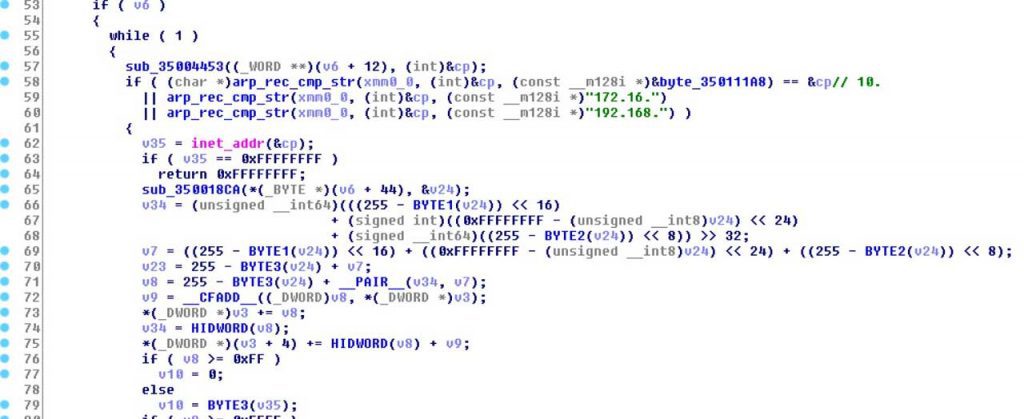

En utilisant cet argument, le ransomware analysera la table ARP de l’appareil contenant une liste des adresses IP connues sur le réseau et leurs adresses Mac associées. Il vérifiera si les entrées font partie des sous-réseaux d’adresses IP privées de “10.”, “172.16.” Et “192.168, si c’est le cas, le logiciel malveillant enverra un paquet Wake-on-Lan (WoL) aux adresses Mac. des appareils pour l’allumer.

La demande est présentée dans un paquet magique contenant “FF FF FF FF FF FF FF FF”.

Si cette demande aboutit, le rançongiciel Ryuk tentera de monter le partage administratif C $ du périphérique distant.

![]()

Si le partage peut être monté, Ryuk chiffrera même le lecteur de cet ordinateur distant.

Kremez déclare: «C’est ainsi que le groupe a adapté le modèle de ransomware à l’échelle du réseau pour affecter plus de machines via l’infection unique et en atteignant les machines via WOL & ARP. environnements.”

Pour atténuer cette nouvelle fonctionnalité, tout ce dont les administrateurs ont besoin est d’autoriser les paquets Wake-on-Lan à partir de périphériques administratifs et de postes de travail.