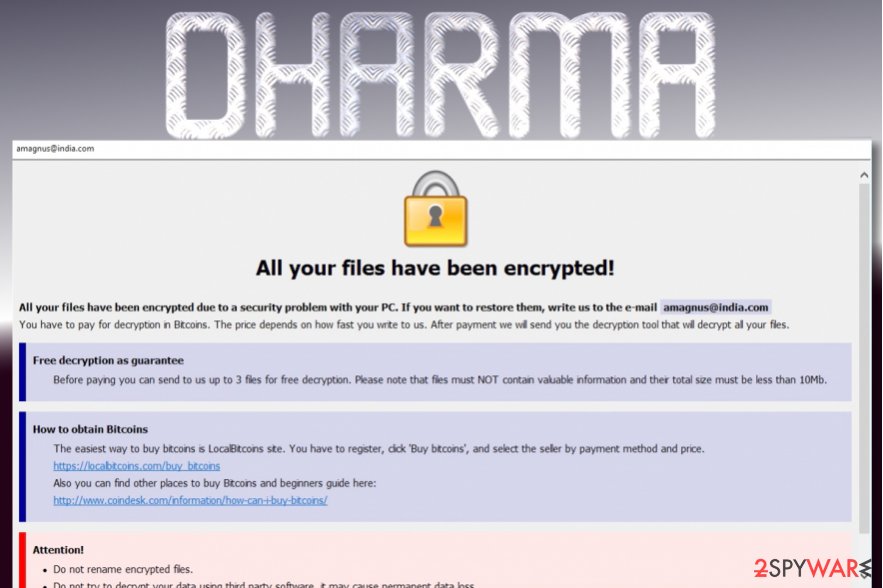

Dharma Ransomware fait un nouvel outil de piratage pour simplifier la cybercriminalité

Une famille de ransomwares bien connue nommée Dharma aurait créé un nouvel outil de piratage

Le Dharma Ransomware-as-a-Service permettrait aux cybercriminels de gérer facilement les ransomwares en leur offrant une nouvelle boîte à outils leur permettant de tout exécuter. Techniquement, on dit que l’opération RaaS est un modèle de cybercriminalité dans lequel les développeurs utilisent pour gérer le développement de ransomware et le système de paiement. Pour le moment, les experts doivent dire que les affiliés sont essentiellement responsables de la compromission des victimes et du déploiement du ransomware sur une machine ciblée.

Étant donné que le modèle est basé sur des stratégies de marketing d’affiliation, les développeurs gagnent environ 30 à 40% du paiement de la rançon, tandis que les affiliés gagnent le reste de l’argent sous forme de commission.

Comme remarqué dans la plupart des groupes de ransomwares basés en entreprise, ils fonctionnent comme un modèle RaaS privé dans lequel les pirates les plus talentueux sont principalement invités à se joindre. Par exemple, le Revil RaaS a besoin que tous ses affiliés potentiels soient interrogés et montrent la preuve s’ils sont vraiment des hackers expérimentés.

Bien que la liste des familles de ransomwares soit longue, la plus ancienne est Dharma ransomware à ce jour. Ce ransomware a été nommé pour la première fois CrySIS ransomware vers mars 2016, mais plus tard, il est revenu avec une nouvelle variante et nommé Dharma ransomware qui s’ajoutait à l’extension .dharma. Suite à la même chose, toutes ses nouvelles souches sont appelées Dharma.

Dans la plupart des cas, l’opération RaaS basée en entreprise demande généralement environ cent mille millions de dollars en rançon, le Dharma demande simplement à leurs cibles de payer avec des demandes moyennes d’environ 9000 $ seulement.

Cependant, avec la nouvelle boîte à outils publiée et offerte à ses affiliés, son prix bas peut refléter la barre d’entrée basse.

Dharma Ransomware propose une boîte à outils pour ses hackers en herbe

Selon les recherches de Sophos, ce Dharma s’adresse à des affiliés moins expérimentés et c’est pourquoi ses demandes de rançon sont beaucoup plus faibles que celles des autres opérations RaaS. Avec l’aide de la boîte à outils nouvellement créée par les développeurs de Dharma, tout pirate en herbe peut réussir à compromettre un réseau.

Techniquement, cette boîte à outils nouvellement créée est nommée Toolbelt qui est un script Powershell qui, s’il s’exécute, permet aux attaquants de télécharger et d’exécuter un certain nombre d’outils possibles à partir du dossier partagé \\ tsclient \ e de Remote Desktop mappé. Lors de l’utilisation de la boîte à outils, les affiliés n’auront qu’à entrer un numéro pour les tâches correspondantes avec 62 fonctions incluses, et la tâche sera exécutée.

Une fois que la commande est passée par l’utilitaire, il télécharge les exécutables essentiels à partir du bureau à distance et les partage sur la machine ciblée et les exécute.

La boîte à outils susmentionnée permet également aux affiliés de se propager à travers un nouveau ou à l’aide de divers utilitaires tels que Mimikatz pour collecter les mots de passe, NorSoft Remote Desktop PassView pour voler les mots de passe RDP, et de nombreux autres outils sont également utilisés pour déployer le ransomware avec succès.

Les experts doivent dire que le partage de bureau à distance des affiliés doit être correctement configuré et accessible pour que les commandes s’exécutent correctement, après avoir obtenu la boîte à outils. Ce partage distant démontre que la boîte à outils fait partie d’un grand package distribué par RaaS.

Pour les pirates qui ne sont pas assez expérimentés, cette boîte à outils comprend tous les programmes dont les affiliés ont besoin pour sceller les mots de passe et se propager à d’autres machines connectées via un réseau, et enfin réussir à déployer correctement le ransomware.

Motif remarqué dans les attaques de ransomwares Dharma

Au cours des chercheurs et des analyses de Sophos, ils ont remarqué un schéma dans les attaques Dharma selon lequel un groupe d’affiliés effectue généralement de nombreuses étapes lors de l’utilisation de la boîte à outils, et les étapes comprennent:

- L’attaquant a lancé le script toolbelt (toolbelt.ps1 -it 1)

- delete-avservices.ps1

- GMER (gamer.exe)

- installation et lancement de ProcessHacker

- exécution de processhacker-2.39-setup.exe

- exécution de processhacker.exe

- : javsec.exe (wrapper Mimikatz / NL Brute)

- ipscan2.exe (Scanner IP avancé)

- mstsc.exe

- takeaway.exe (package ransomware)

- exécute winhost.exe (Dharma)

- exécute purgememory.ps1

- ns2.exe (scan du réseau)

Selon les chercheurs, il a également constaté que RaaS utilise également pour fournir sa documentation sur la façon d’utiliser la boîte à outils pour propager l’attaque de rançon latéralement à travers un réseau. Ils doivent dire qu’ils ont vu un certain nombre de cas d’attaques et il semble que la documentation offre probablement un ensemble d’étapes aux affiliés qu’ils devraient suivre afin de déployer la menace.

Cela signifie qu’avec la création d’une nouvelle boîte à outils par les développeurs de Dharma, ils peuvent facilement recruter plus d’affiliés potentiels, et ce plus grand pool de distributeurs leur permet facilement de diffuser le malware à l’échelle mondiale pour cibler facilement un grand nombre de victimes, et en adoptant cette approche, ils peut facilement compenser la perte de petites rançons en augmentant le volume des attaques.