Des attaquants abusent de Google Ads avec une nouvelle campagne pour contourner les filtres de messagerie

Les attaquants inconnus viennent avec une nouvelle escroquerie de phishing, abusant des publicités Google pour contourner la passerelle de messagerie sécurisée afin de rediriger les employés de l’organisation ciblée vers certaines pages de phishing afin de voler leurs comptes Microsoft.

Les SEG ou Secure Emails Gateways sont conçus pour bloquer les messages de spam et de phishing à l’aide d’attaques de filtrage qui analysent les e-mails entrants à la recherche de contenu malveillant avant qu’ils n’atteignent les boîtes aux lettres des utilisateurs.

Il est probable qu’ils profitent du fait que les domaines utilisés par la plate-forme Google Ads sont ignorés par les SEG. Cela permet aux attaquants de transmettre leurs messages de phishing aux boîtes de réception ciblées en contournant les filtres de messagerie.

Les chercheurs du Cofense Phishing Defender Center (PDC) ont été les premiers à avoir repéré la campagne. Selon eux, les messages de phishing ont été envoyés aux employés de plusieurs organisations à partir de comptes compromis.

Les victimes potentielles sont informées de certains changements de politique et sont invitées à accepter les changements afin de continuer à bénéficier des services. Cliquer sur le bouton d’acceptation intégré aux messages de phishing les redirigera vers certaines pages de phishing à l’aide de la redirection Google Ads.

Cela indique que les attaquants paient probablement pour une annonce Google et utilisent ensuite l’URL de l’annonce pour rediriger les cibles vers les pages afin de voler des comptes Office 365, garantissant ainsi que les messages de phishing atteignent les cibles.

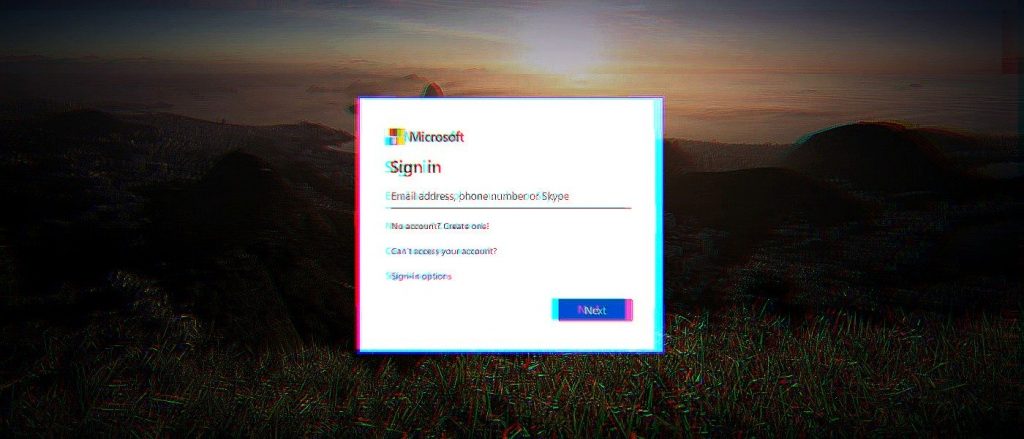

Les pages de phishing imitent une page Microsoft légitime, avec un logo Microsoft et le logo de l’entreprise des cibles. Les cibles reçoivent d’abord une page de politique de confidentialité clonée de Microsoft, puis la page finale de phishing qui imite les pages de connexion Office 365 de l’entreprise des victimes.

Lorsqu’ils saisissent les informations d’identification, puis cliquent sur le bouton Suivant, les informations de leur compte seront automatiquement envoyées aux fraudeurs. Le recevra le texte “Nous avons mis à jour nos conditions”. À l’étape finale, les employés qui tombent dans l’arnaque seront envoyés à la page Contrat de service Microsoft.

La récente campagne de phishing de Bank of America montre que les hameçonnages disposent d’un large éventail de tactiques pour s’assurer que leurs messages de phishing ont plus de chances de contourner les filtres de protection des e-mails de leurs cibles. Dans cette campagne, les escrocs ont envoyé des e-mails avec le contenu du corps sans liens vers des domaines malveillants, en utilisant SendGrid pour réussir les contrôles d’authenticité SPF, DKIM et DMARC. Les campagnes plus anciennes utilisaient des codes QR et des notifications de partage de fichiers WeTransfer pour contourner les filtres de sécurité.

Les attaquants ont également été vus abuser de Google, Docs, Google Drive et Microsoft SharePoint dans le cadre de campagnes de phishing pour éviter les SEG dans le but de voler des informations d’identification. Ils peuvent utiliser l’arnaque à d’autres fins, telles que la distribution de logiciels malveillants et l’ex-filtration des données financières.