Comment supprimer Win32/Virlock.F du PC

Si vous souhaitez supprimer Win32/Virlock.F, cela peut être un processus difficile pour vous si vous êtes un utilisateur inexpérimenté. Pour vous débarrasser complètement de ce logiciel malveillant, vous devez désinstaller tous les éléments associés de votre panneau de configuration, de votre registre et de vos fichiers système. Si vous manquez de compétences techniques, le moyen le plus simple de supprimer Win32/Virlock.F consiste à utiliser un outil anti-malware réputé capable d’analyser votre système et d’éradiquer automatiquement la menace. De plus, vous devez vous assurer que votre système d’exploitation et tous les logiciels sont à jour, éviter d’ouvrir des e-mails suspects ou de télécharger des fichiers provenant de sources inconnues.

Offre spéciale

Win32/Virlock.F peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une suppression sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre spéciale (pour Macintosh)

Si vous êtes un utilisateur Mac et que Win32/Virlock.F l’a affecté, vous pouvez télécharger gratuitement le scanner anti-programme malveillant pour Mac ici pour vérifier si le programme fonctionne pour vous.

Étapes simples pour éliminer les applications malveillantes

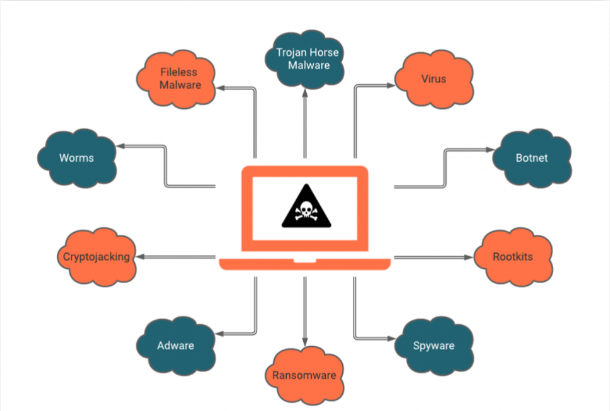

Imaginez Win32/Virlock.F comme un espion numérique sournois. Il n’attaque pas votre ordinateur comme un virus en infectant et en cassant des objets. Au lieu de cela, il prétend être quelque chose d’amusant ou d’utile, comme un jeu ou une mise à jour importante, vous incitant à l’inviter à l’intérieur.

Une fois que vous lui donnez la permission d’entrer et de s’installer, il ouvre une porte dérobée secrète. Win32/Virlock.F peut faire des choses désagréables une fois à l’intérieur. Il peut enregistrer secrètement chaque touche sur laquelle vous appuyez sur votre clavier, ce qui constitue un gros problème si vous saisissez des mots de passe ou des informations sensibles. Il peut également transformer votre appareil en robot contrôlé par des cybercriminels. Ils pourraient l’utiliser pour attaquer d’autres ordinateurs, provoquant ainsi le chaos sur Internet.

Ainsi, la clé pour vous protéger contre Win32/Virlock.F et ses amis chevaux de Troie est de faire très attention à ce que vous téléchargez et installez. Ne cliquez pas trop vite sur des choses qui semblent trop belles pour être vraies, comme des jeux gratuits ou des mises à jour urgentes. Assurez-vous toujours qu’ils proviennent de sources fiables.

N’oubliez pas que les virus et les chevaux de Troie sont différents. Les virus cassent des objets et se propagent à d’autres appareils, tandis que les chevaux de Troie se faufilent discrètement et laissent entrer les méchants. Restez vigilant et vous pourrez assurer la sécurité de votre monde numérique !

Résumé des menaces |

| Nom : Win32/Virlock.F |

| Catégorie : Cheval de Troie |

|

Caractéristiques : les acteurs de la menace à l’origine de cette infection peuvent l’employer à plusieurs fins haineuses |

| Niveau de menace : Élevé |

|

Symptômes : plantages et blocages fréquents du système, ralentissement des performances du PC infecté, messages d’erreur, etc. |

| Distribution : pièces jointes factices, publicités trompeuses, sites non sécurisés |

Win32/Virlock.F : analyse de la profondeur

Les chevaux de Troie comme Win32/Virlock.F peuvent être utilisés pour une variété d’activités haineuses. Il s’agit d’un tout nouveau logiciel malveillant, nous ne pouvons donc pas encore vous informer précisément de ce que ce virus va faire à l’intérieur de votre ordinateur. Cependant, il y a tellement de choses liées à l’infection dont vous devez vous méfier. Il peut être utilisé pour voler des informations importantes conservées à l’intérieur de l’appareil et également extraire de l’argent des victimes en utilisant différentes tactiques. Il peut permettre aux cyber-escrocs d’accéder à distance aux PC compromis qui peuvent alors effectuer eux-mêmes toutes les tâches des criminels.

De plus, Win32/Virlock.F peut vous espionner et enregistrer vos activités via une caméra, un microphone et par d’autres moyens. Il peut enregistrer vos frappes et collecter toutes les données que vous tapez via votre clavier. De plus, il peut intégrer votre appareil à un botnet et attaquer d’autres ordinateurs via le réseau. Les acteurs de la menace peuvent également utiliser ce parasite pour exploiter les crypto-monnaies. C’est le processus qui nécessite beaucoup de ressources système pour être consommé. En conséquence, des plantages et des blocages réguliers ainsi que des problèmes de ralentissements globaux de l’appareil seront probables. Pour éviter ce problème, supprimez Win32/Virlock.F de l’appareil aussi rapidement que possible.

Quels sont les effets nocifs de l’infection Win32/Virlock.F ?

Les chevaux de Troie comme Win32/Virlock.F sont des programmes malveillants qui semblent être des logiciels inoffensifs ou utiles mais qui contiennent un code malveillant caché. Une fois installés sur un ordinateur ou un appareil, les chevaux de Troie peuvent provoquer une série d’effets nuisibles, notamment le vol d’informations sensibles, le contrôle du système et la propagation de logiciels malveillants sur d’autres appareils. Certaines capacités nuisibles des chevaux de Troie sont les suivantes :

- Vol d’informations sensibles : l’un des principaux objectifs des chevaux de Troie tels que Win32/Virlock.F est de voler des données sensibles, telles que des noms d’utilisateur, des mots de passe, des numéros de carte de crédit et d’autres informations personnelles. Une fois le malware installé sur un PC, il peut accéder et capturer les frappes de l’utilisateur, prendre des captures d’écran et même enregistrer de l’audio et de la vidéo. Ces informations peuvent ensuite être utilisées pour le vol d’identité, la fraude financière et d’autres activités haineuses.

- Contrôle des appareils : Win32/Virlock.F peut également donner aux pirates le contrôle à distance d’un appareil, leur permettant d’effectuer une gamme d’activités malveillantes. Par exemple, les attaquants peuvent l’utiliser pour accéder et modifier des fichiers, supprimer ou crypter des données, et même prendre le contrôle de la caméra et du microphone d’un appareil. Dans certains cas, les cybercriminels peuvent utiliser des chevaux de Troie pour créer un réseau de systèmes compromis, connu sous le nom de botnet, qui peut être utilisé pour d’autres attaques.

- Diffusion de logiciels malveillants : les pirates peuvent également utiliser Win32/Virlock.F pour diffuser des logiciels malveillants sur d’autres appareils, soit en envoyant des fichiers infectés, soit en exploitant les vulnérabilités des logiciels ou des systèmes d’exploitation. Cela peut entraîner une propagation rapide des logiciels malveillants et une augmentation significative du nombre d’appareils compromis.

- Chiffrement des données : certains chevaux de Troie sont conçus pour chiffrer les données sur un ordinateur et exiger le paiement d’une rançon en échange de la clé de déchiffrement. Ce type d’attaque est connu sous le nom de ransomware et peut être dévastateur pour les organisations et les individus qui dépendent de leurs données pour fonctionner.

- Attaques destructrices : les chevaux de Troie peuvent également être utilisés pour lancer des attaques destructrices, telles que la suppression ou la corruption de fichiers, la perturbation de l’activité du réseau ou même des dommages physiques aux systèmes. Ces attaques peuvent être utilisées pour saboter des entreprises, des gouvernements et des infrastructures critiques, causant d’importants dommages financiers et de réputation.

En bref, Win32/Virlock.F est une menace importante pour la sécurité et la confidentialité des individus et des organisations. Il peut voler des informations sensibles, contrôler des appareils, propager des logiciels malveillants, chiffrer des données et lancer des attaques destructrices.

Win32/Virlock.F peut propager des infections par ransomware :

Les chevaux de Troie sont une méthode couramment utilisée par les cybercriminels pour diffuser des rançongiciels, un type de logiciel malveillant qui chiffre les fichiers de la victime et exige un paiement en échange de la clé de déchiffrement. Win32/Virlock.F est généralement déguisé en programme ou fichier légitime et est livré aux systèmes ciblés via des pièces jointes, des liens malveillants ou des téléchargements de logiciels infectés.

Une fois le cheval de Troie installé sur l’ordinateur, il télécharge et installe silencieusement le rançongiciel. Le ransomware commence alors à crypter les fichiers de la victime, les rendant inaccessibles à l’utilisateur. L’attaquant exige alors un paiement, généralement sous forme de crypto-monnaie, en échange de la clé de déchiffrement qui peut déverrouiller les fichiers. Les conséquences d’une attaque de ransomware peuvent être graves, tant pour les particuliers que pour les organisations. Voici quelques-unes des conséquences potentielles d’une attaque de rançongiciel propagée par des chevaux de Troie tels que Win32/Virlock.F :

- Perte de données : le rançongiciel peut faire en sorte que la victime perde l’accès à des fichiers importants, tels que des photos personnelles, des dossiers financiers et des documents commerciaux. Si la victime ne paie pas la rançon, les fichiers peuvent être définitivement perdus.

- Perte financière : les attaques de rançongiciels peuvent être coûteuses, tant en termes de rançon demandée que de coût de récupération des données perdues ou de réparation des dommages causés à l’appareil ou au réseau.

- Atteinte à la réputation : les organisations victimes d’une attaque par rançongiciel peuvent subir une atteinte à leur réputation, en particulier si des données sensibles sont compromises.

- Conséquences juridiques : si les données de la victime contiennent des informations personnelles ou sensibles, l’attaquant peut enfreindre les lois sur la protection des données, entraînant des conséquences juridiques.

- Perturbation de l’activité : les attaques de ransomwares peuvent perturber les opérations commerciales, entraînant une perte de revenus, des délais non respectés et d’autres conséquences négatives.

En résumé, les chevaux de Troie sont une méthode couramment utilisée par les cybercriminels pour diffuser des rançongiciels. Les conséquences d’une attaque par rançongiciel peuvent être graves.

Quelles pourraient être les conséquences de la capacité de Win32/Virlock.F à voler des données ?

Les conséquences de la capacité de Win32/Virlock.F à voler des informations peuvent être graves et durables. L’une des principales conséquences est l’usurpation d’identité. Les acteurs de la menace peuvent utiliser les données volées pour créer de fausses identités ou reprendre des identités existantes. Cela peut entraîner des pertes financières, des dommages aux cotes de crédit et des problèmes juridiques pour la victime. De plus, les victimes de vol d’identité peuvent passer des mois, voire des années, à tenter de résoudre les dommages causés par le vol de leurs informations personnelles.

Un autre effet de la capacité de Win32/Virlock.F à voler des données est la fraude financière. Les escrocs sur Internet peuvent utiliser les données volées pour effectuer des achats ou des retraits non autorisés sur le compte bancaire de la victime. Cela peut entraîner des pertes financières pour la personne concernée, ainsi que des dommages à sa cote de crédit. Dans certains cas, les victimes peuvent ne pas être en mesure de récupérer les fonds volés, ce qui entraîne des problèmes financiers à long terme.

La capacité d’un cheval de Troie à voler des données peut également entraîner la perte d’informations commerciales sensibles. Les cybercriminels peuvent utiliser les données volées pour accéder aux réseaux de l’entreprise et voler des données commerciales précieuses, telles que la propriété intellectuelle ou les secrets commerciaux. Cela peut entraîner des pertes financières importantes et nuire à la réputation de l’entreprise. Dans certains cas, la perte d’informations commerciales sensibles peut entraîner la faillite de l’entreprise.

Enfin, la capacité d’un cheval de Troie à voler des données peut entraîner la propagation de logiciels malveillants. Les cybercriminels peuvent utiliser les données volées pour envoyer des e-mails de phishing ciblés ou des pièces jointes contenant des logiciels malveillants aux contacts de la victime. Cela peut entraîner la propagation de logiciels malveillants sur d’autres appareils, créant un effet domino de failles de sécurité et de vols de données.

En bref, les conséquences de la capacité de Win32/Virlock.F à voler des données sont graves et peuvent avoir des effets durables sur la vie de la victime. Il est important que les particuliers et les entreprises prennent des mesures proactives pour protéger leurs appareils et leurs données contre ces types de menaces, notamment en utilisant un logiciel antivirus, en évitant les sites Web et les téléchargements suspects et en mettant régulièrement à jour leur logiciel de sécurité.

Comment mon PC a-t-il été infecté par ce virus ?

Il existe plusieurs façons par lesquelles une telle menace de logiciel malveillant peut pénétrer dans votre ordinateur. Certaines des méthodes courantes incluent:

- E-mails de spam : les liens suspects dans les e-mails de spam peuvent entraîner l’installation de virus.

- Ressources d’hébergement gratuites en ligne : Les ressources d’hébergement gratuites disponibles sur Internet peuvent également être une source d’infection par des logiciels malveillants.

- Installation masquée : les virus peuvent être installés secrètement avec d’autres applications, en particulier des utilitaires gratuits ou partagés.

- Ressources P2P : Si vous utilisez des ressources peer-to-peer (P2P) illégales pour télécharger des logiciels piratés, le risque d’infection virale augmente.

- Chevaux de Troie : les chevaux de Troie peuvent être utilisés pour propager Win32/Virlock.F en déguisant la menace en fichier ou programme légitime.

Le cheval de Troie se propage souvent par le biais de spams contenant des pièces jointes ou des liens malveillants. Les cybercriminels créent des e-mails convaincants qui semblent légitimes, comme un message d’une banque, d’une compagnie maritime ou d’un organisme gouvernemental. Ces e-mails incitent les destinataires à télécharger et à ouvrir la pièce jointe ou à cliquer sur le lien. Une fois cliqué, la charge utile malveillante se télécharge et s’exécute sur l’ordinateur de l’utilisateur, l’infectant avec le logiciel malveillant. Dans certains cas, la charge utile peut être intégrée dans l’e-mail lui-même, ce qui lui permet de s’exécuter dès que l’e-mail est ouvert.

Des cas ont été signalés où le Win32/Virlock.F a été camouflé comme un outil légitime, se faisant passer pour des messages qui exigent le lancement de logiciels ou de mises à jour de navigateur indésirables. Certaines escroqueries en ligne utilisent une technique pour vous inciter à installer le virus manuellement, en faisant de vous un participant actif au processus. Généralement, ces fausses alertes n’indiquent pas que vous installez un rançongiciel. Au lieu de cela, l’installation sera déguisée en mise à jour pour un programme légitime comme Adobe Flash Player ou un autre programme suspect. La véritable nature de l’installation sera dissimulée sous ces fausses alertes.

L’utilisation d’applications piratées et de ressources P2P pour télécharger des logiciels piratés peut constituer une menace importante pour la sécurité de votre appareil et peut entraîner l’injection de logiciels malveillants graves tels que le Win32/Virlock.F.

Les chevaux de Troie sont un vecteur d’attaque populaire pour de telles infections. Les pirates utilisent des chevaux de Troie pour diffuser des ransomwares, des RAT, des cryptomineurs, des voleurs de données en déguisant le malware en fichier ou programme légitime. Une fois qu’une victime télécharge et exécute le cheval de Troie, la charge utile du logiciel malveillant est libérée sur son système. Les chevaux de Troie peuvent se propager par divers canaux, y compris les sites Web malveillants, les plateformes de médias sociaux et les réseaux peer-to-peer. Les cybercriminels utilisent souvent des tactiques d’ingénierie sociale pour inciter les utilisateurs à télécharger et à exécuter des chevaux de Troie.

Offre spéciale

Win32/Virlock.F peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une suppression sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre spéciale (pour Macintosh)

Si vous êtes un utilisateur Mac et que Win32/Virlock.F l’a affecté, vous pouvez télécharger gratuitement le scanner anti-programme malveillant pour Mac ici pour vérifier si le programme fonctionne pour vous.

Détails et guide d’utilisation de l’antimalware

Cliquez ici pour Windows

Cliquez ici pour Mac

Remarque importante: ce logiciel malveillant vous demande d’activer les notifications du navigateur Web. Donc, avant de commencer le processus de suppression manuelle, exécutez ces étapes.

Google Chrome (PC)

- Allez dans le coin supérieur droit de l’écran et cliquez sur trois points pour ouvrir le bouton Menu

- Sélectionnez «Paramètres». Faites défiler la souris vers le bas pour choisir l’option “Avancé”

- Accédez à la section «Confidentialité et sécurité» en faisant défiler vers le bas, puis sélectionnez «Paramètres de contenu» puis l’option «Notification»

- Trouvez chaque URL suspecte et cliquez sur trois points sur le côté droit et choisissez l’option “Bloquer” ou “Supprimer”

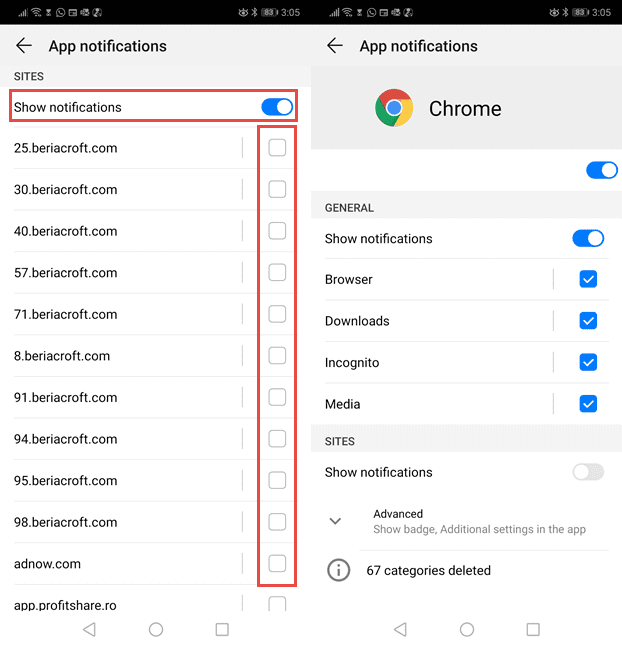

Google Chrome (Android)

- Allez dans le coin supérieur droit de l’écran et cliquez sur trois points pour ouvrir le bouton de menu puis cliquez sur «Paramètres»

- Faites défiler vers le bas pour cliquer sur “Paramètres du site” puis appuyez sur l’option “Notifications”

- Dans la fenêtre nouvellement ouverte, choisissez chaque URL suspecte une par une

- Dans la section des autorisations, sélectionnez «notification» et «Off» le bouton à bascule

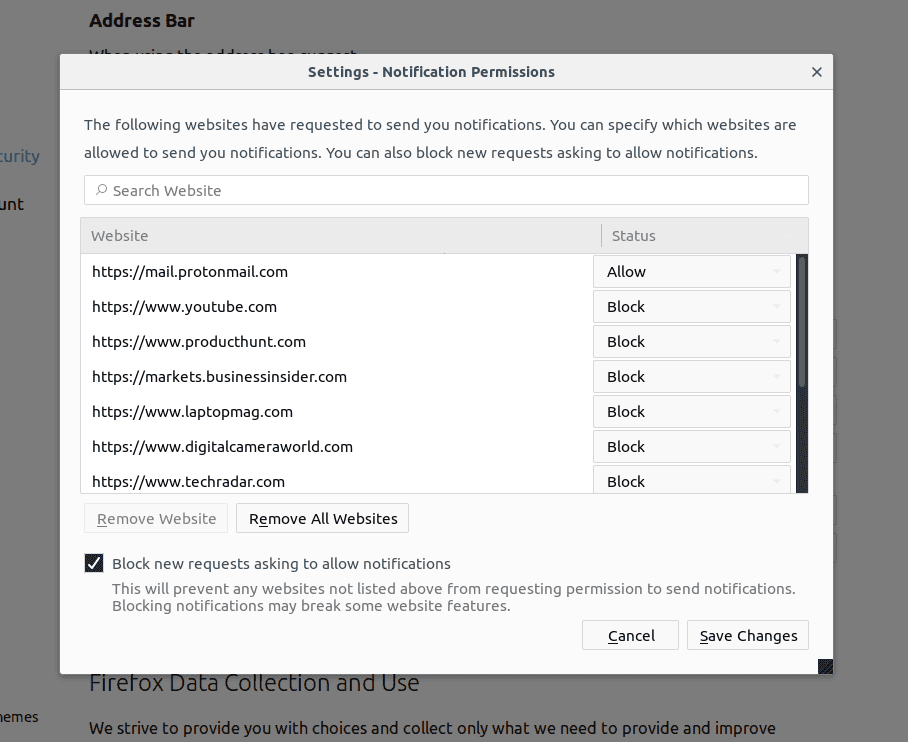

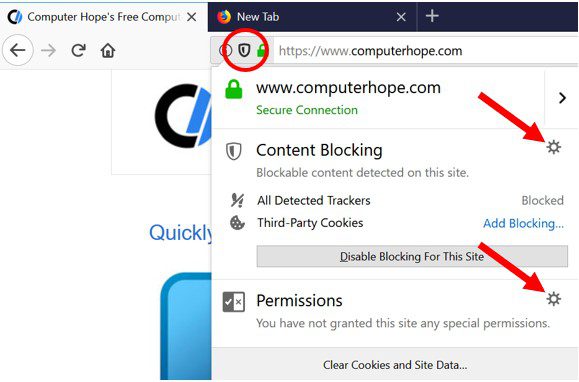

Mozilla Firefox

- Dans le coin droit de l’écran, vous remarquerez trois points qui est le bouton “Menu”

- Sélectionnez «Options» et choisissez «Confidentialité et sécurité» dans la barre d’outils présente sur le côté gauche de l’écran

- Faites défiler lentement vers le bas et allez à la section “Autorisation” puis choisissez l’option “Paramètres” à côté de “Notifications”

- Dans la nouvelle fenêtre ouverte, sélectionnez toutes les URL suspectes. Cliquez sur le menu déroulant et sélectionnez “Bloquer”

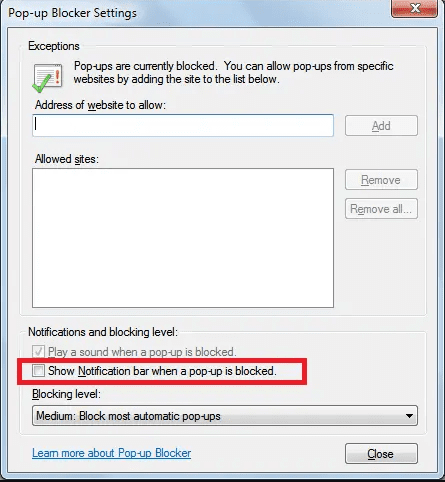

Internet Explorer

- Dans la fenêtre Internet Explorer, sélectionnez le bouton Gear présent dans le coin droit

- Choisissez «Options Internet»

- Sélectionnez l’onglet «Confidentialité» puis «Paramètres» sous la section «Bloqueur de fenêtres publicitaires»

- Sélectionnez toutes les URL suspectes une par une et cliquez sur l’option «Supprimer»

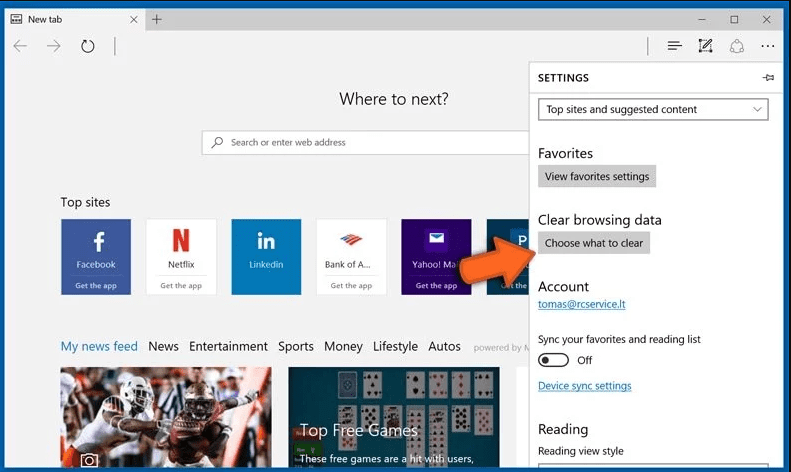

Microsoft Edge

- Ouvrez Microsoft Edge et cliquez sur les trois points dans le coin droit de l’écran pour ouvrir le menu

- Faites défiler vers le bas et sélectionnez “Paramètres”

- Faites défiler vers le bas pour choisir «afficher les paramètres avancés»

- Dans l’option «Autorisation du site Web», cliquez sur l’option «Gérer»

- Cliquez sur le commutateur sous chaque URL suspecte

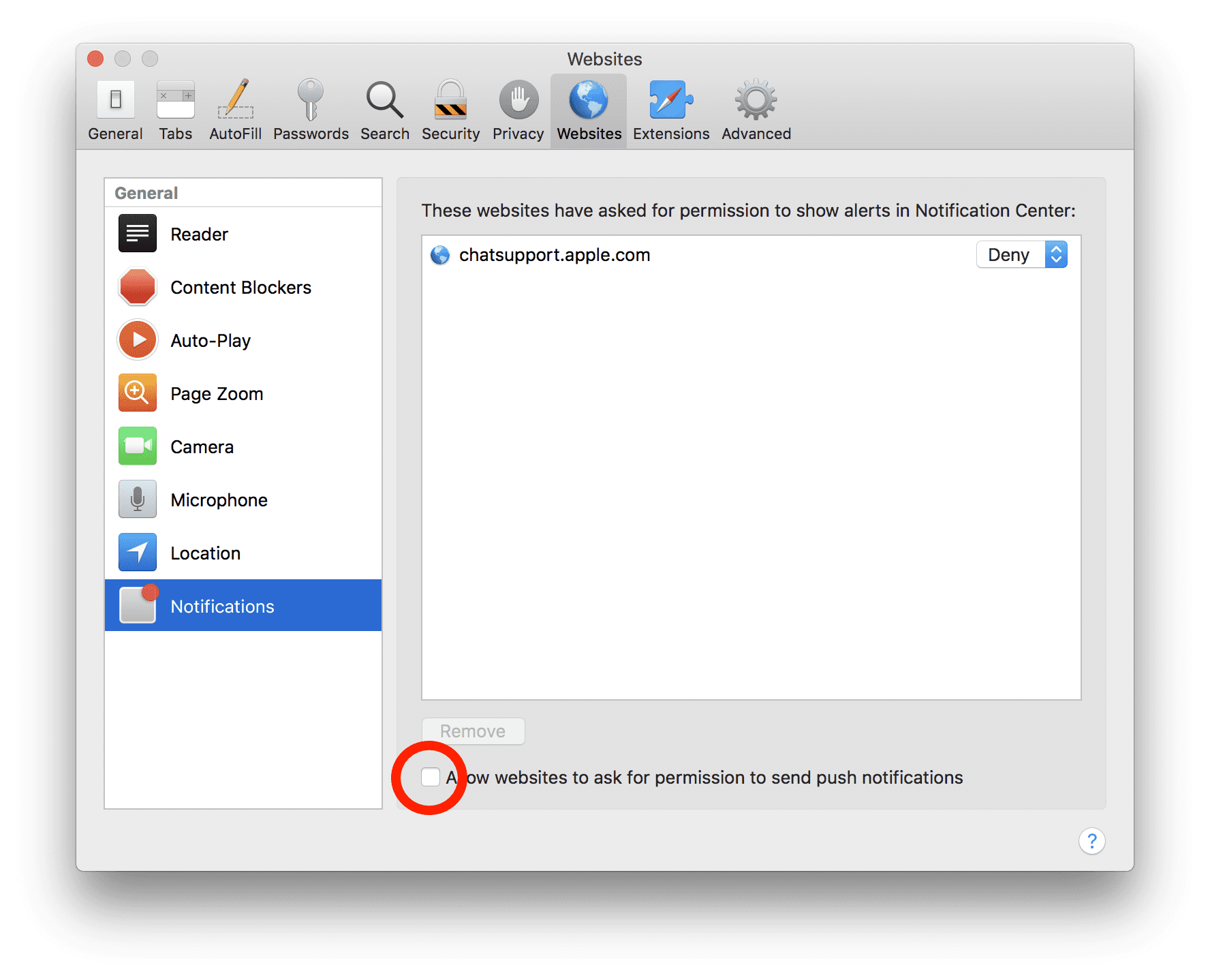

Safari (Mac):

- Dans le coin supérieur droit, cliquez sur «Safari» puis sélectionnez «Préférences»

- Allez dans l’onglet «site Web» puis choisissez la section «Notification» dans le volet gauche

- Recherchez les URL suspectes et choisissez l’option «Refuser» pour chacune d’entre ells

Étapes manuelles pour supprimer Win32/Virlock.F:

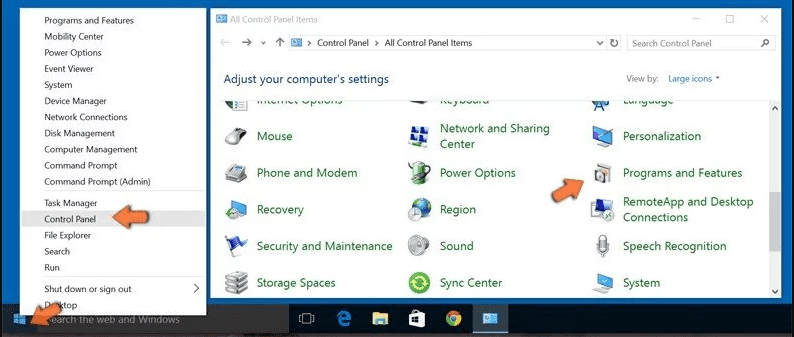

Supprimez les éléments associés de Win32/Virlock.F à l’aide du Panneau de configuration

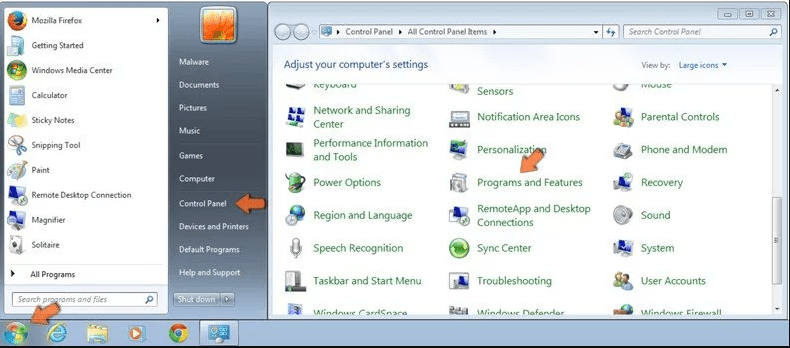

Utilisateurs de Windows 7

Cliquez sur “Démarrer” (le logo Windows dans le coin inférieur gauche de l’écran du bureau), sélectionnez “Panneau de configuration”. Localisez les «Programmes» puis suivez en cliquant sur «Désinstaller le programme»

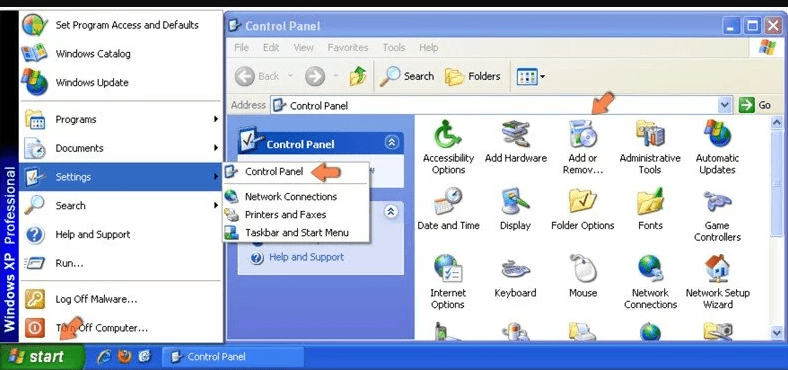

Utilisateurs de Windows XP

Cliquez sur “Démarrer” puis choisissez “Paramètres” puis cliquez sur “Panneau de configuration”. Recherchez et cliquez sur l’option «Ajouter ou supprimer un programme»

Utilisateurs de Windows 10 et 8:

Allez dans le coin inférieur gauche de l’écran et cliquez avec le bouton droit. Dans le menu “Accès rapide”, choisissez “Panneau de configuration”. Dans la fenêtre nouvellement ouverte, choisissez «Programme et fonctionnalités»

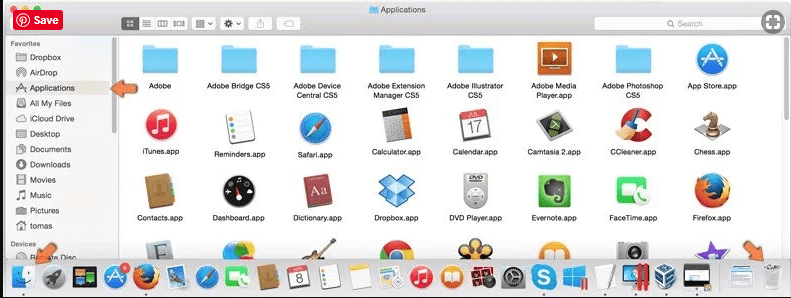

Utilisateurs Mac OSX

Cliquez sur l’option «Finder». Choisissez «Application» dans le nouvel écran ouvert. Dans le dossier «Application», faites glisser l’application vers «Corbeille». Faites un clic droit sur l’icône de la corbeille, puis cliquez sur «Vider la corbeille».

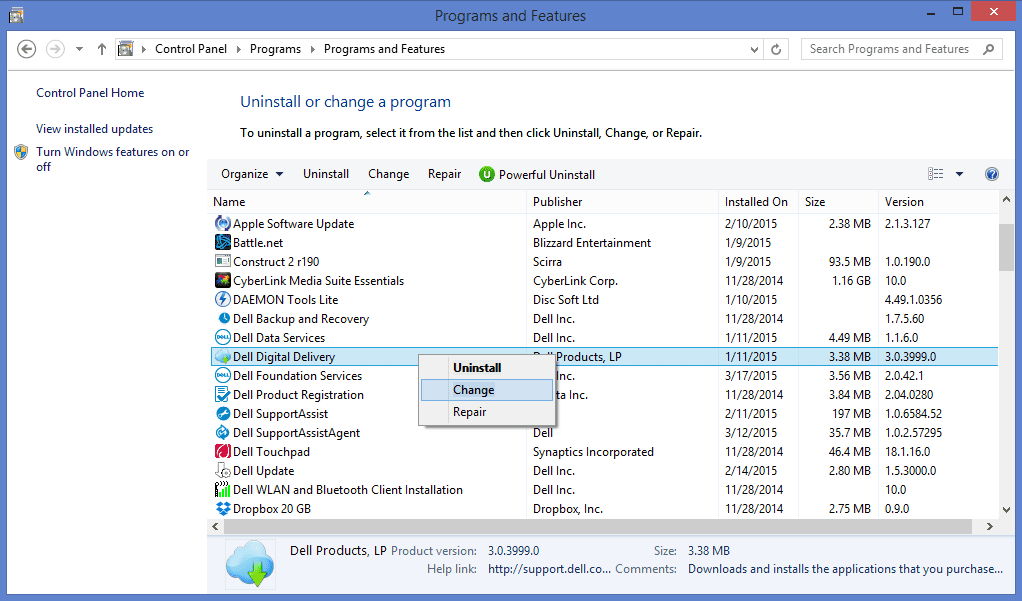

Dans la fenêtre de désinstallation des programmes, recherchez les PUA. Choisissez toutes les entrées indésirables et suspectes et cliquez sur «Désinstaller» ou «Supprimer».

Après avoir désinstallé tous les programmes potentiellement indésirables provoquant des problèmes Win32/Virlock.F, analysez votre ordinateur avec un outil anti-malware pour rechercher les PUP et PUA restants ou les éventuelles infections de malware. Pour analyser le PC, utilisez l’outil anti-malware recommandé.

Offre spéciale

Win32/Virlock.F peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une suppression sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre spéciale (pour Macintosh)

Si vous êtes un utilisateur Mac et que Win32/Virlock.F l’a affecté, vous pouvez télécharger gratuitement le scanner anti-programme malveillant pour Mac ici pour vérifier si le programme fonctionne pour vous.

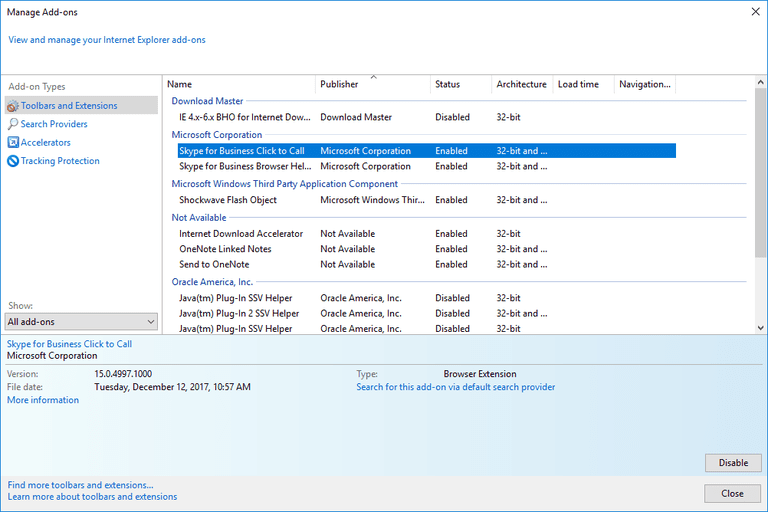

Supprimer les modules complémentaires et extensions malveillants d’IE

Cliquez sur l’icône d’engrenage dans le coin supérieur droit d’Internet Explorer. Sélectionnez «Gérer les modules complémentaires». Recherchez les plug-ins ou modules complémentaires récemment installés et cliquez sur «Supprimer».

Option supplémentaire

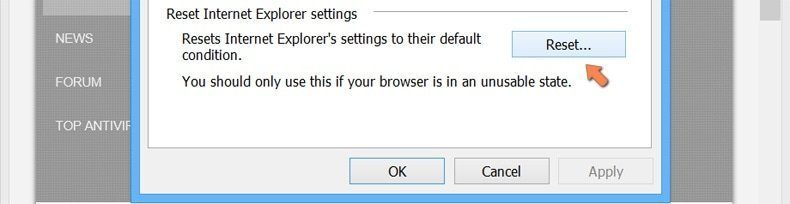

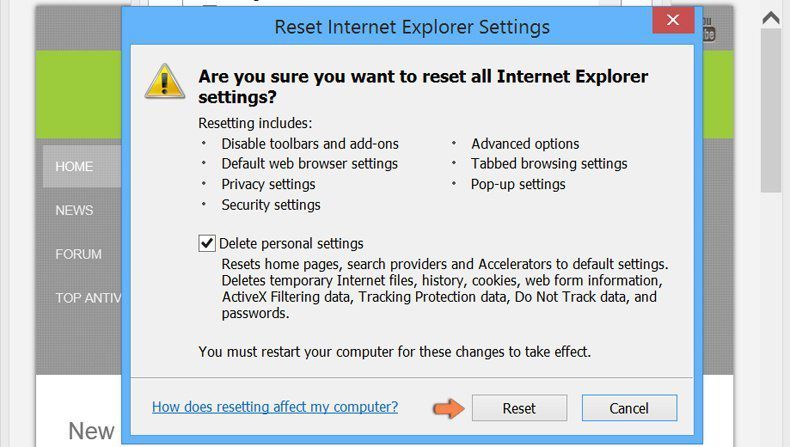

Si vous rencontrez toujours des problèmes liés à la suppression de Win32/Virlock.F, vous pouvez réinitialiser Internet Explorer à ses paramètres par défaut.

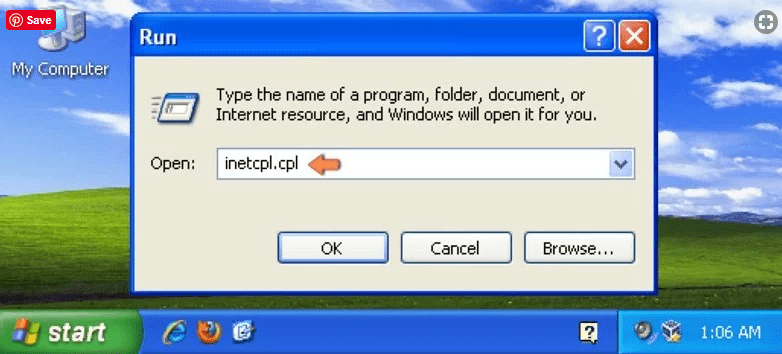

Utilisateurs de Windows XP: Appuyez sur «Démarrer» et cliquez sur «Exécuter». Dans la fenêtre nouvellement ouverte, tapez “inetcpl.cpl” et cliquez sur l’onglet “Avancé” puis appuyez sur “Réinitialiser”.

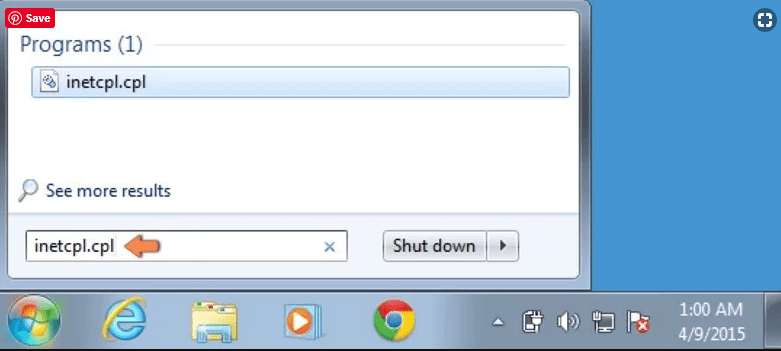

Utilisateurs de Windows Vista et Windows 7: appuyez sur le logo Windows, tapez inetcpl.cpl dans la zone de recherche de démarrage et appuyez sur Entrée. Dans la nouvelle fenêtre ouverte, cliquez sur «Onglet avancé» puis sur le bouton «Réinitialiser».

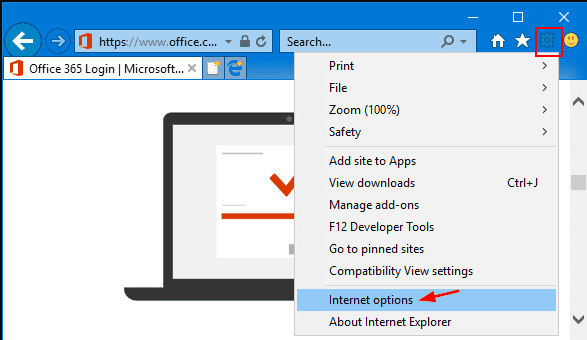

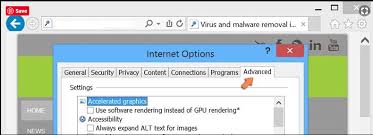

Pour les utilisateurs de Windows 8: Ouvrez IE et cliquez sur l’icône «engrenage». Choisissez «Options Internet»

Sélectionnez l’onglet «Avancé» dans la nouvelle fenêtre ouverte

Appuyez sur l’option «Réinitialiser»

Vous devez appuyer à nouveau sur le bouton «Réinitialiser» pour confirmer que vous voulez vraiment réinitialiser l’IE

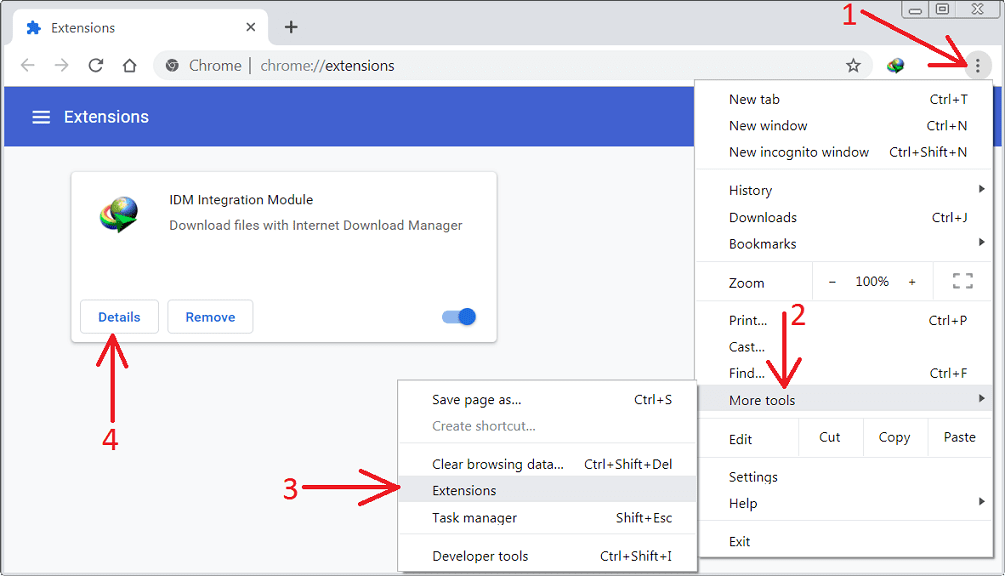

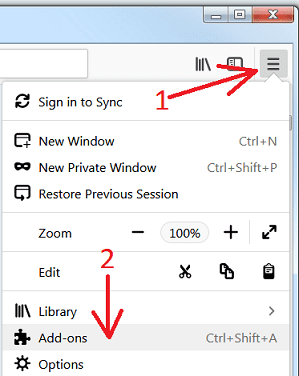

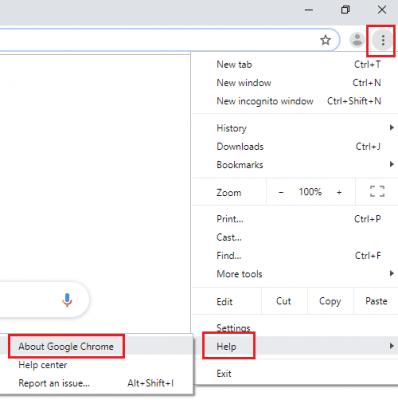

Suppression de l’extension Doubtful and Harmful dans Google Chrome

Allez dans le menu de Google Chrome en appuyant sur trois points verticaux et sélectionnez «Plus d’outils» puis «Extensions». Vous pouvez rechercher tous les modules complémentaires récemment installés et les supprimer tous.

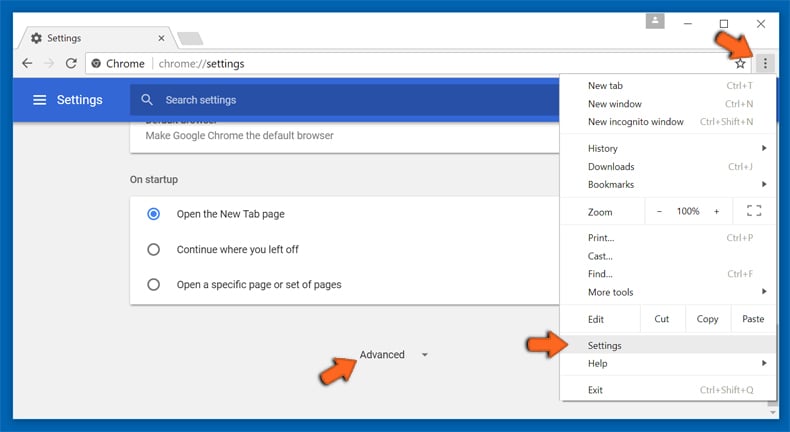

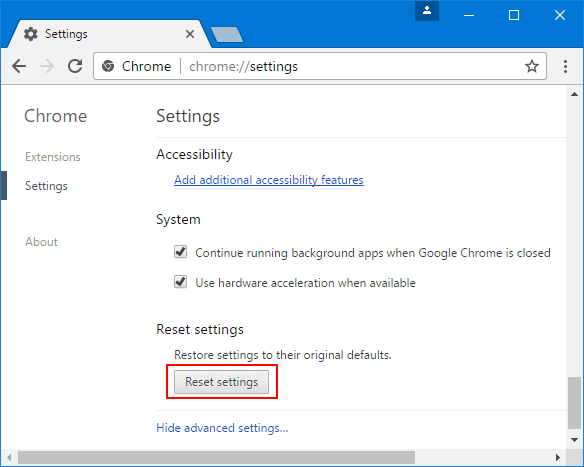

Méthode facultative

Si les problèmes liés à Win32/Virlock.F persistent ou si vous rencontrez des problèmes lors de la suppression, il est conseillé de réinitialiser les paramètres de navigation de Google Chrome. Allez à trois points en pointillés dans le coin supérieur droit et choisissez «Paramètres». Faites défiler vers le bas et cliquez sur «Avancé».

En bas, notez l’option «Réinitialiser» et cliquez dessus.

Dans la prochaine fenêtre ouverte, confirmez que vous souhaitez réinitialiser les paramètres de Google Chrome en cliquant sur le bouton «Réinitialiser».

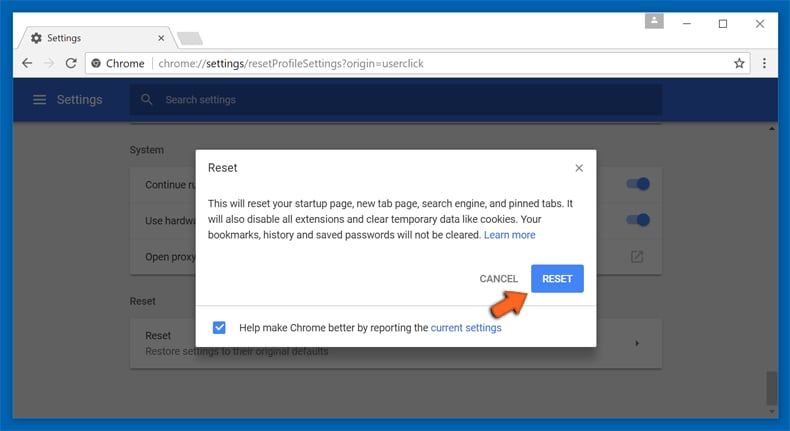

Supprimer Win32/Virlock.F les plug-ins (y compris tous les autres plug-ins douteux) de Firefox Mozilla

Ouvrez le menu Firefox et sélectionnez «Modules complémentaires». Cliquez sur «Extensions». Sélectionnez tous les plug-ins de navigateur récemment installés.

Méthode facultative

Si vous rencontrez des problèmes lors de la suppression de Win32/Virlock.F, vous avez la possibilité de modifier les paramètres de Mozilla Firefox.

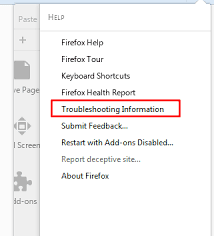

Ouvrez le navigateur (Mozilla Firefox) et cliquez sur le «menu» puis cliquez sur «Aide».

Choisissez «Informations de dépannage»

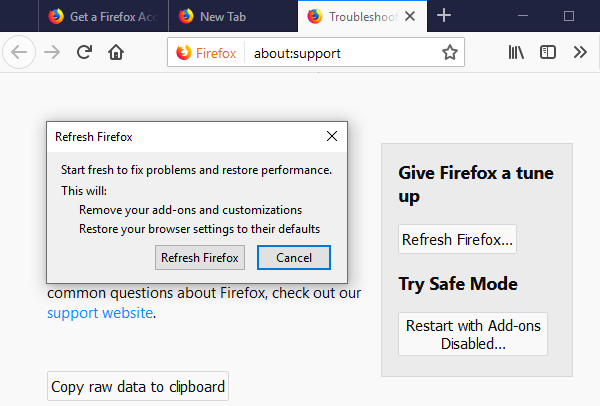

Dans la fenêtre pop-up récemment ouverte, cliquez sur le bouton “Actualiser Firefox”

L’étape suivante consiste à confirmer que vous souhaitez vraiment réinitialiser les paramètres de Mozilla Firefox à leurs valeurs par défaut en cliquant sur le bouton “Actualiser Firefox”.

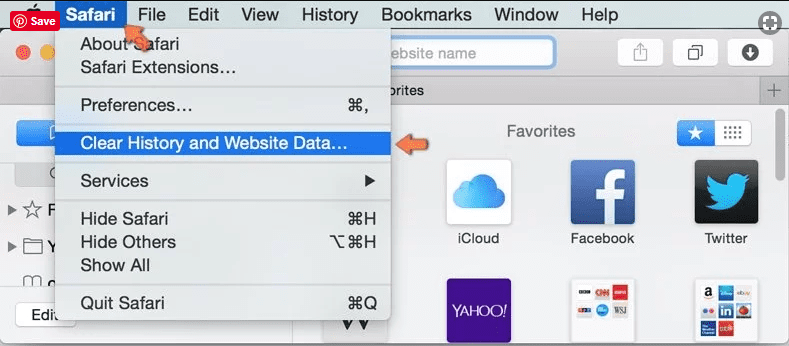

Supprimer l’extension malveillante de Safari

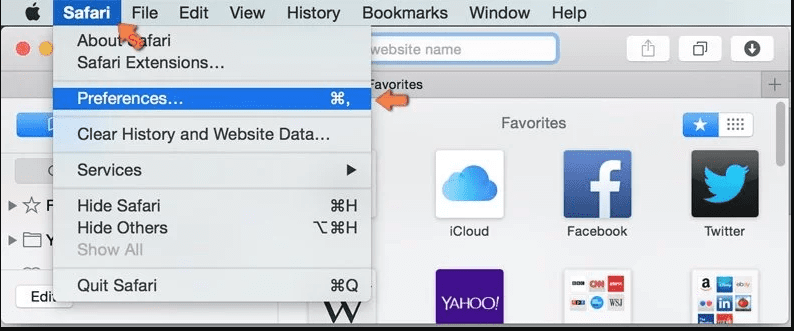

Ouvrez le Safari et allez dans son “Menu” et sélectionnez “Préférences”.

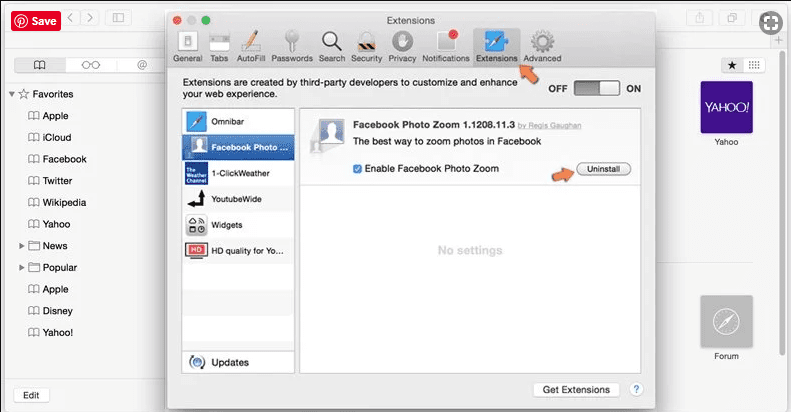

Cliquez sur «Extension» et sélectionnez toutes les «Extensions» récemment installées puis cliquez sur «Désinstaller».

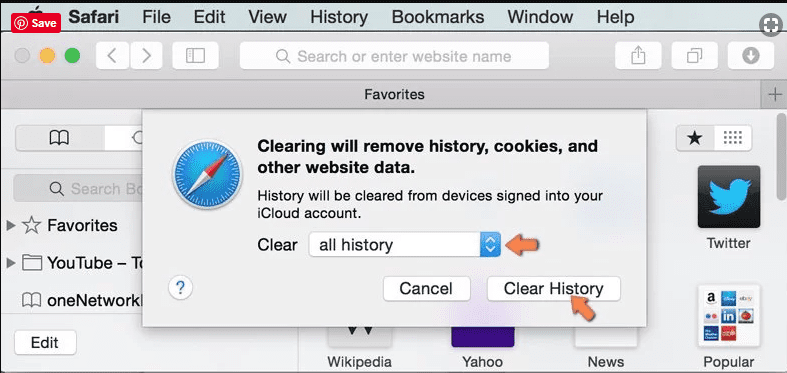

Méthode facultative

Ouvrez le «Safari» et allez dans le menu. Dans le menu déroulant, choisissez «Effacer l’historique et les données du site Web».

Dans la fenêtre nouvellement ouverte, sélectionnez «Tout l’historique» puis appuyez sur l’option «Effacer l’historique».

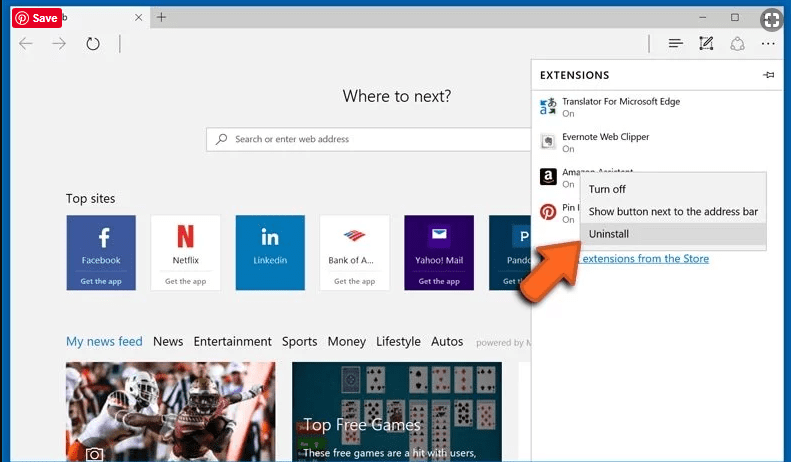

Supprimer Win32/Virlock.F (modules malveillants) de Microsoft Edge

Ouvrez Microsoft Edge et accédez à trois icônes de points horizontales dans le coin supérieur droit du navigateur. Sélectionnez toutes les extensions récemment installées et faites un clic droit sur la souris pour «désinstaller»

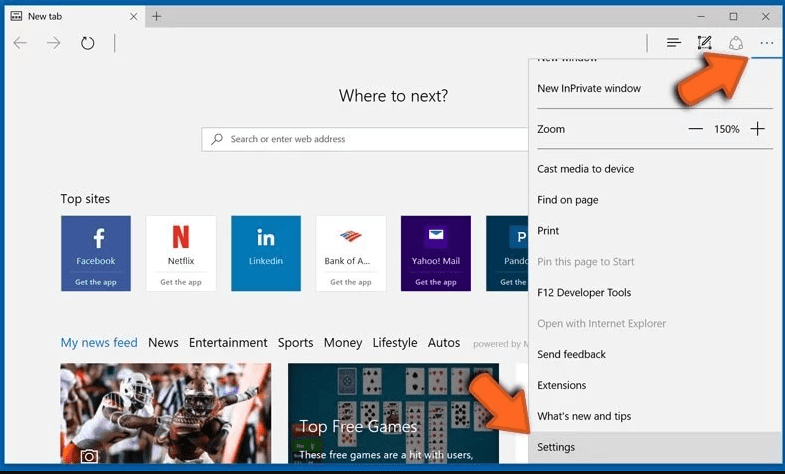

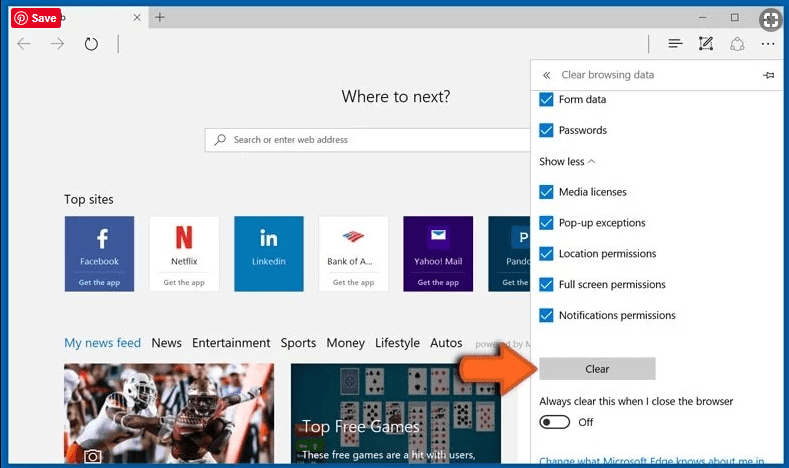

Méthode facultative

Ouvrez le navigateur (Microsoft Edge) et sélectionnez «Paramètres»

La prochaine étape consiste à cliquer sur le bouton «Choisir quoi effacer»

Cliquez sur “afficher plus” puis sélectionnez tout et appuyez sur le bouton “Effacer”.

Comment prévenir l’attaque Win32/Virlock.F ?

Bien qu’aucune mesure de sécurité ne puisse garantir une protection complète contre les logiciels malveillants, vous pouvez prendre certaines précautions pour empêcher que de terribles cybermenaces n’infectent votre appareil. Soyez vigilant lors de l’installation de logiciels gratuits et lisez attentivement les offres supplémentaires de l’installateur.

Les utilisateurs doivent être prudents lorsqu’ils ouvrent des e-mails d’expéditeurs inconnus ou des messages qui semblent suspects ou inhabituels. Si l’expéditeur ou l’adresse ne sont pas familiers, ou si le contenu n’a aucun rapport avec ce que vous attendez, il est préférable de ne pas ouvrir le message. Il est très peu probable que vous puissiez gagner un prix dans un concours auquel vous n’avez pas participé, alors méfiez-vous des e-mails prétendant que vous avez gagné quelque chose. Si le sujet de l’e-mail semble être lié à quelque chose que vous anticipez, il est important d’examiner attentivement tous les aspects du message. Les escrocs font souvent des erreurs, c’est pourquoi un examen minutieux du contenu de l’e-mail peut vous aider à identifier toute activité frauduleuse. N’oubliez pas qu’il est toujours préférable de pécher par excès de prudence et d’éviter d’ouvrir des courriels ou des lettres qui semblent suspects.

Il est également crucial de maintenir tous les logiciels et programmes de sécurité à jour pour éviter les vulnérabilités que les logiciels malveillants peuvent exploiter. L’utilisation de programmes fissurés ou inconnus représente un risque important d’attaques basées sur des chevaux de Troie. Les cybercriminels distribuent souvent des chevaux de Troie déguisés en logiciels légitimes, tels que des correctifs ou des contrôles de licence. Cependant, il est difficile de différencier les logiciels dignes de confiance des chevaux de Troie malveillants, car certains chevaux de Troie peuvent même avoir la fonctionnalité recherchée par les utilisateurs.

Pour atténuer ce risque, il est crucial d’éviter complètement d’utiliser des programmes non fiables et de ne télécharger que des logiciels provenant de sources fiables. Avant de télécharger un programme, les utilisateurs doivent le rechercher de manière approfondie et lire les critiques de sources fiables. Il est également recommandé de consulter les forums de discussion anti-malware pour recueillir des informations supplémentaires sur tout logiciel pouvant éveiller les soupçons. En fin de compte, la meilleure défense contre les attaques de chevaux de Troie consiste à faire preuve de prudence et à éviter de télécharger des logiciels à partir de sources non fiables.

Conclusion

Dans la plupart des cas, les PPI et les logiciels publicitaires pénètrent dans le PC marqué par le biais de téléchargements gratuits de logiciels gratuits. Il est conseillé de ne choisir le site Web des développeurs que lors du téléchargement de tout type d’applications gratuites. Choisissez un processus d’installation personnalisé ou avancé afin de pouvoir retracer les PPI supplémentaires répertoriés pour l’installation avec le programme principal.

Offre spéciale

Win32/Virlock.F peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une suppression sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre spéciale (pour Macintosh)

Si vous êtes un utilisateur Mac et que Win32/Virlock.F l’a affecté, vous pouvez télécharger gratuitement le scanner anti-programme malveillant pour Mac ici pour vérifier si le programme fonctionne pour vous.