Comment supprimer Perfection Ransomware et récupérer des fichiers cryptés

Instructions de suppression et de récupération de données Perfection Ransomware

Perfection Ransomware est une infection de type ransomware conçue pour extorquer le paiement d’une rançon aux victimes. Le ransomware encode tous les fichiers stockés et les rend inaccessibles. Des algorithmes de cryptage de niveau militaire sont utilisés pour le cryptage des fichiers et, par conséquent, une clé / un code unique est nécessaire pour le décryptage des fichiers. De toute évidence, les escrocs derrière la menace ne sont que des personnes qui connaissent la clé. Les gens veulent enregistrer leurs fichiers, photos, documents à des fins de mémoire ou sont nécessaires à leur entreprise. C’est pourquoi; ils tombent dans l’arnaque et procèdent au paiement.

Après le paiement, ils se rendent vite compte qu’ils ont été trompés – les escrocs ne fournissent aucun outil de décryptage et, par conséquent, les victimes subissent une énorme perte financière et les fichiers restent sous leur forme cryptée. Si vous êtes l’une des victimes de la menace, vous ne devez jamais contacter / payer les escrocs. Pensez à une alternative pour la récupération des fichiers et supprimez immédiatement Perfection Ransomware du système. Continuez à lire l’article, si vous êtes ici pour la perspective des connaissances. Cependant, si vous êtes déjà victime, vous scannez, ignorez ces sections et passez directement à nos sections de guide de suppression des logiciels malveillants et de récupération de données – fournies à la fin de l’article.

Résumé des menaces

Nom: Perfection Ransomware

Type de menace: Ransomware

Utilisation de l’extension: .perfection

Note de demande de rançon: Recovery_Instructions.html

Contact des cybercriminels: [email protected], site Web de Tor

Symptômes: impossible d’ouvrir les fichiers stockés sur l’appareil, les fichiers fonctionnels précédents ont maintenant une extension différente. Un message de demande de rançon s’affiche sur le bureau. Les cybercriminels exigent le paiement d’une rançon pour déverrouiller les fichiers

Informations supplémentaires: ce logiciel malveillant est conçu pour afficher une fausse fenêtre de mise à jour Windows et modifier le fichier d’hôtes Windows afin d’empêcher les utilisateurs d’accéder aux sites Web de sécurité en ligne

Méthodes de distribution: pièces jointes infectées (macros), sites Web torrent, publicités malveillantes, outils d’activation et de mise à jour non officiels

Dommages: tous les fichiers sont cryptés et ne peuvent pas être ouverts sans payer une rançon. Des chevaux de Troie voleurs de mots de passe supplémentaires ou d’autres infections malveillantes peuvent être installés en même temps qu’une infection par ransomware

Suppression des logiciels malveillants: utilisez un outil antivirus réputé ou suivez le guide de suppression manuelle des logiciels malveillants fourni sous la publication pour supprimer Perfection Ransomware de l’appareil

Récupération de fichiers: la sauvegarde existante est l’option sûre et sécurisée pour récupérer les fichiers dans leur état d’origine accessible. D’autres options de récupération de données incluent un cliché instantané de volume ou des outils de récupération de données – vérifiez la section de suppression de données sous la publication pour le guide étape par étape pour les exécuter

Perfection – un type d’infection ransomware qui encode tous les fichiers stockés, y compris les images, les audios, les vidéos, les documents, les présentations, les archives, les bases de données, etc. Comme les autres variantes de ransomware, le Perfection Ransomware ajoute les noms de fichiers de chacun des fichiers cryptés avec son propre nom comme extension. Par exemple, vous verrez un 1.jpg devenir 1.jph.perfection – après le cryptage. Le message de demande de rançon est alors abandonné. Il apparaît sous “Recovery_Instructions.html” dans chaque dossier contenant des fichiers cryptés. La note de rançon informe les utilisateurs que leurs fichiers stockés sur le système ont été cryptés avec des algorithmes RSA et AES et que le seul moyen de les récupérer est de les décrypter à l’aide du logiciel qui ne peut être acheté qu’aux attaquants derrière.

Le message de rançon contient des détails tels que l’adresse e-mail ou d’autres informations de contact, le prix de l’outil de décryptage et comment le payer. En outre, il avertit les utilisateurs que s’ils modifient les noms de fichiers des fichiers cryptés ou tentent de décrypter les fichiers à l’aide d’un logiciel tiers, leurs fichiers seront définitivement supprimés. De plus, il est précisé que si le contact n’est pas effectué dans les 72 heures, le prix du décryptage sera doublé. Bien que le décryptage des fichiers nécessite certains outils de décryptage dont disposent les escrocs, il n’est pas recommandé de contacter / payer ces personnes car elles ne sont pas dignes de confiance. Ils ne vous fourniront jamais le décryptage. Ils ont le seul motif d’extorquer de l’argent aux utilisateurs novices. Donc, vous devriez mieux rechercher une alternative pour la récupération de fichiers dans un tel cas de cryptage de fichiers.

Texte complet présenté dans la note de rançon créée par Perfection Ransomware:

VOTRE ID PERSONNEL:

–

/! \ VOTRE RESEAU D’ENTREPRISE A ETE PENETRE /! \

TOUS VOS FICHIERS IMPORTANTS ONT ÉTÉ CRYPTÉS!

VOS FICHIERS SONT SÉCURISÉS! JUSTE MODIFIÉ UNIQUEMENT. (RSA + AES)

TOUTE TENTATIVE DE RESTAURER VOS FICHIERS AVEC UN LOGICIEL TIERS

DÉTRUIRE DE MANIÈRE PERMANENTE VOTRE FICHIER.

NE MODIFIEZ PAS LES FICHIERS CRYPTÉS. NE RENOMMER LES FICHIERS CRYPTÉS.

AUCUN LOGICIEL DISPONIBLE SUR INTERNET NE PEUT VOUS AIDER. NOUS AVONS SEULEMENT

SOLUTION À VOTRE PROBLÈME.

NOUS AVONS RECUEILLI DES DONNÉES HAUTEMENT CONFIDENTIELLES / PERSONNELLES. CES DONNÉES

SONT ACTUELLEMENT STOCKÉS SUR UN SERVEUR PRIVÉ. CE SERVEUR SERA

IMMÉDIATEMENT DÉTRUIT APRÈS VOTRE PAIEMENT. NOUS RECHERCHONS UNIQUEMENT DE L’ARGENT

ET NE VOULEZ PAS ENDOMMAGER VOTRE RÉPUTATION. SI VOUS DÉCIDEZ DE

PAS PAYER, NOUS LIBÉRERONS CES DONNÉES AU PUBLIC OU AU RE-VENDEUR.

Important! Les e-mails de notre part peuvent vous parvenir sous forme de spam, veuillez donc vérifier votre spam !.

Vos fichiers sont téléchargés sur le cloud. si vous refusez de payer, nous mettrons vos données aux enchères

VOUS POUVEZ NOUS ENVOYER 2-3 FICHIERS NON IMPORTANTS ET NOUS

DÉCRYPTZ-LE GRATUITEMENT POUR PROUVER QUE NOUS SOMMES EN MESURE DE DONNER VOS FICHIERS

RETOUR.

Contactez-nous pour le prix et obtenez un logiciel de décryptage.

hxxp: //gvlay6u4g53rxdi5.onion/38-yvtyJH2Pyi0ulLTgZ3q0Daat9iqb2BAn-J0Tu2lF6Ilaf9DfxmPWlH8TRibyGN4gq

* Notez que ce serveur est disponible via le navigateur Tor uniquement

Suivez les instructions pour ouvrir le lien:

- Tapez les adresses “hxxps: //www.torproject.org” dans votre navigateur Internet. Il ouvre le site Tor.

- Appuyez sur “Download Tor”, puis sur “Download Tor Browser Bundle”, installez-le et exécutez-le.

- Vous avez maintenant le navigateur Tor. Dans le navigateur Tor, ouvrez “{{URL}}”.

- Démarrez une discussion et suivez les instructions supplémentaires.

Si vous ne pouvez pas utiliser le lien ci-dessus, utilisez l’e-mail:

PRENEZ CONTACT DÈS QUE POSSIBLE. VOTRE CLÉ DE DÉCRYPTION EST SEULEMENT STOCKÉE

TEMPORAIREMENT. SI VOUS NE NOUS CONTACTEZ PAS DANS LES 72 HEURES, LE PRIX SERA PLUS ÉLEVÉ.

Bonne approche lors de l’attaque du ransomware

Lorsque votre système a été infecté par Perfection Ransomware, la toute première chose à faire est d’isoler votre système d’Internet, d’éjecter tous les appareils connectés et de vous déconnecter des services cloud. À côté de cela, effectuez la suppression de Perfection Ransomware. Vous pouvez utiliser un outil antivirus réputé pour cela. En outre, vous pouvez le faire manuellement – si vous avez suffisamment de compétences. Après la suppression du ransomware, vous pouvez vous concentrer sur la façon de récupérer les fichiers. La toute première chose qui vient à l’esprit lorsque vous récupérez les fichiers cryptés par une menace de ransomware est d’utiliser la sauvegarde. Le problème est que tous les utilisateurs ne disposent pas d’une telle sauvegarde. Cependant, si vous l’avez, utilisez-le simplement et restaurez tous les fichiers cryptés. Sinon, vérifiez si les clichés instantanés de volume sont disponibles. Ce sont des sauvegardes créées automatiquement. Une autre option de récupération de données pour la récupération de fichiers consiste à utiliser un outil tiers. Le processus complet de suppression de Perfection Ransomware et de récupération de fichiers est fourni ci-dessous.

Comment Perfection Ransomware a-t-il infiltré mon ordinateur?

Les ransomwares et autres logiciels malveillants sont souvent distribués via des courriers indésirables, des canaux de téléchargement non fiables, de faux outils de mise à jour de logiciels, des chevaux de Troie et des outils d’activation de logiciels non officiels. Les courriers indésirables contiennent des fichiers infectieux ou des liens vers de tels fichiers. Ces lettres par milliers sont livrées dans le cadre d’une opération à grande échelle. Les personnes qui les reçoivent semblent provenir d’entités réputées et les pièces jointes fournies sont comme leurs factures, avis, etc., si vous cliquez dessus – les exécutables malveillants inclus avec les fichiers sont automatiquement lancés et le processus de téléchargement / d’installation des logiciels malveillants est lancé.

Les canaux de téléchargement non fiables tels que les réseaux p2p, les sites d’hébergement de fichiers gratuits et les téléchargeurs / installateurs tiers propagent souvent des logiciels malveillants en les présentant comme des logiciels légitimes. Les faux outils de mise à jour de logiciels exploitent les bogues / défauts de logiciels obsolètes ou téléchargent directement des logiciels malveillants au lieu de mettre à jour, en corrigeant les logiciels installés et obsolètes. Les chevaux de Troie sont des logiciels malveillants spécialement conçus pour télécharger / installer des logiciels malveillants supplémentaires. Enfin, les outils d’activation de logiciels non officiels provoquent l’infection du système en contournant supposément les clés d’activation des logiciels payants.

Comment empêcher l’installation de ransomwares?

Les e-mails reçus d’adresses inconnues et suspectes ne doivent jamais être cliqués, en particulier les pièces jointes fournies. Les fichiers et programmes doivent toujours être téléchargés / installés avec le téléchargement régulier du logiciel. Évitez les réseaux p2p, les sites d’hébergement de fichiers gratuits et les téléchargeurs / installateurs tiers qui diffusent souvent du contenu douteux et / ou groupé. Les logiciels installés doivent toujours être mis à jour / activés à l’aide des outils / fonctions fournis par les outils / fonctions des développeurs de logiciels officiels. Les outils tiers peuvent être malveillants et il est également illégal d’utiliser de tels outils pour activer des logiciels et des logiciels piratés. Et enfin, ayez toujours un antivirus réputé installé sur le système et maintenez-le à jour. Utilisez également cet outil pour les analyses régulières du système et pour supprimer toutes les menaces détectées.

Offre spéciale

Perfection Ransomware peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une suppression sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre de récupération de données

Nous vous suggérons de choisir vos fichiers de sauvegarde récemment créés afin de restaurer vos fichiers cryptés, mais si vous ne disposez pas de telles sauvegardes, vous pouvez essayer un outil de récupération de données pour vérifier si vous pouvez restaurer vos données perdues.

Détails et guide d’utilisation de l’antimalware

Cliquez ici pour Windows

Cliquez ici pour Mac

Étape 1: supprimer Perfection Ransomware via le «Mode sans échec avec réseau»

Étape 2: enlever Perfection Ransomware à l’aide de «Restauration du système»

Étape 1: supprimer Perfection Ransomware via le «Mode sans échec avec réseau»

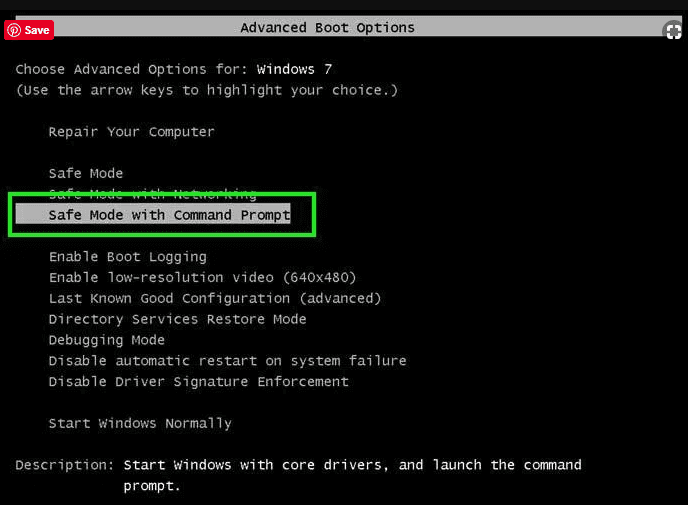

Pour les utilisateurs de Windows XP et Windows 7: démarrez le PC en «Mode sans échec». Cliquez sur l’option “Démarrer” et appuyez continuellement sur F8 pendant le processus de démarrage jusqu’à ce que le menu “Option avancée Windows” apparaisse à l’écran. Choisissez «Mode sans échec avec mise en réseau» dans la liste.

Maintenant, une fenêtre homescren apparaît sur le bureau et la station de travail travaille maintenant sur le “Mode sans échec avec mise en réseau”.

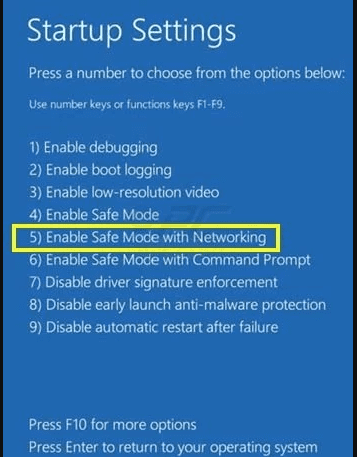

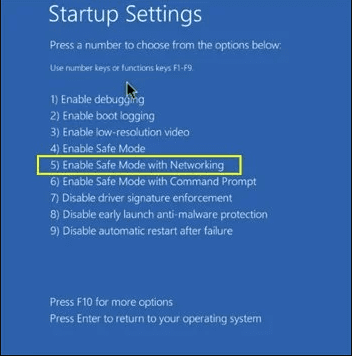

Pour les utilisateurs de Windows 8: Accédez à l ‘«écran de démarrage». Dans les résultats de la recherche, sélectionnez les paramètres, saisissez «Avancé». Dans l’option “Paramètres généraux du PC”, choisissez l’option “Démarrage avancé”. Encore une fois, cliquez sur l’option “Redémarrer maintenant”. Le poste de travail démarre au «Menu d’options de démarrage avancées». Appuyez sur «Dépanner» puis sur le bouton «Options avancées». Dans «l’écran d’options avancées», appuyez sur «Paramètres de démarrage». Encore une fois, cliquez sur le bouton “Redémarrer”. Le poste de travail va maintenant redémarrer dans l’écran «Paramètres de démarrage». Ensuite, appuyez sur F5 pour démarrer en mode sans échec en réseau

Pour les utilisateurs de Windows 10: Appuyez sur le logo Windows et sur l’icône «Power». Dans le menu nouvellement ouvert, choisissez «Redémarrer» tout en maintenant le bouton «Shift» du clavier enfoncé. Dans la nouvelle fenêtre ouverte «Choisir une option», cliquez sur «Dépanner» puis sur «Options avancées». Sélectionnez “Paramètres de démarrage” et appuyez sur “Redémarrer”. Dans la fenêtre suivante, cliquez sur le bouton “F5” du clavier.

Étape 2: enlever Perfection Ransomware à l’aide de «Restauration du système»

Connectez-vous au compte infecté par Perfection Ransomware. Ouvrez le navigateur et téléchargez un outil anti-malware légitime. Effectuez une analyse complète du système. Supprimez toutes les entrées détectées malveillantes.

Offre spéciale

Perfection Ransomware peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une suppression sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre de récupération de données

Nous vous suggérons de choisir vos fichiers de sauvegarde récemment créés afin de restaurer vos fichiers cryptés, mais si vous ne disposez pas de telles sauvegardes, vous pouvez essayer un outil de récupération de données pour vérifier si vous pouvez restaurer vos données perdues.

Si vous ne pouvez pas démarrer le PC en “Mode sans échec avec réseau”, essayez d’utiliser “Restauration du système”

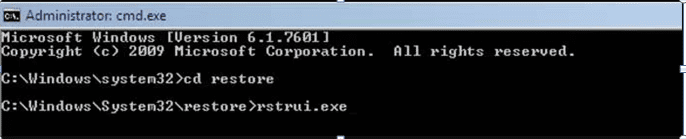

- Pendant le “Démarrage”, appuyez continuellement sur la touche F8 jusqu’à ce que le menu “Options avancées” apparaisse. Dans la liste, choisissez «Mode sans échec avec invite de commande» puis appuyez sur «Entrée»

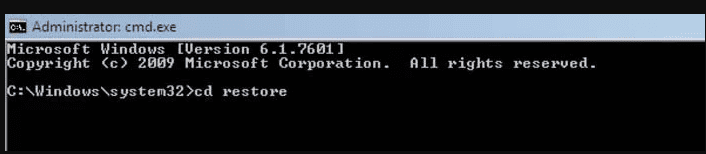

- Dans la nouvelle invite de commande ouverte, saisissez «cd restore» puis appuyez sur «Entrée».

- Tapez: rstrui.exe et appuyez sur “ENTRÉE”

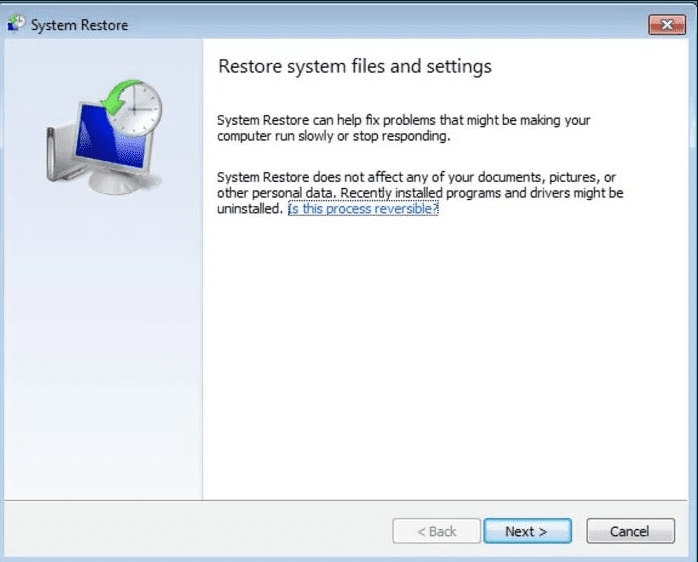

- Cliquez sur “Suivant” dans les nouvelles fenêtres

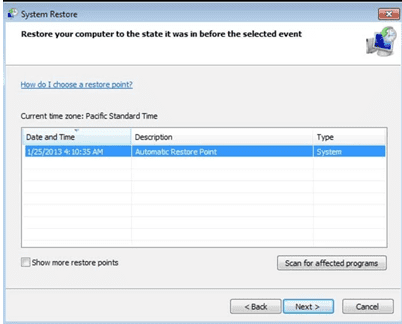

- Choisissez l’un des «points de restauration» et cliquez sur «Suivant». (Cette étape restaurera le poste de travail à sa date et heure antérieures avant l’infiltration Perfection Ransomware dans le PC.

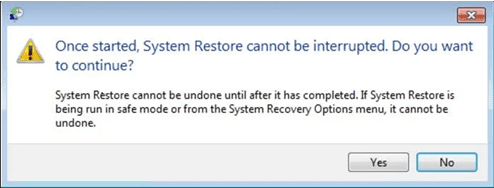

- Dans les fenêtres récemment ouvertes, appuyez sur «Oui».

Une fois que votre PC est restauré à sa date et heure précédentes, téléchargez l’outil anti-malware recommandé et effectuez une analyse approfondie afin de supprimer les fichiers Perfection Ransomware s’ils sont restés dans le poste de travail.

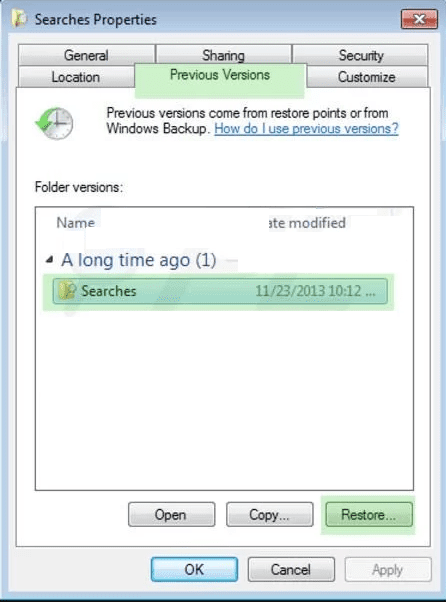

Afin de restaurer chaque fichier (séparé) par ce ransomware, utilisez la fonction «Windows Previous Version». Cette méthode est efficace lorsque la «fonction de restauration du système» est activée sur le poste de travail.

Remarque importante: Certaines variantes de Perfection Ransomware suppriment également les «Shadow Volume Copies». Par conséquent, cette fonctionnalité peut ne pas fonctionner tout le temps et n’est applicable que pour les ordinateurs sélectifs.

Comment restaurer un fichier crypté individuel:

Pour restaurer un seul fichier, faites un clic droit dessus et allez dans «Propriétés». Sélectionnez l’onglet «Version précédente». Sélectionnez un «point de restauration» et cliquez sur l’option «Restaurer».

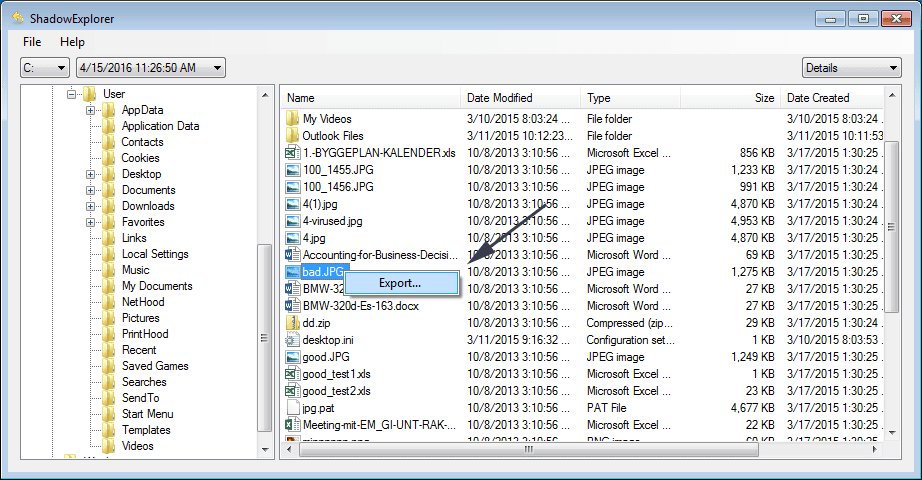

Afin d’accéder aux fichiers cryptés par Perfection Ransomware, vous pouvez également essayer d’utiliser “Shadow Explorer“. (http://www.shadowexplorer.com/downloads.html). Pour obtenir plus d’informations sur cette application, appuyez ici. (http://www.shadowexplorer.com/documentation/manual.html)

Important: Data Encryption Ransomware est très dangereux et il est toujours préférable de prendre des précautions pour éviter son attaque sur votre poste de travail. Il est conseillé d’utiliser un puissant outil anti-malware afin d’obtenir une protection en temps réel. Avec cette aide de «SpyHunter», des «objets de stratégie de groupe» sont implantés dans les registres afin de bloquer les infections nuisibles comme Perfection Ransomware.

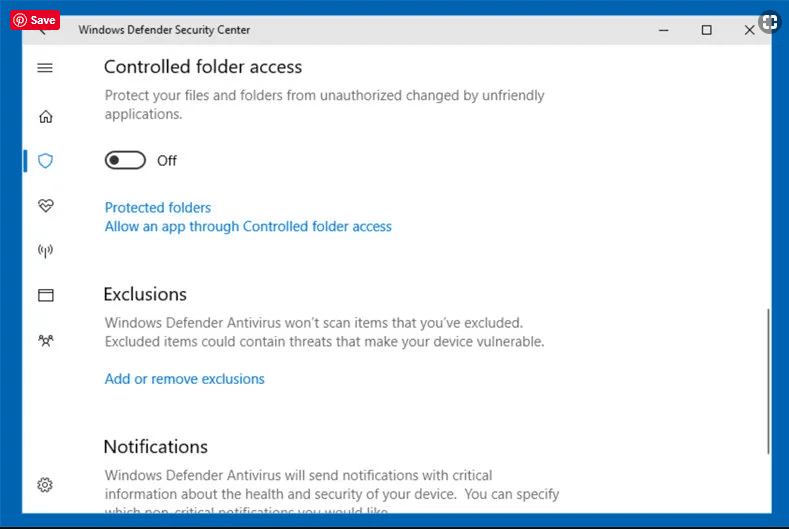

De plus, dans Windows 10, vous obtenez une fonctionnalité très unique appelée «Fall Creators Update» qui offre la fonctionnalité «Contrôle d’accès aux dossiers» afin de bloquer tout type de cryptage des fichiers. Avec l’aide de cette fonctionnalité, tous les fichiers stockés dans les emplacements tels que «Documents», «Images», «Musique», «Vidéos», «Favoris» et «Bureau» sont sécurisés par défaut.

Il est très important que vous installiez cette «mise à jour de Windows 10 Fall Creators Update» sur votre PC pour protéger vos fichiers et données importants contre le cryptage du ransomware. Les informations supplémentaires sur la façon d’obtenir cette mise à jour et d’ajouter une forme supplémentaire de protection contre les attaques par rnasomware ont été discutées ici. (https://blogs.windows.com/windowsexperience/2017/10/17/get-windows-10-fall-creators-update/)

Comment récupérer les fichiers cryptés par Perfection Ransomware?

Jusqu’à présent, vous auriez compris ce qui est arrivé à vos fichiers personnels qui ont été chiffrés et comment vous pouvez supprimer les scripts et les charges utiles associés à Perfection Ransomware afin de protéger vos fichiers personnels qui n’ont pas été endommagés ou chiffrés jusqu’à présent. Afin de récupérer les fichiers verrouillés, les informations détaillées relatives à la «Restauration du système» et aux «Copies de volume fantôme» ont déjà été discutées précédemment. Cependant, si vous ne parvenez toujours pas à accéder aux fichiers cryptés, vous pouvez essayer d’utiliser un outil de récupération de données.

Utilisation de l’outil de récupération de données

Cette étape s’adresse à toutes les victimes qui ont déjà essayé tout le processus mentionné ci-dessus mais qui n’ont trouvé aucune solution. Il est également important que vous puissiez accéder au PC et installer n’importe quel logiciel. L’outil de récupération de données fonctionne sur la base de l’algorithme d’analyse et de récupération du système. Il recherche les partitions système afin de localiser les fichiers originaux qui ont été supprimés, corrompus ou endommagés par le malware. N’oubliez pas que vous ne devez pas réinstaller le système d’exploitation Windows, sinon les copies «précédentes» seront supprimées définitivement. Vous devez d’abord nettoyer le poste de travail et éliminer l’infection Perfection Ransomware. Laissez les fichiers verrouillés tels quels et suivez les étapes mentionnées ci-dessous.

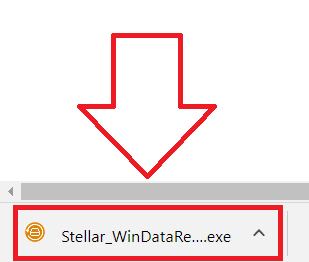

Étape 1: Téléchargez le logiciel sur le poste de travail en cliquant sur le bouton «Télécharger» ci-dessous.

Étape 2: exécutez le programme d’installation en cliquant sur les fichiers téléchargés.

Étape 3: Une page de contrat de licence apparaît à l’écran. Cliquez sur «Accepter» pour accepter ses conditions et son utilisation. Suivez les instructions à l’écran comme mentionné et cliquez sur le bouton «Terminer».

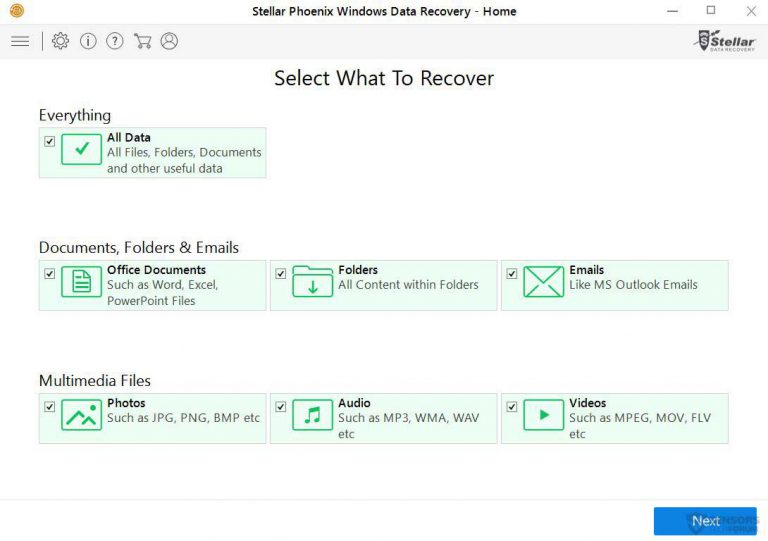

Étape 4: Une fois l’installation terminée, le programme s’exécute automatiquement. Dans la nouvelle interface ouverte, sélectionnez les types de fichiers que vous souhaitez récupérer et cliquez sur «Suivant».

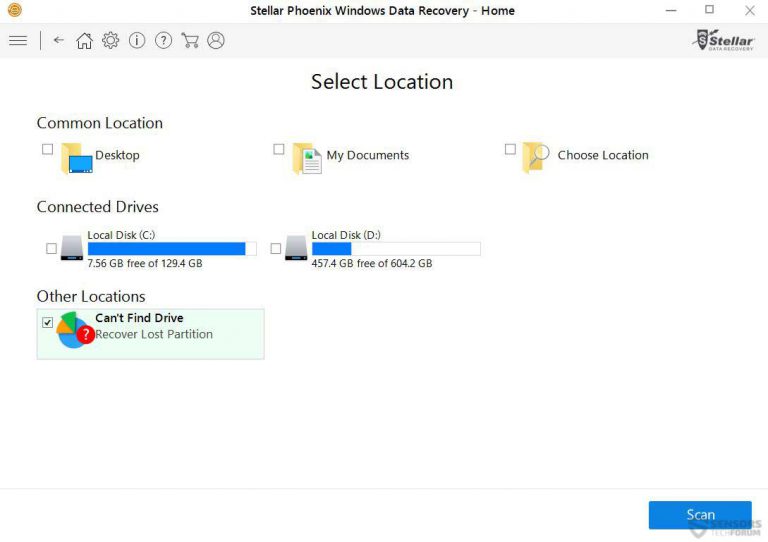

Étape 5: Vous pouvez sélectionner les «lecteurs» sur lesquels vous souhaitez que le logiciel s’exécute et exécute le processus de récupération. Ensuite, cliquez sur le bouton “Numériser”.

Étape 6: En fonction du lecteur que vous sélectionnez pour l’analyse, le processus de restauration commence. L’ensemble du processus peut prendre du temps en fonction du volume du lecteur sélectionné et du nombre de fichiers. Une fois le processus terminé, un explorateur de données apparaît à l’écran avec un aperçu de ces données à récupérer. Sélectionnez les fichiers que vous souhaitez restaurer.

Étape 7. Ensuite, localisez l’emplacement où vous souhaitez enregistrer les fichiers récupérés.

Offre spéciale

Perfection Ransomware peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une suppression sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre de récupération de données

Nous vous suggérons de choisir vos fichiers de sauvegarde récemment créés afin de restaurer vos fichiers cryptés, mais si vous ne disposez pas de telles sauvegardes, vous pouvez essayer un outil de récupération de données pour vérifier si vous pouvez restaurer vos données perdues.