Campagnes de harponnage Linkedin distribuant la porte dérobée “more_eggs” aux cibles

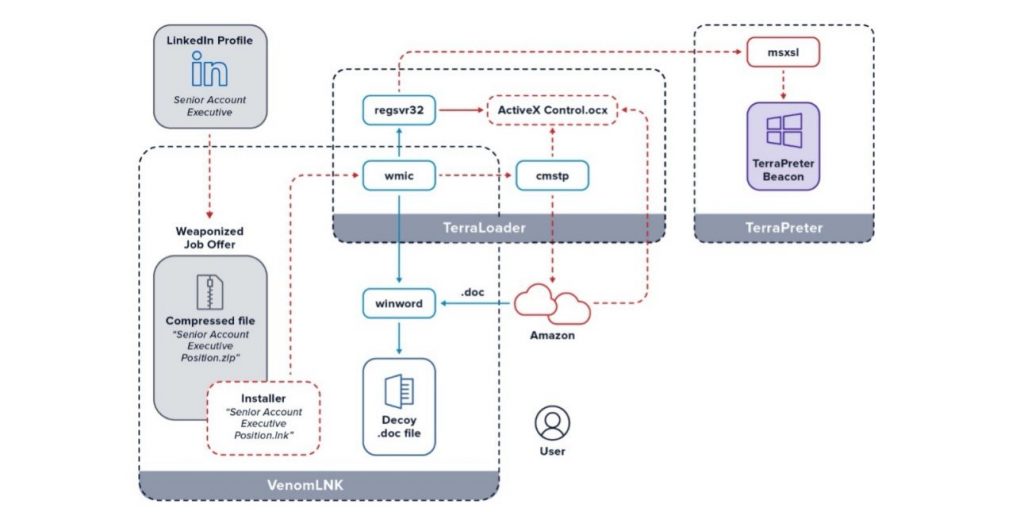

Une nouvelle campagne de spear-phishing est détectée ciblant les chercheurs d’emploi Linkedin avec une fausse offre d’emploi pour infecter leurs systèmes avec des “more_eggs” sophistiqués – un cheval de Troie de porte dérobée.

Le message de phishing incite les professionnels à ouvrir un fichier .ZIP, qui est nommé comme titre de poste des victimes dans le profil de leurs profils Linkedin.

Par exemple, si le poste du membre de Linkedin est répertorié comme Senior Account Executive – International Freight, le fichier .zip malveillant porterait probablement le nom Senior Account Executive – International Freight position (notez le “poste” ajouté à la fin). “

Selon les chercheurs en sécurité d’eSentire, la campagne pour livrer «more_eggs» utilise le même module opérationnel que celui repéré depuis 2018 avec une porte dérobée attribuée à Maas ou au fournisseur de logiciels malveillants en tant que service, Golden Chickens.

Une fois installé, more_eggs utilise les processus Windows pour s’exécuter, ce qui rend difficile pour les solutions de sécurité antivirus de le détecter sur le système. Parce que le fichier malveillant a un titre de poste professionnel, plus le poste, la chance est plus de son exécution.

Les assaillants ont exploité un certain nombre de chômeurs élevés pendant la pandémie. Les chercheurs ont noté: «Un leurre d’emploi personnalisé est encore plus attrayant en ces temps troublés.»

La toute première opération de phishing a eu lieu pendant la pandémie de COVID-19. Au cours de l’année 2020, plus de 300 campagnes de phishing ont été créées pour collecter les informations d’identification personnelles et bancaires des victimes potentielles.

Les chercheurs ne sont pas sûrs de l’objectif de l’opération de phishing. Cependant, étant une porte dérobée, on dit qu’elle est probablement celle qui agit comme un canal pour récupérer des charges utiles supplémentaires du serveur d’attaquants distants, comme un cheval de Troie bancaire, un ransomware et un voleur d’informations.

Il peut même servir de point d’ancrage pour le réseau des victimes afin d’ex-filtrer les données. Heureusement, ce phishing opérant pour distribuer le virus de la porte dérobée a maintenant été interrompu.