Bayne montre la possibilité d’attaques «Pass-the-Hash» par un fichier .theme spécialement conçu

Jimmy Bayne, un chercheur en sécurité, a révélé ce week-end qu’il existe un risque d’attaques Pass-the-Hash avec des thèmes Windows 10 spécialement conçus, permettant aux attaquants de voler les informations d’identification de compte Windows à des utilisateurs insoupçonnés.

Les utilisateurs de Widows disposent d’une fonction pour créer des thèmes personnalisés contenant des couleurs, des sons, des curseurs de souris et le fond d’écran utilisé par le système d’exploitation. Ils peuvent basculer entre différents thèmes selon leur choix. Les paramètres d’un thème sont enregistrés sous forme de fichier dans le dossier% AppData% \ Microsoft \ Windows \ Themes.

Un tel fichier a l’extension .theme à la fin. Les utilisateurs peuvent également partager ces thèmes. Lorsqu’ils cliquent avec le bouton droit sur un thème actif et sélectionnent «Enregistrer les pour le partage», ils recevront les thèmes sous forme compacte pour les partager par e-mail ou sous forme de téléchargements sur des sites Web.

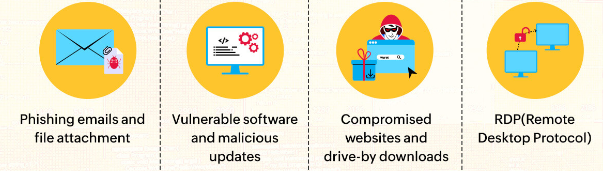

Les attaquants «Pass-the-Hash» visent à voler les noms de connexion Windows et les hachages de mots de passe. Pour cela, ils incitent les gens à accéder à un partage SMS distant qui nécessite une authentification. Pendant que Windows essaie d’accéder à la ressource distante, il essaiera automatiquement de se connecter au système distant en envoyant les noms d’utilisateur Windows et un hachage NTLM du mot de passe.

Ces informations d’identification sont récoltées par les attaquants lors des attaques Pass-the-Hash. Après cela, ils essaient de supprimer le mot de passe pour accéder au nom de connexion et au mot de passe du visiteur. La suppression de tout mot de passe simple ne nécessite que 2 à 4 secondes pour le déchiffrer.

Ce que le Bayne a découvert, c’est que l’attaque peut être effectuée par un fichier .theme spécialement conçu et modifier les paramètres du papier peint du bureau. Ceux-ci sont utilisés comme une ressource à distance requise par l’authentification. Lorsque Windows essaie d’accéder à cette ressource distante requise par l’authentification, il essaie automatiquement de se connecter au partage en envoyant le hachage NTLM et le nom de connexion des comptes connectés. Les attaquants peuvent ensuite récolter ces informations d’identification et supprimer les mots de passe à l’aide de scripts spéciaux.

Il est conseillé à Bayne de protéger les fichiers de thème malveillants pour vous de bloquer ou de réassocier les extensions .theme, .themepack et .desktopthemepackfile à un programme différent. Cependant, vous devez l’utiliser si vous n’avez pas besoin de passer à un autre thème car cela endommagerait la fonctionnalité de thème de Windows 10.

Pour empêcher l’envoi des informations d’identification NTLM aux hôtes distants, configurez-le sur une stratégie de groupe nommée «Sécurité réseau: Restreindre NTLM: trafic NTLM sortant vers les serveurs distants» et définissez-la sur «Refuser tout». Veuillez noter que cette configuration peut entraîner des problèmes dans l’environnement d’entreprise utilisant des partages distants.