Comment supprimer Radiyu Ransomware et récupérer des fichiers .Radiyu”

Afin de supprimer Radiyu Ransomware, vous devez d’abord isoler l’appareil infecté du réseau, identifier la variante spécifique du logiciel malveillant et utiliser un puissant logiciel anti-programme malveillant pour le supprimer. Dans certains cas, il peut être nécessaire de réinstaller le système d’exploitation. La prévention est la clé; la sauvegarde régulière des données et l’utilisation d’outils de sécurité réputés peuvent aider à se protéger contre les attaques de ransomwares.

Offre spéciale

Radiyu Ransomware peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une supRadiyuion sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre de récupération de données

Nous vous suggérons de choisir vos fichiers de sauvegarde récemment créés afin de restaurer vos fichiers cryptés, mais si vous ne disposez pas de telles sauvegardes, vous pouvez essayer un outil de récupération de données pour vérifier si vous pouvez restaurer vos données perdues.

Guide complet pour désinstaller .Radiyu file virus

Radiyu Ransomware vise uniquement à crypter le fichier des victimes puis à exiger une rançon pour son décryptage. Ce malware dangereux crypte les fichiers et ajoute une extension .Radiyu” à leurs titres. Une fois le cryptage terminé, une fenêtre pop-up s’affiche. Il contient une demande de rançon en coréen.

Il est pertinent de mentionner que ce malware est déchiffrable, nous discuterons plus tard du mot de passe de décryptage. Mais gardez à l’esprit que le mot de passe de déchiffrement fourni pourrait être modifié dans les futures itérations de Radiyu.

La demande de rançon coréenne informe les victimes que leurs bases de données, photos, documents, vidéos et autres fichiers importants ont été cryptés. Cette note informe également la victime du processus de décryptage qui consiste à « jouer à un jeu » qui nécessite de payer 120 210 KRW (won sud-coréen). Actuellement, la somme vaut environ 89 USD (les taux de change fluctuent fréquemment).

De plus, la note prévient de ne pas fermer la fenêtre contextuelle pour supprimer le ransomware ou tenter de décrypter le fichier de manière indépendante. Cela ne fera qu’augmenter les ennuis de la victime.

Comme nous l’avons mentionné précédemment, ce malware est décryptable. La clé de déchiffrement est « 43 » (sans les guillemets). Gardez à l’esprit que ce mot de passe peut changer et ne plus être utilisé pour les futures versions de ce malware.

Habituellement, ce type de malware génère un cryptage fort et le déchiffrement n’est possible qu’avec des clés uniques et complexes. Mais dans ce cas-ci, le scénario est tout autre. Il est possible que Radiyu Ransomware ait été généré uniquement à des fins de test et il y a de fortes chances que le programme soit mis à jour ultérieurement.

Cependant, la présence de ce malware sur votre PC n’est pas bonne du tout. Par conséquent, supprimez ce ransomware de votre système d’exploitation pour garantir votre sécurité et votre confidentialité.

Texte présenté dans ce message :

내 컴퓨터는 어떻게 되었습니까?

당신의 중요한 파일은 라디유가 먹어버렸습니다.

문서, 사진, 비디오, 데이터베이스 및 기타 파일은

배고픈 라디유가 먹어버려서 더 이상 실행 시킬 수 없습니다.

어쩌면 파일을 복구 할 수 있는 방법을 찾느라 바쁘지만, 시간을 낭비하지 않아도 됩니다.

누구도 라디유가 먹은 파일은 복구 할 수 없었습니다. *유미라가 아니라면요*

내 파일을 복구 할 수 있습니까?

라디유가 먹은 파일들은 안전하고 쉽게 복구 할 수 있습니다.

그러나 라붕이에겐 그렇게 충분한 시간이 없습니다.

왜냐하면 파일을 먹어도 라디유는 배가 안차기에,

당신을 잡아 먹고 배를 채우기 위해서 준비하고 있기 때문입니다.

을 클릭하여 유미라를 미끼로 사용해서 파일을 복구하십시오.

그러나 유미라를 소환 하려면 문제를 풀어야 합니다.

문제는 딱~! 하나만 낼 것입니다.

*틀린 답이 없는지 잘 생각 해 보시고 문제를 풀어 보십시오!*

문제의 답은 어디에서 작성하나요?

아래에 보이는 흰색 네모박스(TextBox)에 당신이 맞다고 생각되는 답을 적어 주시면 됩니다.

*답을 맞추기 싫다는 이유로 컴퓨터를 껐다 키거나 이 창을 종료 시키면*

*다시는 파일을 복구 하실 수 없습니다.*

문제를 풀지 못하면 어떻게 되나요?

문제를 풀지 못하면 라디유가 먹은(암호화) 파일들은 복구 할 수 없습니다!

문제를 틀리면 어떻게 되나요?

문제를 틀리면 explorer.exe가 자동으로 종료됩니다.

하지만 걱정마십시오! 문제를 맞추게 되면 explorer.exe가 자동으로 복구됩니다.

*혹시나 해서 말하는 겁니다! explorer.exe가 갑자기 꺼져서 당황해가지고*

*이 창을 끄시면 안돼요!!!*

문제의 힌트는 어디서 보나요?

문제의 힌트는 라디유 쉘터에 있는 ”대.머.리”라는 게임을 플레이 해 보시면 아시게 될 것입니다!

아래에 있는 사이트에서 ”대.머.리”를 다운 받아 플레이 하십시오!

”대.머.리”다운로드 : hxxps://shelter.id/radiyu5/community/board/all(modal:_/radiyu5/10461)

힌트를 보았는데도 문제의 정답을 모르겠어요!! 도와주세요!!!

문제의 힌트를 보았는데도 문제의 정답을 모르시겠다면 아래의 주소로 비용을 지불하십시오!

비용은 트윕, 투네이션으로만 허용됩니다.

트윕(twip)으로 지불하기

hxxps://twip.kr/radiyu

투네이션으로 지불하기

hxxps://toon.at/donate/637246377212080144

지불 금액은 120210원 입니다. 지불이 확인되면 그 즉시 문제의 답을 드리겠습니다.

==(**!!경고!!**)==

이 창을 끄거나 Game.exe(Radian_Radiware_Radiyu.exe)를

제거하지 마시고 문제를 풀고 문제의 정답이

확인 될 때 까지 잠시 동안 안티 바이러스(백신: 알약, V3, AppCheck등 을)를

비활성화 하십시오!

*비활성화는 잠시 동안 백신을 꺼달라는 겁니다…*

왜? 백신을 꺼야 되는거야?

*왜냐하면 백신이 이 창을 바이러스로 감지해서 자동으로 삭제되면*

*복구가 불가능 해지기 때문입니다!!!*

이 창을 끄거나 안티 바이러스가 업데이트 되어서

이 소프트웨어가 자동으로 제거되면 문제를 맞추더라도

라디유가 먹은 파일들을 복구 할 수 없다고 두번 경고 했습니다!

*딴 말하기 없긔* ^^

해당 랜섬웨어는 RSA-AES암호화를 사용해서 만들었기 때문에 라디유 랜섬웨어 창을 끄게 된다면

암호화된 키는 자동으로 없어져 버려 복호화가 불가능 합니다!!!

**장난으로 하는 말이 아님을 밝힙니다!**

Aperçu Radiyue |

| Nom : Radiyu Ransomware |

| Catégorie : Ransomware, Crypto-virus |

|

Caractéristiques : Connu pour crypter les fichiers des utilisateurs et leur extorquer de l’argent en échange des outils de décryptage |

| Extension : .Radiyu |

| Note de rançon : |

| Niveau de danger : Élevé |

| Contact des attaquants : |

|

Symptômes : si vous constatez que vos fichiers informatiques ne peuvent plus être ouverts et que leurs extensions ont été modifiées (par exemple, my.docx.locked), cela pourrait être une indication d’une attaque Radiyu virus. Dans de tels cas, l’attaquant affiche généralement un message de rançon sur votre bureau, exigeant un paiement sous forme de bitcoins pour déverrouiller vos fichiers. |

|

Intrusion : les ransomwares tels que Radiyu peuvent infecter votre système via différentes sources telles que des pièces jointes à des e-mails (contenant généralement des macros), des publicités malveillantes, des sites Web torrent, des pages proposant des téléchargements vidéo gratuits à partir de YouTube ou des sites piratés. logiciel. |

Payer une rançon vaut-il la peine ?

Payer la rançon aux attaquants Radiyu Ransomware n’est généralement pas recommandé car il n’y a aucune garantie qu’ils fourniront la clé de déchiffrement ou que la clé fonctionnera. De plus, le paiement de la rançon finance des activités criminelles, ce qui peut conduire à de nouvelles attaques contre d’autres individus et organisations. Répondre aux demandes de ces pirates peut également conduire à un cycle de victimisation, car ils peuvent exiger des paiements supplémentaires ou cibler à nouveau la même victime. Ainsi, au lieu d’opter pour cette option, supprimez Radiyu Ransomware de l’appareil sans perdre de temps avant qu’il ne cause plus de dommages à l’intérieur de la machine.

Astuces utilisées par Ransomware pour empêcher la récupération gratuite de fichiers cryptés

Certaines variantes de rançongiciels sont conçues pour exécuter plusieurs processus sur un ordinateur ciblé afin d’effectuer diverses tâches. Ce processus initial lancé est winupdate.exe, qui vise à tromper les victimes en affichant une fausse invite de mise à jour Windows. Cette tactique trompeuse vise à faire croire aux victimes que tout ralentissement du système qu’elles subissent est causé par le processus de mise à jour. Pendant ce temps, le ransomware lance simultanément un autre processus, généralement identifié par un nom à quatre caractères généré aléatoirement, qui analyse le système à la recherche de fichiers spécifiques à chiffrer. Après avoir identifié les fichiers cibles, le ransomware les crypte pour les rendre inaccessibles à la victime. Enfin, pour empêcher la récupération de fichiers, le ransomware exécute la commande CMD suivante qui supprime les clichés instantanés de volume du système :

vssadmin.exe Delete Shadows /All /Quiet

De nombreux ransomwares tentent également d’éliminer toutes les méthodes basées sur Windows qui pourraient potentiellement aider les victimes à récupérer gratuitement leurs données cryptées. Pour ce faire, le ransomware supprime les clichés instantanés de volume, ce qui supprime tous les points de restauration système créés précédemment, laissant la victime sans aucun moyen de restaurer son ordinateur à un état antérieur. Le crypto-virus modifie également le fichier Windows HOSTS en ajoutant une liste de noms de domaine et en les associant à l’adresse IP localhost. Ce faisant, toute tentative d’accès à un site Web à partir de la liste des domaines bloqués redirigera l’utilisateur vers la machine locale, ce qui entraînera un message d’erreur DNS_PROBE_FINISHED_NXDOMAIN.

Les attaquants utilisent cette technique pour empêcher les victimes d’accéder à des sites Web, tels que ceux contenant des informations ou des outils qui pourraient aider les victimes à récupérer leurs fichiers ou à supprimer le ransomware de leur système. De plus, le virus génère deux fichiers texte, bowsakkdestx.txt et PersonalID.txt, qui contiennent des détails liés à l’attaque, notamment la clé de cryptage publique et l’identifiant personnel de la victime.

Comment mon PC a-t-il été infecté par Radiyu Ransomware ?

Il existe plusieurs façons par lesquelles une telle menace de logiciel malveillant peut pénétrer dans votre ordinateur. Certaines des méthodes courantes incluent:

- E-mails de spam : les liens suspects dans les e-mails de spam peuvent entraîner l’installation de virus.

- Ressources d’hébergement gratuites en ligne : Les ressources d’hébergement gratuites disponibles sur Internet peuvent également être une source d’infection par des logiciels malveillants.

- Installation masquée : les virus peuvent être installés secrètement avec d’autres applications, en particulier des utilitaires gratuits ou partagés.

- Ressources P2P : Si vous utilisez des ressources peer-to-peer (P2P) illégales pour télécharger des logiciels piratés, le risque d’infection virale augmente.

- Chevaux de Troie : Les chevaux de Troie peuvent être utilisés pour propager Radiyu Ransomware en déguisant la menace en fichier ou programme légitime.

Les rançongiciels se propagent souvent par le biais de spams contenant des pièces jointes ou des liens malveillants. Les cybercriminels créent des e-mails convaincants qui semblent légitimes, comme un message d’une banque, d’une compagnie maritime ou d’un organisme gouvernemental. Ces e-mails incitent les destinataires à télécharger et à ouvrir la pièce jointe ou à cliquer sur le lien. Une fois cliqué, la charge utile malveillante se télécharge et s’exécute sur l’ordinateur de l’utilisateur, l’infectant avec le ransomware. Dans certains cas, la charge utile peut être intégrée dans l’e-mail lui-même, ce qui lui permet de s’exécuter dès que l’e-mail est ouvert.

Des cas ont été signalés où le Radiyu Ransomware a été camouflé comme un outil légitime, se faisant passer pour des messages qui exigent le lancement de logiciels ou de mises à jour de navigateur indésirables. Certaines escroqueries en ligne utilisent une technique pour vous inciter à installer le virus manuellement, en faisant de vous un participant actif au processus. Généralement, ces fausses alertes n’indiquent pas que vous installez un rançongiciel. Au lieu de cela, l’installation sera déguisée en mise à jour pour un programme légitime comme Adobe Flash Player ou un autre programme suspect. La véritable nature de l’installation sera dissimulée sous ces fausses alertes.

L’utilisation d’applications piratées et de ressources P2P pour télécharger des logiciels piratés peut constituer une menace importante pour la sécurité de votre appareil et peut entraîner l’injection de logiciels malveillants graves tels que le Radiyu Ransomware.

Les chevaux de Troie sont un vecteur d’attaque populaire pour les ransomwares. Les pirates utilisent des chevaux de Troie pour diffuser des logiciels de rançon en déguisant le logiciel malveillant en fichier ou programme légitime. Une fois qu’une victime télécharge et exécute le cheval de Troie, la charge utile du ransomware est libérée sur son système, cryptant les fichiers et excluant la victime de ses données. Les chevaux de Troie peuvent se propager par divers canaux, y compris les sites Web malveillants, les plateformes de médias sociaux et les réseaux peer-to-peer. Les cybercriminels utilisent souvent des tactiques d’ingénierie sociale pour inciter les utilisateurs à télécharger et à exécuter des chevaux de Troie.

Étape 1. Supprimer les appareils connectés et isoler le PC infecté

Il est très important que vous déconnectiez votre PC infecté des autres ordinateurs connectés au même réseau local. De nombreux rançongiciels sont conçus de manière à se propager dans l’environnement réseau. Par conséquent, vous devez prendre certaines mesures pour isoler le PC.

Il existe deux étapes de base pour séparer le périphérique infecté.

- Déconnectez-vous d’Internet

- Débranchez tous les périphériques de stockage externes

- Déconnectez-vous des comptes de stockage cloud (supplémentaire)

Débranchez le câble Ethernet afin que toute la connexion Internet filaire soit coupée. Si le PC infecté est connecté à Internet sans fil, vous devez le déconnecter manuellement via le Panneau de configuration.

Allez dans Panneau de configuration> Recherchez “Centre Réseau et partage“

Cliquez sur “Modifier les paramètres de l’adaptateur“

Sélectionnez le point de connexion Internet, faites un clic droit dessus et choisissez “Désactiver”. Le PC n’est plus connecté à Internet.

Une fois que le PC est déconnecté d’Internet, l’étape suivante consiste à débrancher le périphérique de stockage connecté afin d’isoler complètement l’ordinateur. Tous les types de périphériques de stockage tels que les disques durs portables, les clés USB, les clés USB, etc. doivent être supprimés afin que Radiyu Ransomware ne crypte pas les fichiers qui y sont stockés.

Allez dans “Poste de travail”, faites un clic droit sur le périphérique de stockage connecté et sélectionnez “Ejecter”.

Il est fort possible que les rançongiciels prennent le contrôle du logiciel qui gère les données stockées dans le « stockage en nuage ». Par conséquent, il est fortement recommandé de vous déconnecter de votre stockage cloud, que ce soit via un navigateur ou un logiciel de gestion cloud.

Étape 2. Identifiez le ransomware qui a attaqué vos fichiers

Il est important d’identifier le nom et le type de ransomware qui a attaqué votre poste de travail afin que vous puissiez utiliser le bon outil de décryptage pour récupérer les fichiers verrouillés. Ceci est important car l’outil de décryptage pour ransomware publié par des experts en sécurité est exclusif à certains ransomwares et à leur famille. Si vous utilisez un outil de décryptage incorrect qui n’est pas conçu pour supprimer Radiyu Ransomware, cela peut endommager définitivement les fichiers verrouillés.

Il existe peut-être trois façons d’identifier le ranosmware qui a infecté votre PC. La première consiste à parcourir la note de rnasowmare et à voir si le nom est mentionné ou non. Par exemple, dans la note Cerber ransomware, le nom du ransomware est clairement mentionné.

À de nombreuses reprises, le nom du rançongiciel n’est pas mentionné dans la note. Ils contiennent un message générique. Les recherches montrent que différents rasnowmare peuvent avoir la même note de rançon, mais ils appartiennent à une famille ou à un groupe entièrement différent.

Ainsi, si la note de ransomware est générique et que son nom et son type ne sont pas mentionnés, vous devez vérifier l’extension de fichier qu’elle ajoute au fichier verrouillé. Lorsqu’un rançongiciel verrouille un fichier, il lui ajoute en plus son propre nom d’extension. Par exemple, Locky ransomware ajoute le nom d’extension .locky sur tous les fichiers qu’il crypte.

De nombreux ransomwares utilisent également des noms d’extension génériques tels que .encrypted, .locked, .crypted, etc. Dans ce cas, le nom d’extension générique ne révèle rien sur le nom et le type du ransomware.

Donc, si vous ne parvenez pas à identifier le ransomware grâce à sa note et à son extension, il est préférable de visiter le site Web ID Ransomware et de télécharger la note de rançon que vous recevez ou l’un de vos fichiers qui a été crypté ou éventuellement les deux.

À l’heure actuelle, la base de données ID ransowmare contient des détails sur environ 1100 ransomwares différents. Si le ransomware qui a infecté vos fichiers n’est pas pris en charge par le site Web ID ransomware, vous pouvez utiliser Internet pour en savoir plus sur le ransomware en utilisant des mots-clés tels que son extension de fichier, son adresse de portefeuille crypto ou son identifiant de messagerie.

Étape 3. Recherchez l’outil de décryptage Radiyu Ransomware pour récupérer des fichiers verrouillés

Le développeur derrière le ransomware utilise une clé de cryptage très avancée pour verrouiller les fichiers sur le PC infecté et donc s’il parvient à crypter le fichier correctement, il ne peut pas être décrypté sans la clé de décryptage correcte. La clé de déverrouillage est stockée sur un serveur distant. Les familles de rançons populaires telles que Dharma, Cerber, Phobos, etc. sont connues pour créer des rançongiciels sans faille et mettent à jour leur version de temps en temps.

Cependant, il existe tellement de types de rançongiciels qui sont mal développés et présentent des défauts en termes d’utilisation d’une clé de déchiffrement unique pour chaque victime, leur clé de déchiffrement est stockée sur le PC infecté au lieu d’un serveur distant, etc. Ainsi, la clé de déchiffrement de ces rançongiciels mal conçus est disponible sur Internet. Il vous suffit de consulter certains forums de sécurité et communautés en ligne pour obtenir une clé de déchiffrement identique pour un ransowmare mal conçu.

Pour plus de sécurité, il est recommandé d’utiliser des plates-formes telles que https://www.nomoreransom.org/en/index.html qui ont essayé et testé la clé de décryptage pour certains des ransomwares populaires. Sa page d’accueil contient une catégorie “Outils de décryptage” avec une option de barre de recherche où vous pouvez rechercher une clé de décryptage pour un ransomware particulier.

Comment supprimer Radiyu Ransomware et récupérer des fichiers verrouillés à l’aide de l’outil de récupération de données

1 : Démarrez le PC « Mode sans échec avec mise en réseau »

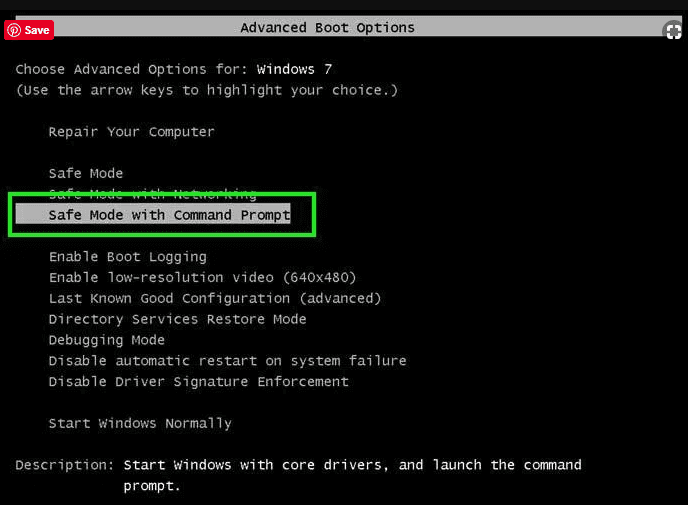

Pour les utilisateurs de Windows XP et Windows 7 : Démarrez le PC en « Mode sans échec ». Cliquez sur l’option “Démarrer” et appuyez en continu sur F8 pendant le processus de démarrage jusqu’à ce que le menu “Options avancées de Windows” apparaisse à l’écran. Choisissez “Mode sans échec avec mise en réseau” dans la liste.

Maintenant, un écran d’accueil Windows apparaît sur le bureau et le poste de travail fonctionne maintenant en “Mode sans échec avec mise en réseau”.

Pour les utilisateurs de Windows 8 : Accédez à « l’écran de démarrage ». Dans les résultats de la recherche, sélectionnez les paramètres, tapez “Avancé”. Dans l’option “Paramètres généraux du PC”, choisissez l’option “Démarrage avancé”. Encore une fois, cliquez sur l’option “Redémarrer maintenant”. Le poste de travail démarre sur le « Menu d’options de démarrage avancé ». Appuyez sur « Dépanner » puis sur le bouton « Options avancées ». Dans l’écran “Options avancées”, appuyez sur “Paramètres de démarrage”. Encore une fois, cliquez sur le bouton “Redémarrer”. Le poste de travail va maintenant redémarrer dans l’écran “Paramètres de démarrage”. Ensuite, appuyez sur F5 pour démarrer en mode sans échec dans le réseau.

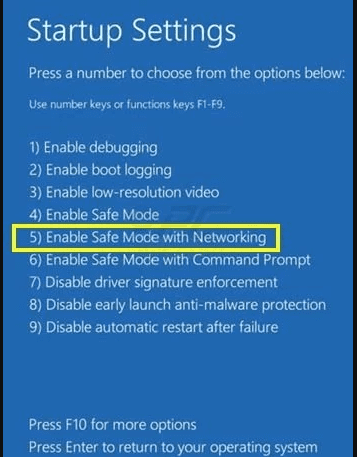

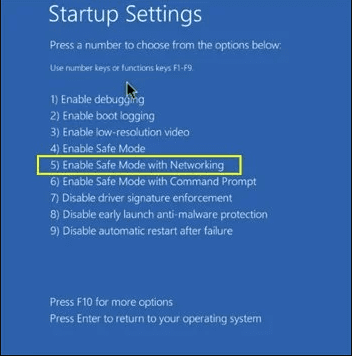

Pour les utilisateurs de Windows 10 : Appuyez sur le logo Windows et sur l’icône « Alimentation ». Dans le menu nouvellement ouvert, choisissez “Redémarrer” tout en maintenant enfoncé le bouton “Shift” sur le clavier. Dans la nouvelle fenêtre ouverte “Choisir une option”, cliquez sur “Dépanner” puis sur “Options avancées”. Sélectionnez “Paramètres de démarrage” et appuyez sur “Redémarrer”. Dans la fenêtre suivante, cliquez sur le bouton “F5” du clavier.

Une fois le PC démarré en mode sans échec avec mise en réseau, vous pouvez utiliser un outil anti-malware tel que “SpyHunter”. L’outil de supRadiyuion automatique dispose d’un algorithme d’analyse avancé et de logiques de programmation, de sorte qu’il ne laisse aucune trace de ransomware.

Cliquez ici pour les détails de SpyHunter et le guide de l’utilisateur

Ouvrez le navigateur et téléchargez un outil anti-malware légitime. Effectuez une analyse complète du système. Supprimez toutes les entrées malveillantes détectées, y compris celles appartenant à des rançongiciels.

Offre spéciale

Radiyu Ransomware peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une supRadiyuion sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre de récupération de données

Nous vous suggérons de choisir vos fichiers de sauvegarde récemment créés afin de restaurer vos fichiers cryptés, mais si vous ne disposez pas de telles sauvegardes, vous pouvez essayer un outil de récupération de données pour vérifier si vous pouvez restaurer vos données perdues.

2: Supprimer Radiyu Ransomware Infection à l’aide de “Restauration du système”

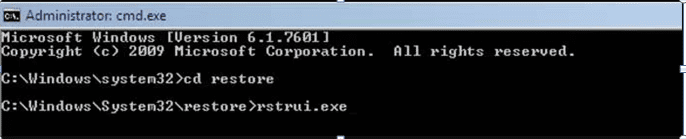

Si vous ne pouvez pas démarrer le PC en “Mode sans échec avec mise en réseau”, essayez d’utiliser “Restauration du système”. Pendant le “Démarrage”, appuyez en continu sur la touche F8 jusqu’à ce que le menu “Options avancées” apparaisse. Dans la liste, choisissez “Mode sans échec avec invite de commande” puis appuyez sur “Entrée”

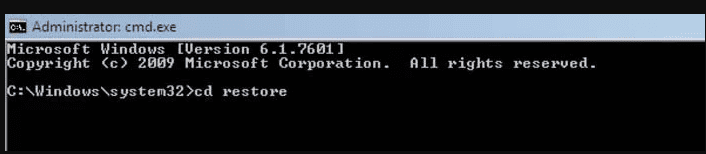

Dans la nouvelle invite de commande ouverte, entrez “cd restore” puis appuyez sur “Entrée”.

Tapez : rstrui.exe et appuyez sur “ENTRER”

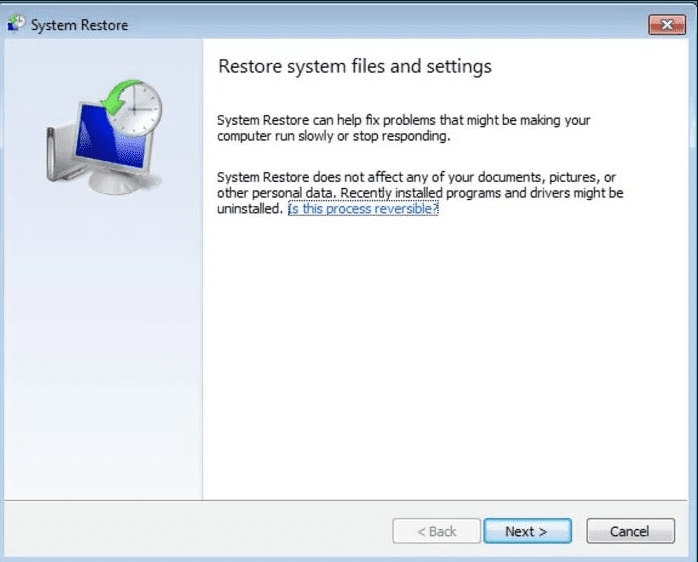

Cliquez sur “Suivant” dans les nouvelles fenêtres

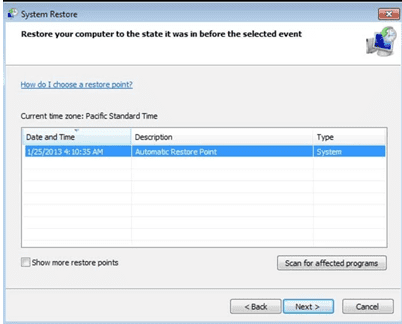

Choisissez l’un des “Points de restauration” et cliquez sur “Suivant”. (Cette étape restaurera le poste de travail à son heure et date antérieures à l’infiltration de Radiyu Ransomware dans le PC.

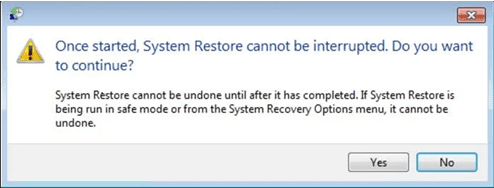

Dans les fenêtres nouvellement ouvertes, appuyez sur “Oui”.

Une fois que votre PC est restauré à sa date et heure précédentes, téléchargez l’outil anti-malware recommandé et effectuez une analyse approfondie afin de supprimer les fichiers Radiyu Ransomware s’ils sont restés sur le poste de travail.

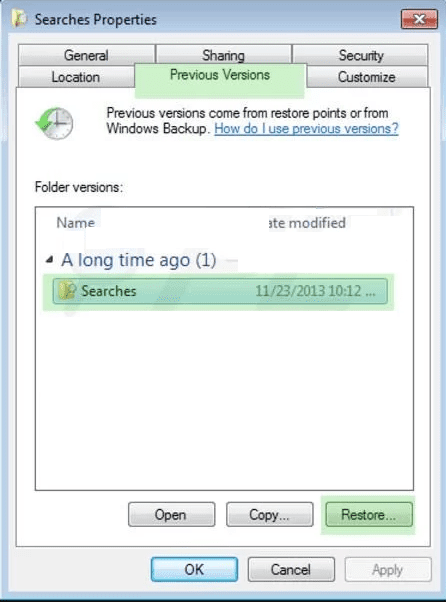

Afin de restaurer chaque fichier (séparé) par ce rançongiciel, utilisez la fonction “Version précédente de Windows”. Cette méthode est efficace lorsque la « fonction de restauration du système » est activée sur le poste de travail.

Remarque importante : Certaines variantes de Radiyu Ransomware suppriment également les “copies fantômes de volume”. Par conséquent, cette fonctionnalité peut ne pas fonctionner tout le temps et s’applique uniquement à certains ordinateurs.

Comment restaurer un fichier crypté individuel :

Pour restaurer un seul fichier, faites un clic droit dessus et allez dans “Propriétés”. Sélectionnez l’onglet “Version précédente”. Sélectionnez un “Point de restauration” et cliquez sur l’option “Restaurer”.

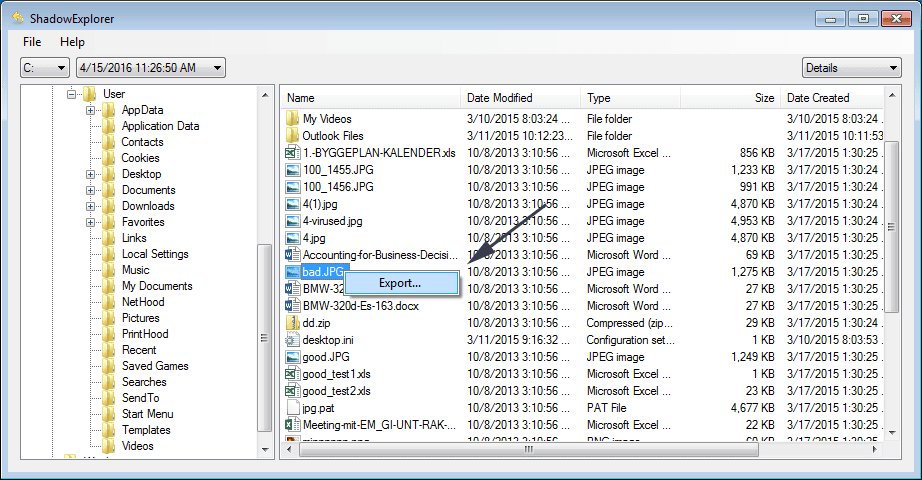

Pour accéder aux fichiers cryptés par Radiyu Ransomware, vous pouvez également essayer d’utiliser “Shadow Explorer“. Pour obtenir plus d’informations sur cette application, cliquez ici.

Important : Les rançongiciels de cryptage de données sont très dangereux et il est toujours préférable de prendre des precautions attaque contre votre poste de travail. Il est conseillé d’utiliser un puissant outil anti-malware afin d’obtenir une protection en temps réel. Avec cette aide de “SpyHunter”, des “objets de stratégie de groupe” sont implantés dans les registres afin de bloquer les infections nuisibles comme Radiyu Ransomware.

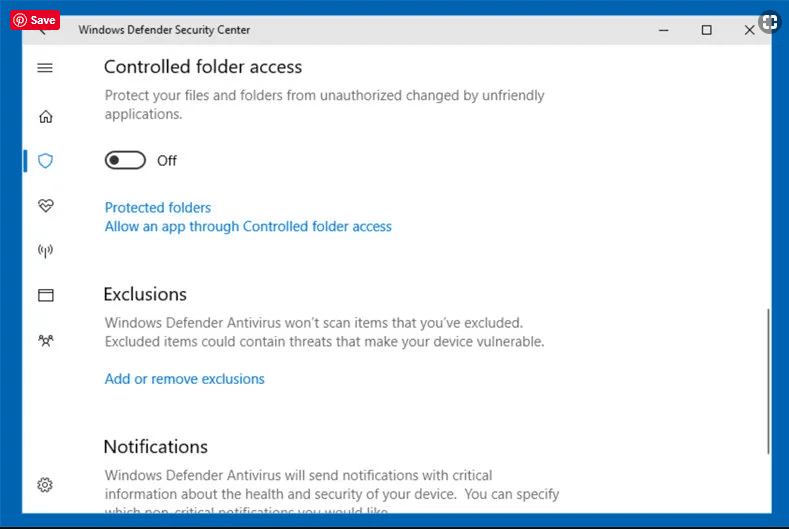

De plus, dans Windows 10, vous obtenez une fonctionnalité très unique appelée “Fall Creators Update” qui offre la fonctionnalité “Controlled Folder Access” afin de bloquer tout type de cryptage des fichiers. Avec l’aide de cette fonctionnalité, tous les fichiers stockés dans des emplacements tels que les dossiers “Documents”, “Images”, “Musique”, “Vidéos”, “Favoris” et “Bureau” sont sécurisés par défaut.

Il est très important que vous installiez cette «mise à jour Windows 10 Fall Creators» sur votre PC pour protéger vos fichiers et données importants contre le cryptage des ransomwares. Plus d’informations sur la façon d’obtenir cette mise à jour et d’ajouter une forme de protection supplémentaire contre l’attaque rnasomware ont été discutées ici.

Comment récupérer les fichiers cryptés par Radiyu Ransomware ?

Jusqu’à présent, vous auriez compris ce qui était arrivé à vos fichiers personnels qui ont été cryptés et comment vous pouvez supprimer les scripts et les charges utiles associés à Radiyu Ransomware afin de protéger vos fichiers personnels qui n’ont pas été endommagés ou cryptés jusqu’à présent. Afin de récupérer les fichiers verrouillés, les informations de profondeur relatives à la “Restauration du système” et aux “Copies fantômes de volume” ont déjà été discutées précédemment. Cependant, si vous ne parvenez toujours pas à accéder aux fichiers cryptés, vous pouvez essayer d’utiliser un outil de récupération de données.

Utilisation de l’outil de récupération de données

Cette étape est destinée à toutes les victimes qui ont déjà essayé tous les processus mentionnés ci-dessus mais qui n’ont trouvé aucune solution. Il est également important que vous puissiez accéder au PC et installer n’importe quel logiciel. L’outil de récupération de données fonctionne sur la base d’un algorithme d’analyse et de récupération du système. Il recherche les partitions système afin de localiser les fichiers originaux qui ont été supprimés, corrompus ou endommagés par le logiciel malveillant. N’oubliez pas que vous ne devez pas réinstaller le système d’exploitation Windows, sinon les copies “précédentes” seront définitivement supprimées. Vous devez d’abord nettoyer le poste de travail et supprimer l’infection Radiyu Ransomware. Laissez les fichiers verrouillés tels quels et suivez les étapes mentionnées ci-dessous.

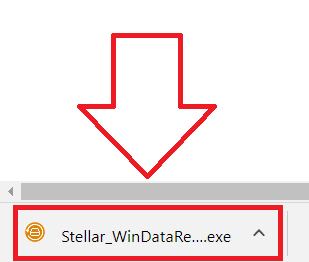

Étape 1 : Téléchargez le logiciel dans le poste de travail en cliquant sur le bouton « Télécharger » ci-dessous.

Étape 2 : Exécutez le programme d’installation en cliquant sur les fichiers téléchargés.

Étape 3 : Une page de contrat de licence s’affiche à l’écran. Cliquez sur « Accepter » pour accepter ses conditions et son utilisation. Suivez les instructions à l’écran comme indiqué et cliquez sur le bouton “Terminer”.

Étape 4 : Une fois l’installation terminée, le programme s’exécute automatiquement. Dans l’interface nouvellement ouverte, sélectionnez les types de fichiers que vous souhaitez récupérer et cliquez sur “Suivant”.

Étape 5 : Vous pouvez sélectionner les “Lecteurs” sur lesquels vous souhaitez que le logiciel s’exécute et exécute le processus de récupération. Ensuite, cliquez sur le bouton “Scan”.

Étape 6 : En fonction du lecteur que vous sélectionnez pour l’analyse, le processus de restauration commence. L’ensemble du processus peut prendre du temps en fonction du volume du lecteur sélectionné et du nombre de fichiers. Une fois le processus terminé, un explorateur de données apparaît à l’écran avec un aperçu des données à récupérer. Sélectionnez les fichiers que vous souhaitez restaurer.

Étape 7. Ensuite, localisez l’emplacement où vous souhaitez enregistrer les fichiers récupérés.

Offre spéciale

Radiyu Ransomware peut être une infection informatique effrayante qui peut retrouver sa présence encore et encore car il garde ses fichiers cachés sur les ordinateurs. Pour effectuer une supRadiyuion sans tracas de ce malware, nous vous suggérons de faire un essai avec un puissant scanner anti-programme malveillant Spyhunter pour vérifier si le programme peut vous aider à vous débarrasser de ce virus.

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Offre de récupération de données

Nous vous suggérons de choisir vos fichiers de sauvegarde récemment créés afin de restaurer vos fichiers cryptés, mais si vous ne disposez pas de telles sauvegardes, vous pouvez essayer un outil de récupération de données pour vérifier si vous pouvez restaurer vos données perdues.

Comment éviter les attaques de Radiyu Ransomware ?

Bien qu’aucune mesure de sécurité ne puisse garantir une protection complète contre les logiciels malveillants, vous pouvez prendre certaines précautions pour empêcher les logiciels de rançon d’infecter votre appareil. Soyez vigilant lors de l’installation de logiciels gratuits et lisez attentivement les offres supplémentaires de l’installateur.

Les utilisateurs doivent être prudents lorsqu’ils ouvrent des e-mails d’expéditeurs inconnus ou des messages qui semblent suspects ou inhabituels. Si l’expéditeur ou l’adresse ne sont pas familiers, ou si le contenu n’a aucun rapport avec ce que vous attendez, il est préférable de ne pas ouvrir le message. Il est très peu probable que vous puissiez gagner un prix dans un concours auquel vous n’avez pas participé, alors méfiez-vous des e-mails prétendant que vous avez gagné quelque chose. Si le sujet de l’e-mail semble être lié à quelque chose que vous anticipez, il est important d’examiner attentivement tous les aspects du message. Les escrocs font souvent des erreurs, c’est pourquoi un examen minutieux du contenu de l’e-mail peut vous aider à identifier toute activité frauduleuse. N’oubliez pas qu’il est toujours préférable de pécher par excès de prudence et d’éviter d’ouvrir des courriels ou des lettres qui semblent suspects.

Il est également crucial de maintenir tous les logiciels et programmes de sécurité à jour pour éviter les vulnérabilités que les rançongiciels peuvent exploiter. L’utilisation de programmes fissurés ou inconnus représente un risque important d’attaques de rançongiciels basés sur des chevaux de Troie. Les cybercriminels distribuent souvent des chevaux de Troie déguisés en logiciels légitimes, tels que des correctifs ou des contrôles de licence. Cependant, il est difficile de différencier les logiciels dignes de confiance des chevaux de Troie malveillants, car certains chevaux de Troie peuvent même avoir la fonctionnalité recherchée par les utilisateurs.

Pour atténuer ce risque, il est crucial d’éviter complètement d’utiliser des programmes non fiables et de ne télécharger que des logiciels provenant de sources fiables. Avant de télécharger un programme, les utilisateurs doivent le rechercher de manière approfondie et lire les critiques de sources fiables. Il est également recommandé de consulter les forums de discussion anti-malware pour recueillir des informations supplémentaires sur tout logiciel pouvant éveiller les soupçons. En fin de compte, la meilleure défense contre les attaques de rançongiciels basées sur des chevaux de Troie consiste à faire preuve de prudence et à éviter de télécharger des logiciels à partir de sources non fiables.

Plus de mesures de prévention pour les attaques individuelles et organisationnelles

Si votre PC est infecté par une famille de rançongiciels très dangereux telle que Dharma, cela peut provoquer de nombreuses attaques sur le poste de travail. Cependant, il est toujours recommandé de prendre des mesures de précaution supplémentaires. Pour commencer, il est crucial de corriger et de sécuriser les serveurs RDP (Remote Desktop Protocol) avec des réseaux privés virtuels (VPN) qui incluent l’authentification multifacteur. Cela aidera à protéger contre les accès non autorisés et les violations potentielles.

Il est également important que les organisations restent vigilantes contre les tentatives de phishing, en particulier lorsqu’elles s’adaptent aux paramètres de travail à distance. Avec plus d’employés travaillant à domicile, le risque d’attaques de phishing augmente, et une formation et une éducation appropriées peuvent aider à réduire ce risque.

De plus, les entreprises doivent être attentives à l’accès accordé aux prestataires de services et aux tiers à des fins commerciales. Ces entités peuvent potentiellement constituer une menace pour la sécurité si elles ne sont pas gérées correctement, et les entreprises doivent mettre en œuvre des protocoles et des procédures de sécurité stricts pour protéger les données et informations sensibles. En mettant en œuvre ces mesures, les organisations peuvent mieux se protéger contre les ransomwares et autres menaces de sécurité potentielles.

Quelques FAQ connexes

Comment puis-je ouvrir des fichiers cryptés par Radiyu Ransomware ? Puis-je y accéder moi-même ?

Un fichier verrouillé par un rançongiciel n’est pas accessible à moins qu’il ne soit d’abord déchiffré à l’aide de la clé de déchiffrement.

Que puis-je faire pour accéder aux fichiers verrouillés ?

Si vous avez des fichiers de sauvegarde, utilisez-les et ne vous inquiétez pas des fichiers qui ont été cryptés puisque vous pouvez les utiliser à partir de la sauvegarde. Cependant, rappelez-vous que pour utiliser les fichiers de sauvegarde sur le même PC, vous devez d’abord supprimer complètement l’infection ransomware, sinon le fichier de sauvegarde sera également crypté. Pour supprimer la rançon, il est suggéré de utiliser un puissant outil anti-malware.

Si la sauvegarde n’est pas disponible, vous pouvez essayer “Restore Point” pour restaurer le système au point où le PC était exempt d’attaque de ransomware. Si ces options ne fonctionnent pas, vous pouvez tenter votre chance avec n’importe quel puissant outil de récupération de données.

De plus, il est fort possible que les fichiers cryptés soient toujours avec vous, vous pouvez donc vérifier tous les emplacements possibles tels que les e-mails envoyés ou reçus, contacter vos amis, les membres de votre famille pour obtenir des fichiers tels que des images, des vidéos, etc. qui auraient été partagés plus tôt. . Vérifiez votre stockage en nuage et vos plateformes de médias sociaux, vos anciens appareils, y compris les ordinateurs portables, les PC, les téléphones mobiles, etc.

Dois-je payer une rançon pour obtenir la clé de déchiffrement ?

Il n’est jamais recommandé de payer de l’argent car il n’y a aucune garantie de recevoir la clé de déchiffrement correcte des cybercriminels même après le paiement du montant de la rançon. L’identité des cybercriminels est souvent anonyme, vous ne pouvez donc rien faire beaucoup plus tard.

Où puis-je signaler l’attaque ransowmare ?

Il existe des agences de cybersécurité dans chaque pays où vous pouvez signaler une attaque de ransomware. Les liens pour les autorités respectives sont les suivants. Vous pouvez visiter le lien selon votre pays et signaler l’attaque.

- USA– Internet Crime Complaint Centre IC3 or On Guard Online;

- In Canada- Canadian Anti-Fraud Centre;

- United Kingdom– Action Fraud

- Australia – Australian High Tech Crime Center

- In Ireland- An Garda Síochána

- Greece – Cyber Crime Unit (Hellenic Police)

- New Zealand- Consumer Affairs Scams

- Spain– Policía Nacional

- Poland– Policja

- Portugal– Polícia Judiciária

- France– Ministère de l’Intérieur

- Germany– Polizei

- Italy– Polizia di Stato

- The Netherlands– Politie

- India – CyberCrime Investigation Cell

L’antivirus peut-il protéger contre les rançongiciels ?

Un antivirus puissant peut protéger, détecter et supprimer les ransomwares. C’est toujours une bonne pratique d’utiliser une application de sécurité afin d’obtenir une protection contre les ransomwares en temps réel. De plus, il est tout aussi important de suivre de bonnes pratiques de cybersécurité.