IRS Third Round of Economic Impact Payment Status Scam

1) Qu’est-ce que cette escroquerie par e-mail de l’IRS Third Round of Economic Impact Payment Status ?

2) Comment ça se fait ?

3) Que faire si vous vous êtes fait arnaquer ?

4) Conclusion

5) FAQ

6) Comment rester en sécurité en ligne en utilisant différents sites Web ?

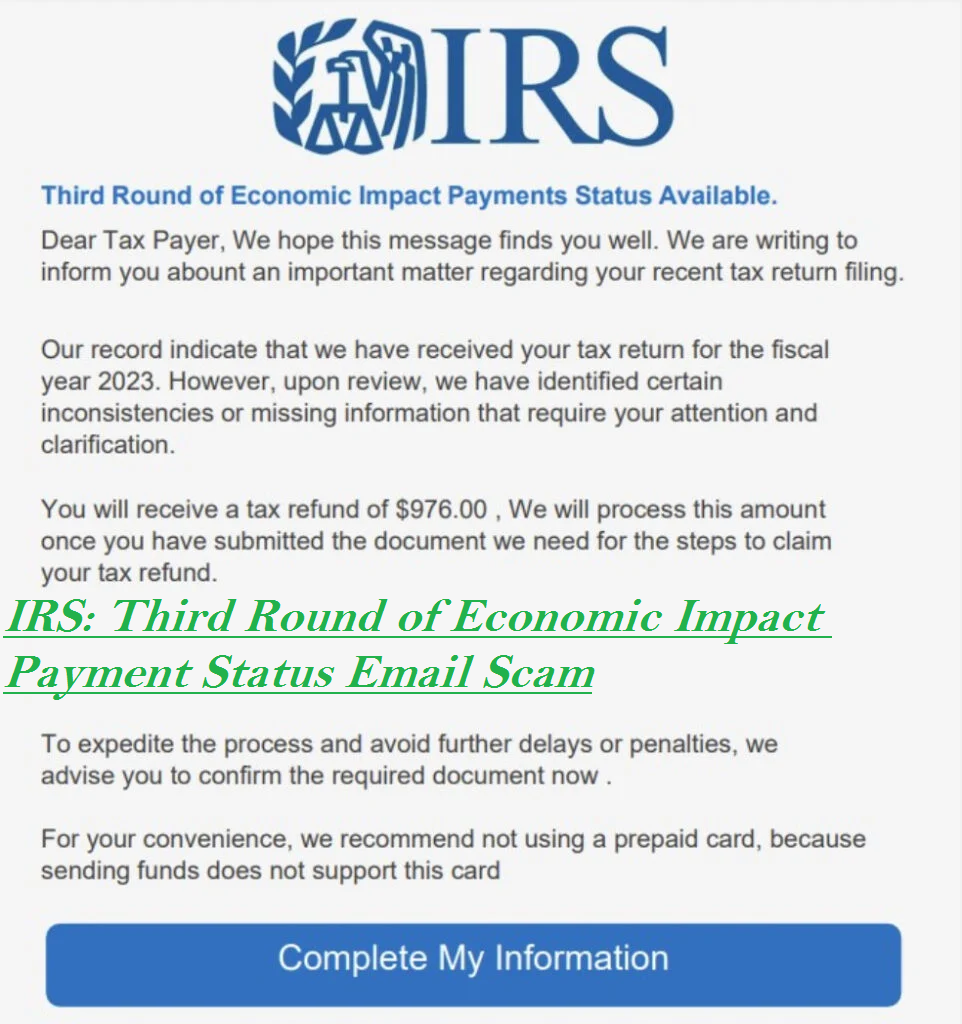

Avez-vous reçu un message comme celui-ci IRS Third Round of Economic Impact Payment Status Email, méfiez-vous, c’est un message d’escroc qui est largement partagé par les escrocs pour piéger les internautes naïfs, pas nécessairement uniquement les internautes, ils ciblent tous ceux qui peuvent être piégés facilement. Dans cet article, nous verrons comment repérer une arnaque ? Comment fonctionne une arnaque ? Quelles mesures devrions-nous prendre pour éviter de telles escroqueries et protéger notre argent et nos précieuses données des escrocs ?

Qu’est-ce que cette escroquerie par e-mail sur le statut de paiement de l’IRS Third Round of Economic Impact ?

Il y a beaucoup d’arnaques qui émergent ces jours-ci pour piéger les utilisateurs. C’est aussi l’une de ces escroqueries appelées Phishing. Donc, fondamentalement, les escrocs utilisent un site Web en double pour obtenir vos informations, ce faux site Web est conçu de manière à ce qu’il ressemble exactement au site Web officiel qu’ils prétendent.

Le but principal de la conception de leur site Web comme un site Web officiel est de gagner facilement la confiance de l’utilisateur et d’exécuter l’arnaque, maintenant vous pensez que le site Web est authentique, vous partagerez donc facilement vos coordonnées bancaires, les détails de votre carte de crédit, votre adresse et d’autres informations personnelles. Et c’est ce qu’ils voulaient que vous fassiez; vous avez donné vos informations personnelles.

Ainsi, l’e-mail qui vous est envoyé par les escrocs prétendra que l’IRS a reçu votre déclaration de revenus pour l’exercice 2023, mais ils ont un problème de remboursement d’impôt de 976 $, le problème est qu’il manque des informations dont ils ont besoin confirmé par vous. Ainsi, afin de confirmer vos coordonnées, ils auront besoin de vos documents personnels. Il y aura un lien indiquant que vous devrez cliquer dessus pour compléter les informations et obtenir votre remboursement d’impôt.

Cela peut sembler réel, mais l’IRS ne demande aucun document, document, clarification par e-mail, message ou tout autre média social. L’IRS ne demande jamais de paiement par carte de crédit, cartes-cadeaux et crypto-monnaies. Cet e-mail est une arnaque qui ne cherche qu’à obtenir vos informations personnelles et votre argent.

Comment est-il fait? Comment exécutent-ils cette escroquerie par e-mail sur le statut de paiement de la troisième série d’impacts économiques de l’IRS ?

Scammer’s utilise le logo original, graphique du site Web de l’IRS pour le faire apparaître réel. Ils utilisent toutes les méthodes pour faire paraître leur e-mail légitime. Ils utilisent l’adresse de l’expéditeur usurpée qui ressemble exactement au nom de domaine IRS. Le raccourcisseur d’URL est également utilisé pour masquer la destination du lien dans l’e-mail partagé par l’escroc. Ils font de leur mieux pour que les e-mails semblent réels.

Les escrocs créent un sentiment d’urgence afin que vous agissiez immédiatement sans penser à rien pendant une seconde. Les escrocs utilisent de telles techniques pour nous permettre de cliquer sur le lien qu’ils partagent. Une fois que quelqu’un clique sur le lien, il est redirigé vers un faux site Web de l’IRS. Le site Web vous demande de saisir vos données personnelles telles que l’adresse, le numéro de sécurité sociale, le numéro de carte de crédit, la date de naissance et d’autres détails. Il peut également vous être demandé de fournir votre numéro de compte bancaire et de télécharger votre passeport, votre permis de conduire, etc.

Une fois que vous leur avez partagé vos informations personnelles, ils peuvent maintenant commettre tout type de fraude avec vos documents, comme l’usurpation d’identité, ils peuvent utiliser vos documents pour contracter des prêts ou d’autres avances monétaires. Ils peuvent également acheter n’importe quoi en utilisant votre carte de crédit ou vos coordonnées bancaires en ligne. L’argent de votre compte bancaire peut être retiré ; ils peuvent effectuer des transactions non autorisées et peuvent également vendre vos données à des criminels.

Quelles mesures devons-nous prendre si nous avons été victime d’une arnaque ?

Donc, par erreur ou inconsciemment, vous avez partagé vos informations avec les escrocs, vous devez maintenant suivre des étapes simples pour éviter les dommages et vous protéger contre de futures escroqueries.

Dans un premier temps, vous devez contacter vos sociétés de cartes de crédit ou votre banque pour obtenir le gel de votre compte et annuler vos cartes. Si vous les avez contactés à temps, ils peuvent également arrêter les transactions futures. Ils peuvent surveiller vos transactions et vous informer de toute activité suspecte.

Écrivez un e-mail à [email protected]. Et informez-les de l’arnaque. L’IRS peut enquêter sur l’ensemble du problème et peut également prendre des mesures contre les escrocs. Je fournis le site Web de l’IRS https://www.irs.gov/identity-theft-fraud-scams/report-phishing, vous pouvez visiter ce site Web et obtenir plus d’informations sur le signalement des escroqueries par phishing.

Si vous avez partagé vos coordonnées et que vos comptes ont été piratés, vous devez changer votre mot de passe, créer un mot de passe fort qui ne soit pas facilement devinable et qui ne puisse pas non plus être cassé facilement. Il existe également un gestionnaire de mots de passe que vous pouvez utiliser pour générer et stocker vos mots de passe.

Si vous doutez que votre appareil soit infecté par le virus, vous devez utiliser un antivirus pour analyser votre ordinateur.

Conclusion

Nous avons discuté de tout ce qui concerne l’escroquerie par hameçonnage de l’IRS, donc si vous en avez été victime, restez au courant maintenant car les escrocs n’arrêtent jamais de le faire, ils continuent de découvrir de nouvelles façons de frauder les gens et d’obtenir leur argent durement gagné. Si vous avez partagé l’une de vos informations par erreur, contactez l’autorité compétente et déposez une plainte concernant l’escroquerie. Il est nécessaire de déposer une plainte cela vous aidera et alertera également tout le monde sur les arnaques. Vous devriez également partager ces escroqueries avec vos amis et votre famille. Donc, s’ils reçoivent de tels e-mails, ils peuvent rester prudents.

FAQ

Est-ce que l’e-mail d’état de paiement du troisième cycle d’impact économique de l’IRS est une arnaque ?

Oui

Devez-vous cliquer sur le lien partagé par eux ?

Jamais

Que devez-vous faire si vous avez été victime d’une arnaque ?

Contacter l’autorité compétente et déposer une plainte

Que faire si vous avez reçu un e-mail à ce sujet.

Signaler et bloquer l’e-mail comme arnaque

Comment identifier les e-mails frauduleux ?

Vérifiez correctement le nom de domaine ou contactez directement le numéro officiel et le site Web de l’IRS

Comment rester en sécurité en ligne en utilisant différents sites Web ?

Voici 10 points majeurs sur lesquels vous pouvez compter pour la sécurité de votre ordinateur.

- Gardez toujours votre appareil à jour avec sa dernière version ; il maintient les correctifs de sécurité à jour, ce qui rend l’ordinateur moins vulnérable aux logiciels malveillants et aux escroqueries.

- Il est conseillé d’utiliser un bloqueur de publicités, qui protège également le navigateur des publicités malveillantes et des logiciels malveillants. Installez donc un bloqueur de publicités sur votre navigateur. Ou vous pouvez également utiliser un bloqueur de publicités basé sur un navigateur comme adguard.

- Il est conseillé d’utiliser un antivirus réputé. Un antivirus protège toujours votre ordinateur contre les virus et les logiciels malveillants. Assurez-vous d’utiliser la version mise à jour de l’antivirus.

- Sauvegardez vos données. Assurez-vous de conserver la sauvegarde sur le cloud et sur tout disque dur également pour des raisons de sécurité. Mais ne connectez jamais votre disque dur à un ordinateur infecté par le virus.

- Lors du téléchargement de fichiers depuis Internet, lisez sûrement les accords du logiciel, des pièces jointes ou des programmes que vous téléchargez, donc avant de donner une autorisation, assurez-vous de lire l’accord.

- Choisissez des mots de passe forts, il est recommandé d’utiliser des lettres, des chiffres et des caractères spéciaux dans vos mots de passe pour les rendre plus forts.

- Ne créez pas un mot de passe qui soit facilement devinable, utilisez un mot de passe qui ne peut pas être deviné facilement et qui ne peut pas non plus être cassé facilement.

- Lors du téléchargement de fichiers sur Internet, assurez-vous de vérifier l’authenticité du site Web, car les escrocs utilisent également de faux sites Web pour vous permettre de télécharger le logiciel qu’ils souhaitent que vous téléchargiez. Alors faites-y attention également.

- Soyez prudent lorsque vous cliquez sur un lien, il peut contenir des logiciels malveillants et peut vous conduire à un site Web de phishing, évitez donc de cliquer sur des liens aléatoires.

- N’utilisez pas de logiciel piraté, si vous en utilisez un, gardez un antivirus et vérifiez votre logiciel, contient-il un virus, si oui, désinstallez-le immédiatement. N’oubliez pas que si vous obtenez quelque chose gratuitement, cela signifie que vous êtes le produit.

En termes de cybermenaces par e-mail, quels sont les différents types d’e-mails malveillants ?

E-mails contenant des pièces jointes malveillantes

Le courrier indésirable contenant des pièces jointes malveillantes est une méthode couramment utilisée par les cybercriminels pour compromettre les ordinateurs des utilisateurs avec des logiciels malveillants. Les pièces jointes malveillantes hébergent souvent des chevaux de Troie capables de voler des données sensibles telles que des coordonnées bancaires, des mots de passe et d’autres informations confidentielles.

L’objectif principal des cybercriminels dans ces attaques est de tromper leurs victimes potentielles pour qu’elles accèdent à une pièce jointe compromise. Ils utilisent généralement des messages électroniques qui traitent des factures, des télécopies ou des messages vocaux récemment obtenus pour atteindre cet objectif.

Si un individu sans méfiance succombe au piège et ouvre la pièce jointe, son ordinateur est infecté, permettant aux cybercriminels de collecter une quantité substantielle de données confidentielles.

Bien qu’il s’agisse d’une technique plus complexe pour voler des données personnelles (car les filtres anti-spam et les programmes antivirus identifient généralement de telles tentatives), si les cybercriminels réussissent, ils peuvent accéder à un plus large éventail d’informations et continuer à accumuler des données sur une durée prolongée.

E-mails d’hameçonnage

En règle générale, les cybercriminels utilisent des e-mails trompeurs pour tromper les individus sur Internet afin qu’ils divulguent leurs informations personnelles confidentielles, telles que les identifiants de connexion pour diverses plates-formes en ligne, les comptes de messagerie ou les coordonnées bancaires en ligne.

Ces types d’attaques sont communément appelés phishing. Lors d’une attaque de phishing, les cybercriminels envoient généralement un e-mail qui imite la marque de services populaires tels que Microsoft, Amazon, DHL ou Netflix. Ils élaborent des messages avec un sentiment d’urgence, tels que des détails d’expédition incorrects ou des mots de passe expirés, et incluent un lien hypertexte, dans l’espoir d’inciter les destinataires sans méfiance à cliquer dessus.

En cliquant sur le lien fourni dans ces e-mails, les victimes sont redirigées vers un site Web contrefait qui ressemble beaucoup au site Web légitime. Dans cet environnement trompeur, les victimes sont invitées à entrer leur mot de passe, les informations de leur carte de crédit ou d’autres données sensibles, qui sont ensuite collectées par les cybercriminels à des fins malveillantes.

E-mails indésirables

Les spams sont des messages non sollicités en masse envoyés simultanément à un grand nombre de destinataires. Ils contiennent souvent des publicités indésirables, des escroqueries ou des offres frauduleuses. Le but principal des spams est de promouvoir des produits, des services ou des sites Web, parfois de nature douteuse.

Ces e-mails peuvent être envoyés par des individus ou des robots automatisés, et ils ciblent souvent un large éventail de destinataires sans leur consentement. Les spams peuvent encombrer les boîtes de réception, consommer de l’espace de stockage et présenter des risques tels que les tentatives de phishing ou la distribution de logiciels malveillants.

E-mails de sextorsion

Ce type d’e-mail est une forme d’hameçonnage connue sous le nom d’« arnaque à la sextorsion ». Il s’attaque aux peurs des individus et tente de les faire chanter pour qu’ils paient une rançon. L’e-mail frauduleux prétend à tort qu’un cybercriminel a obtenu un accès non autorisé à la webcam de la victime et possède un enregistrement vidéo compromettant d’eux se livrant à des activités explicites.

Les escrocs tirent parti de l’embarras et de la honte potentiels associés à un tel contenu pour contraindre la victime à payer une rançon, souvent sous forme de crypto-monnaie, afin d’empêcher la diffusion de la vidéo présumée. Cependant, il est crucial de comprendre que ces affirmations sont entièrement fausses et fabriquées.

Quels sont certains indicateurs ou signes qui peuvent aider à identifier un e-mail malveillant ?

Pour repérer un e-mail malveillant, vous pouvez rechercher les indicateurs suivants :

Expéditeur suspect : vérifiez l’adresse e-mail de l’expéditeur et vérifiez si elle correspond aux coordonnées officielles de l’organisation ou de la personne qu’il prétend représenter. Méfiez-vous des adresses e-mail qui contiennent des fautes d’orthographe, des nombres aléatoires ou des noms de domaine inconnus.

- Contenu mal écrit : faites attention aux fautes de grammaire et d’orthographe, à un langage inhabituel ou à une mauvaise mise en forme. Les organisations légitimes maintiennent généralement des normes de communication professionnelles.

- Langage urgent ou menaçant : Méfiez-vous des e-mails qui créent un sentiment d’urgence, vous poussent à prendre des mesures immédiates ou vous menacent de conséquences négatives si vous ne vous conformez pas. Les escrocs utilisent souvent la peur ou des situations urgentes pour manipuler les victimes.

- Pièces jointes ou liens suspects : faites attention aux pièces jointes ou aux liens des e-mails, en particulier ceux provenant de sources inconnues ou inattendues. N’ouvrez pas les pièces jointes et ne cliquez pas sur les liens à moins d’être sûr de leur légitimité. Survolez les liens pour voir l’URL réelle avant de cliquer.

- Demandes d’informations personnelles : les organisations légitimes ne demandent généralement pas d’informations sensibles, telles que des mots de passe, des numéros de sécurité sociale ou des détails de carte de crédit, par e-mail. Évitez de fournir des données personnelles à moins d’être certain de l’authenticité de l’e-mail.

- Demandes ou offres inhabituelles : méfiez-vous des e-mails proposant des récompenses, des prix ou des opportunités financières inattendus. Si quelque chose semble trop beau pour être vrai ou ne correspond pas à vos interactions normales, cela pourrait être le signe d’une arnaque.

- Conception d’e-mail suspecte : des e-mails mal conçus ou visuellement incohérents peuvent indiquer une arnaque. Surveillez les salutations génériques, les logos incompatibles ou les images déformées.

Si vous avez des doutes sur la légitimité d’un e-mail, il est préférable de pécher par excès de prudence. Évitez de cliquer sur des liens ou de télécharger des pièces jointes et envisagez de contacter l’expéditeur via un canal vérifié pour vérifier l’authenticité de l’e-mail.

Quelles mesures peuvent être prises si vous êtes victime d’une arnaque par e-mail ?

Vous trouverez ci-dessous les étapes à suivre si vous êtes devenu la proie du IRS: Third Round of Economic Impact Payment Status Email Scam.

- Si vous avez fourni par erreur les informations de votre carte de crédit après avoir cliqué sur un lien dans un e-mail de phishing, il est crucial de contacter immédiatement votre banque et de l’informer de la situation. Il est fort probable que vous deviez prendre des mesures pour annuler la carte de crédit compromise et demander un remplacement pour une sécurité renforcée.

- Si vous avez fourni votre mot de passe par inadvertance après avoir été victime d’une arnaque par courrier électronique, il est essentiel de changer rapidement votre mot de passe. En règle générale, les cybercriminels collectent des informations de connexion volées et les vendent à d’autres groupes malveillants pour une exploitation potentielle. En changeant votre mot de passe immédiatement, vous réduisez la probabilité que des criminels aient suffisamment de temps pour causer des dommages ou un accès non autorisé à vos comptes et informations.

- Si vous remarquez des signes d’usurpation d’identité, il est important de contacter rapidement la Federal Trade Commission (FTC). La FTC recueillera des informations sur votre situation et élaborera une stratégie de rétablissement personnalisée.

- Aidez à protéger les autres internautes en signalant les e-mails d’hameçonnage à des organisations telles que le Centre national d’information sur la fraude, le Groupe de travail anti-hameçonnage, l’Internet Crime Complaint Center du FBI et le ministère américain de la Justice.

- Si vous avez ouvert par inadvertance une pièce jointe malveillante, il est probable que votre ordinateur ait été compromis. Pour résoudre ce problème, il est conseillé de procéder à une analyse approfondie de votre système à l’aide d’un logiciel antivirus fiable. Nous suggérons d’utiliser SpyHunter 5 pour Windows pour aider à atténuer les menaces potentielles.

⇓⇓Télécharger Spyhunter 5 Scanner gratuit⇓⇓

Assurez-vous de lire le CLUF de SpyHunter, les critères d’évaluation des menaces et la politique de confidentialité. Le scanner gratuit Spyhunter téléchargé ne fait que scanner et détecter les menaces actuelles des ordinateurs et peut également les supprimer une fois, mais il vous oblige à passer les 48 prochaines heures. Si vous avez l’intention de supprimer les therats détectés instantanément, vous devrez acheter sa version de licences qui activera complètement le logiciel.

Questions fréquemment posées

Pourquoi ai-je été inclus dans la distribution de cet e-mail ?

Les e-mails d’hameçonnage sont souvent diffusés par des acteurs malveillants dans le cadre de vastes campagnes, permettant à des milliers de destinataires de recevoir des messages comparables.

Si j’ai vu un spam mais que je me suis abstenu d’ouvrir la pièce jointe, y a-t-il une possibilité que mon ordinateur ait été infecté par un logiciel malveillant ?

Le simple fait d’ouvrir ou de lire un e-mail ne présente pas de risque direct d’infection par un logiciel malveillant. La menace réelle survient lorsque vous interagissez avec des pièces jointes ou des liens malveillants contenus dans l’e-mail, déclenchant des processus potentiels de téléchargement ou d’installation de logiciels malveillants.

Si j’ai téléchargé et ouvert un fichier à partir d’un spam, cela signifie-t-il que mon ordinateur est infecté ? Comment poser cette question sous une autre forme ?

Si le fichier que vous avez ouvert à partir d’un spam était un fichier exécutable (.exe, .run, etc.), il y a de fortes chances que votre ordinateur soit infecté. Cependant, si le fichier était un format de document (.doc, .xls, .one, .pdf, etc.), le risque d’infection peut être moindre car ces formats nécessitent généralement des actions supplémentaires pour lancer le téléchargement ou l’installation de logiciels malveillants, tels que comme activer les macros ou cliquer sur le contenu intégré.

Si j’ai partagé sans le savoir vos informations personnelles en réponse à un spam trompeur, quelles mesures dois-je prendre pour atténuer les risques potentiels ?

Si vous avez partagé par erreur vos identifiants de connexion, il est crucial de changer rapidement les mots de passe de tous les comptes concernés. De plus, si des informations personnelles sensibles telles que des pièces d’identité ou des détails de carte de crédit ont été divulguées, il est important d’en informer rapidement les autorités compétentes ou les organisations chargées de gérer ces incidents.

SpyHunter 5 est-il capable de détecter et d’éliminer les infections de logiciels malveillants qui peuvent être présentes dans les pièces jointes ?

SpyHunter 5 est un puissant logiciel de sécurité spécialement conçu pour analyser les appareils et supprimer efficacement divers types d’infections par des logiciels malveillants. Grâce à ses capacités d’analyse complètes, il peut détecter et éliminer les menaces de logiciels malveillants les plus connues, y compris celles qui peuvent être présentes dans les pièces jointes aux e-mails et les notifications contextuelles. L’exécution d’une analyse approfondie du système est cruciale pour s’assurer que toutes les menaces potentielles sont identifiées et supprimées de votre appareil.