Utilice este comando de PowerShell para comprobar los servidores de Exchange en busca de hacks de ProxyLogon

Microsoft ha lanzado un script de PowerShell para verificar automáticamente si un servidor fue pirateado con las vulnerabilidades de ProxyLogon reveladas recientemente.

Las cuatro vulnerabilidades de día cero CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 y CVE-2021-27065 se denominan en conjunto vulnerabilidades de ProxyLogon. La explotación de estas vulnerabilidades permite a los atacantes realizar la ejecución remota de código en servidores de Microsoft Exchange utilizando Outlook en la web (OWA).

Como parte del ataque, se instalan ciertos shells web que permiten a los atacantes controlar el servidor y acceder a la conexión a Internet.

Microsoft solucionó estas vulnerabilidades el 2 de marzo. Durante la divulgación, se proporcionó una lista de comandos que los administradores de Exchange usan para verificar si el servidor fue pirateado.

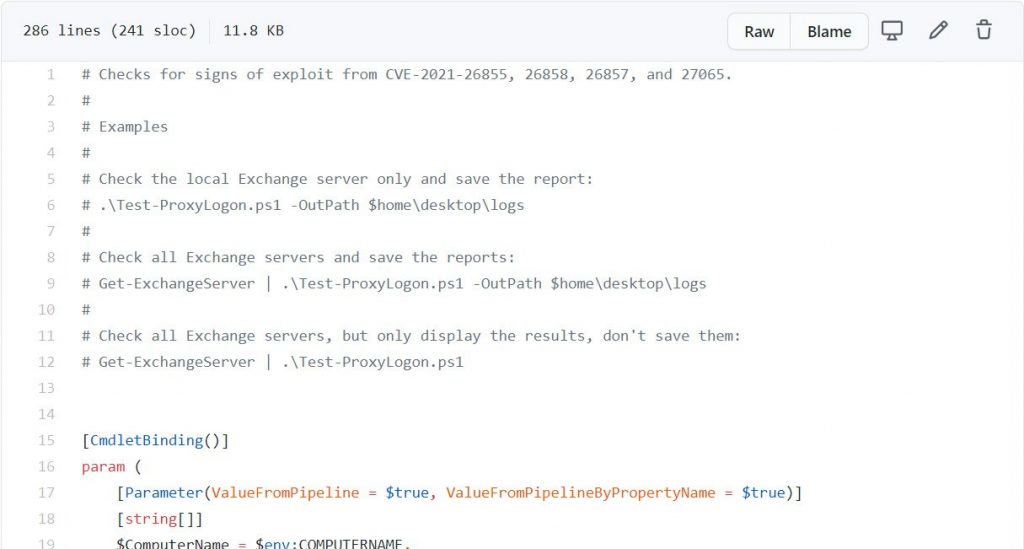

Anteriormente, los comandos deberían ejecutarse manualmente. Con el lanzamiento del script de PowerSheel [Test-ProxyLogon.ps1] ayer, estas tareas del administrador ahora serán automáticas.

Microsoft proporciona instrucciones sobre cómo utilizar el script de PowerShell. Para verificar todos los servidores de Exchange en su organización y guardar los registros en el escritorio, ingrese el siguiente comando en Exchange Manager Shell:

Get-ExchangeServer | . \ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

Use el siguiente comando si solo desea verificar el servidor local y guardar registros:

. \ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

Para probar el servidor local y no desea guardar el resultado, ingrese el siguiente comando:

. \ Test-ProxyLogon.ps1

CISA dijo en un nuevo aviso, “CISA es consciente de la explotación generalizada nacional e internacional de estas vulnerabilidades y recomienda encarecidamente a las organizaciones que ejecuten el script Test-ProxyLogon.ps1, tan pronto como sea posible, para ayudar a determinar si sus sistemas están comprometidos”.