MS Sysmon ahora detecta procesos de manipulación de malware

Según los informes, la empresa gigante de la tecnología llamada Microsoft lanzó Sysmon 1.3 y agregó una nueva característica. Según los informes, la función puede detectar si un proceso ha sido manipulado mediante técnicas de vaciado de procesos o herpaderping de procesos.

Para evitar la detección por parte de las aplicaciones de seguridad, los desarrolladores de malware utilizan para inyectar código malicioso en el proceso legítimo de Windows. A través de esta táctica, se permite que el malware se ejecute, pero el proceso aparece como proceso de ejecución de Windows en segundo plano en el Administrador de tareas.

Hablando de Process Hollowing, es una técnica mediante la cual un malware lanza un proceso legítimo que parece suspendido y reemplaza el código legítimo con sus propios códigos maliciosos. Y el código luego se ejecuta en segundo plano con los permisos asignados al proceso original.

Mientras que el proceso Herpaderping es un método más avanzado en el que el malware altera su imagen en el disco infectado y aparece como una aplicación legítima, se carga el siguiente malware. Cuando la aplicación de seguridad escanea archivos en el disco, no detecta ningún archivo dañino mientras el código malicioso sigue ejecutándose dentro del sistema.

Además de estos, muchas de las identidades de malware utilizan técnicas de manipulación de procesos para evitar su detección. Algunos de los programas maliciosos son Mailto / defray777 ransomware, TrackBot y BazarBackdoor.

Cómo habilitar la manipulación de procesos en Sysmon v1.3

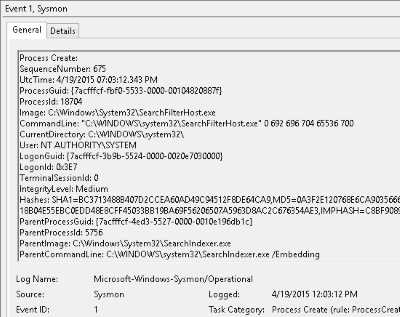

Si usted es uno de los que aún no conoce la aplicación Sysmon o System Monitor en Windows, entonces debe saber que es una herramienta Sysinternals que está diseñada para monitorear el sistema en busca de procesos maliciosos. Además, también registra esos procesos en el registro de eventos de Windows.

Se puede descargar la aplicación desde la página oficial de Sysinternal o http://live.sysinternals.com/sysmon.exe.

Para habilitar la función de detección de manipulación de procesos, los usuarios o administradores de PC deben agregar la opción de configuración “Manipulación de procesos” a un archivo de configuración. Tenga en cuenta que Sysmon solo monitorea eventos básicos como la creación de procesos y cambios de tiempo de archivo sin un archivo de configuración.

También se ha agregado una nueva directiva al esquema Sysmon 4.50 que se puede ver ejecutando el comando sysmon -S.

Una vez puede utilizar el siguiente archivo de configuración para una configuración muy básica que permitirá la detección de manipulación del proceso.

<Sysmon schemaversion = "4.50"> <EventFiltering> <RuleGroup name = "" groupRelation = "o"> <ProcessTampering onmatch = "excluir"> </ProcessTampering> </RuleGroup> </EventFiltering> </Sysmon>

Para iniciar el Sysmon e indicarle que use el archivo de configuración anterior, los usuarios deben ejecutar el sysmon -i y pasar el nombre del archivo de configuración. Para una instancia, escriba “sysmon -i sysmon.conf”, donde sysmon.conf es el nombre del archivo de configuración.

Una vez que se inicie Sysmon, instalará su controlador e iniciará la recopilación de datos silenciosamente en segundo plano.

Todos los eventos de Sysmon se registrarán en “Registros de aplicaciones y servicios / Microsoft / Windows / Sysmon / Operational” en el Visor de eventos.

Si la función de manipulación del proceso está habilitada, siempre que se detecte el vaciado del proceso o la manipulación del proceso, Sysmon generará una entrada “Evento 25: manipulación del proceso” en el Visor de eventos.

Según algunas pruebas, la función detectó varios ejecutables inofensivos relacionados con Chrome, Opera, Firefox, Fiddler, MS Edhe y varios programas de instalación.

Sin embargo, la función desafortunadamente no desencadenó eventos en el caso de los últimos TrickBot y BazarLoader.