Los piratas informáticos modificaron el registro de errores de Windows para ocultar cargas maliciosas

Los ciberdelincuentes detrás de esto usan registros de errores falsos para almacenar caracteres ASCII que se disfrazan de valores hexadecimales que decodifican la carga maliciosa que están diseñados principalmente para preparar el terreno para ataques basados en scripts. Se utiliza como un truco que se describe como parte de una cadena más larga con los comandos intermedios de PowerShell que finalmente entrega scripts para fines de investigación.

Leyendo entre lineas

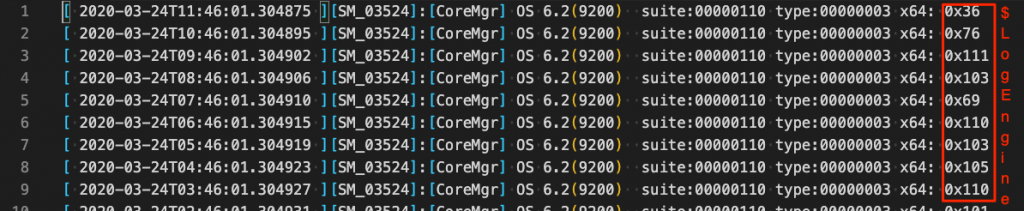

El proveedor de detección de amenazas de MSP llamado Huntress Labs descubrió un escenario de ataque en el que un actor de amenazas apuntará principalmente al sistema que se utiliza para ejecutar un truco inusual para llevar a cabo su rutina de ataque. El atacante detrás de esto ya obtuvo acceso a la computadora objetivo y logró persistencia. En este momento, usan un archivo llamado “a.chk” que identifica el registro de errores de Windows para una aplicación. La última columna muestra valores hexadecimales.

Estas son las representaciones decimales de los caracteres ASCII. Una vez decodificados, crean un script que se pone en contacto con el servidor de comando y control para el siguiente paso. Una mirada rápida al archivo de registro simulado probablemente no levante ningún indicador ya que los datos incluyen marcas de tiempo y referencias para el número de versión interna de Windows.

Según John Ferrell, “a primera vista, parece un registro para alguna aplicación. Tiene marcas de tiempo e incluye referencias a OS 6.2, el número de versión interna para Windows 8 y Windows Server 2012 “

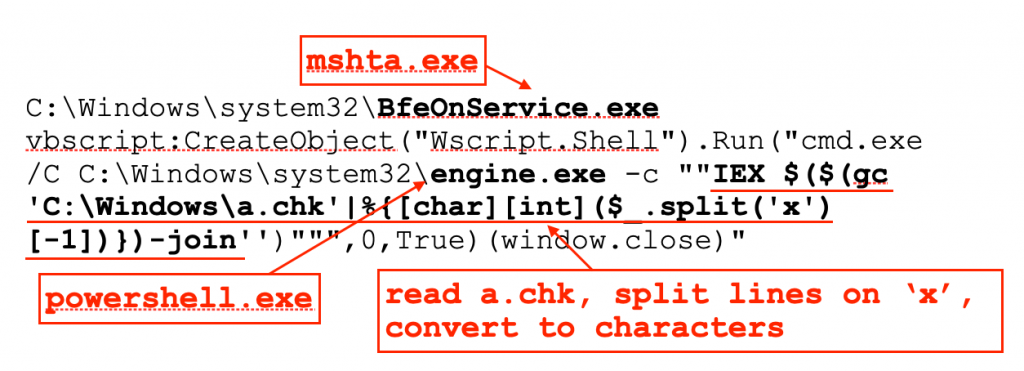

Además, una aplicación más cercana revela que el truco utilizado por el actor para extraer la porción relevante de datos y construir la carga útil codificada se muestra a continuación cómo los números se convierten en texto para formar el guión. Según Ferrell, la carga útil se obtiene mediante una tarea programada que se hace pasar por una genuina en el host y comparte su descripción. Hay dos ejecutables involucrados, ambos con copias renombradas de archivos legítimos para que parezcan inofensivos.

Usar nombres de archivo legítimos

Uno de ellos es “BfeOnService.exe” y es una copia de “mshta.exe”, una utilidad que ejecuta aplicaciones HTML de Microsoft que se ha utilizado para implementar archivos HTA malévolos. En tal caso, ejecuta VBScript para iniciar PowerShell y ejecutar comandos en él. El otro tiene el nombre “engine.exe” y es una copia de “powershell.exe”. Su objetivo principal es extraer los números ASCII en el registro falso y convertirlos para obtener la carga útil.

Ferrell afirma que la secuencia de comandos decodificada de esta manera aplica un parche en memoria a la interfaz de escaneo de Antimalware para evitarlo. También ayuda a los programas antivirus a detectar y eliminar ataques basados en scripts.

Un segundo comando actúa como un descargador que se ejecuta para recuperar otro comando de PowerShell con las mismas funciones. Al final de la cadena se encuentra la carga útil que recopila información sobre la PC comprometida.

No se ve lo que busca el atacante, pero el último script recopila detalles sobre los navegadores instalados, los productos de seguridad, el software de punto de venta y la preparación de impuestos generales y específicos. Está lejos de ser un ataque sofisticado, muestra que los ciberdelincuentes exploran todos los ingresos para establecerse en la red objetivo y desarrollar su ataque de varias maneras creativas.