Los operadores de PwndLocker lo renombran como ProLock después de la detección de fallas

El ransomware PwndLocker se detectó a principios de este mes. Estaba dirigido a las redes empresariales y exige un rescate que oscila entre $ 175,000 y $ 660,000 que depende del tamaño de las redes.

Poco después de la detección, Michael Gillespie de ID Ransomware y Fabrian Wosar de Emsisoft descubrieron errores en el malware que les permitió crear una herramienta de descifrado para él. Por lo tanto, las víctimas podrían acceder a los archivos sin pagar el rescate.

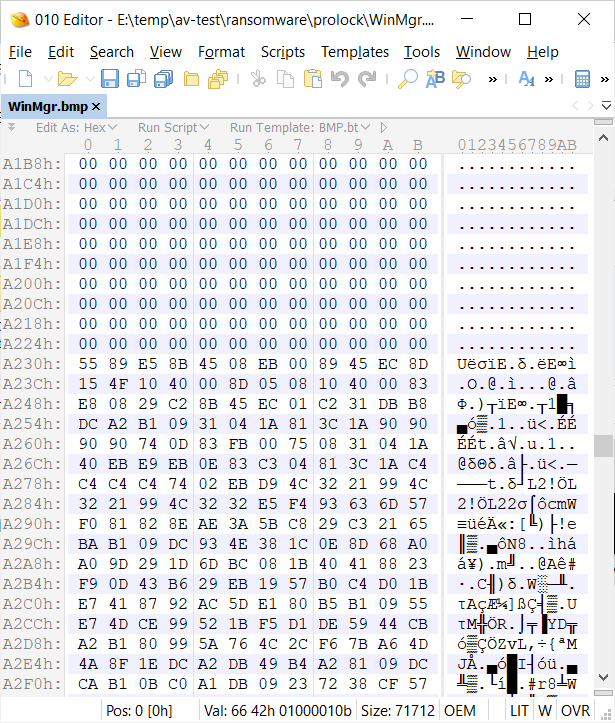

Debido a esta falla, los desarrolladores renombraron el ransomware como el nombre ProLock Ransomware. PeterM, un investigador de Sophos dijo, este nuevo ransomware se distribuye mediante el uso de un archivo de imagen BMP que se almacena en C: \ ProgrmData bajo el nombre WinMgr.bmp. En esta imagen, el ejecutable del ransomware está incrustado.

El archivo BMP tiene algunos puntos en la esquina superior derecha, que se visualizan a través del editor hexadecimal, estos incluyen datos binarios incrustados. Un script de PowerShell se parece a los datos binarios y los inyecta en la memoria.

No está claro de dónde obtuvo el malware el acceso al dispositivo. Sin embargo, sospecha que podría obtener acceso a través de los Servicios de Escritorio remoto expuestos. “Apuntaron a un puñado de servidores. No estoy seguro de cómo entraron (todavía) pero puedo ver bastantes keygen y herramientas de craqueo en la red, aunque probablemente terminen siendo un RDP expuesto :-), dijo Peter, en un Pío.

Parece que no hay cambios en el método de cifrado que se realiza. ProLock utiliza el mismo método que el utilizado por PwndLocker. Cuando se inicia, borra las instantáneas en el dispositivo para endurecer la recuperación de archivos.

vssadmin.exe eliminar sombras / todo / quiet

vssadmin.exe redimensionar shadowstorage / for = D: / on = D: / maxsize = 401MB

vssadmin.exe redimensionar shadowstorage / for = D: / on = D: / maxsize = ilimitado

Luego, cifra los archivos en el dispositivo. Se dirige a los archivos con las extensiones que incluyen .exe, .dll, .lnk, .ico, .ini, .msi, .chm, .sys, .hlf, .lng, .inf, .ttf, .cmd, .bat, .vhd, .bac, .bak, .wbc, .bkf, .set, .win, .dsk. Después de encriptarse, estos archivos reciben una nueva extensión. ProLock utiliza la extensión .ProLock para el nombre de un archivo cifrado. Por ejemplo, un archivo 1.doc se convierte en 1.doc.ProLock.

Después de finalizar el proceso de cifrado, el ransomware crea una nota de rescate en un archivo llamado [CÓMO RECUPERAR ARCHIVOS] .TXT que contiene instrucciones sobre cómo conectarse a un Tor para obtener la información de pago. Aquí está el texto completo proporcionado en esta nota:

ProLock Ransomware ha cifrado sus archivos con el algoritmo RSA-2048.

[.: Nada personal solo negocios :.]

Nadie puede ayudarlo a restaurar archivos sin nuestra herramienta especial de descifrado.

Para recuperar sus archivos, debe pagar la tarifa de descifrado en BTC.

El precio final depende de qué tan rápido nos escriba.

- Descargue el navegador TOR: https://www.torproject.org/

- Instale el navegador TOR.

- Abra el navegador TOR.

- Abra nuestro sitio web en el navegador TOR: msaoyrayohnp32tcgwcanhjouetb5k54aekgnwg7dcvtgtecpumrxpqd.onion

- Inicie sesión con su ID xxx

*** Si tiene problemas para conectarse o utilizar la red TOR:

póngase en contacto con nuestro soporte por correo electrónico [email protected].

[Recibirá instrucciones y precio dentro]

Las claves de descifrado se almacenarán durante 1 mes.

También hemos recopilado sus datos confidenciales.

Lo compartiríamos en caso de que se niegue a pagar.

El descifrado con software de terceros es imposible.

Los intentos de autodescriptar archivos provocarán la pérdida de sus datos.

Desafortunadamente, los desarrolladores de ransomware corrigieron con éxito su falla que hizo posible el descifrado de forma gratuita. Las víctimas no necesitarán recuperar los archivos utilizando copias de seguridad o reconstruir sus archivos.