Los atacantes abusan de Google Ads con una nueva campaña para evitar los filtros de correo electrónico

Los atacantes desconocidos vienen con una nueva estafa de phishing, que abusa de los anuncios de Google para evitar la puerta de enlace de correo electrónico segura con el fin de redirigir a los empleados de la organización objetivo a algunas páginas de phishing para robar sus cuentas de Microsoft.

Las puertas de enlace seguras o de correo electrónico seguro están diseñadas para bloquear mensajes de spam y phishing mediante ataques de filtrado que escanean los correos electrónicos entrantes en busca de contenido malicioso antes de que lleguen a los buzones de los usuarios.

Es probable que se estén aprovechando del hecho de que los dominios que utilizan la plataforma Google Ads son ignorados por los SEG. Esto permite a los atacantes enviar sus mensajes de phishing a las bandejas de entrada específicas evitando los filtros de correo electrónico.

Los investigadores del Centro de defensa contra phishing de Cofense (PDC) fueron los primeros en ver la campaña. Según ellos, los mensajes de phishing fueron enviados a empleados de múltiples organizaciones desde cuentas comprometidas.

Las posibles víctimas son informadas de algunos cambios en las políticas y se les pide que acepten los cambios para continuar con los servicios. Al hacer clic en el botón aceptar que está incrustado en los mensajes de suplantación de identidad, los redireccionará a algunas páginas de suplantación de identidad con la ayuda de la redirección de Google Ads.

Esto sugiere el hecho de que los atacantes probablemente están pagando por un anuncio de Google y luego usan la URL del anuncio para redirigir los objetivos a las páginas para robar cuentas de Office 365, asegurando así que los mensajes de phishing lleguen a los objetivos.

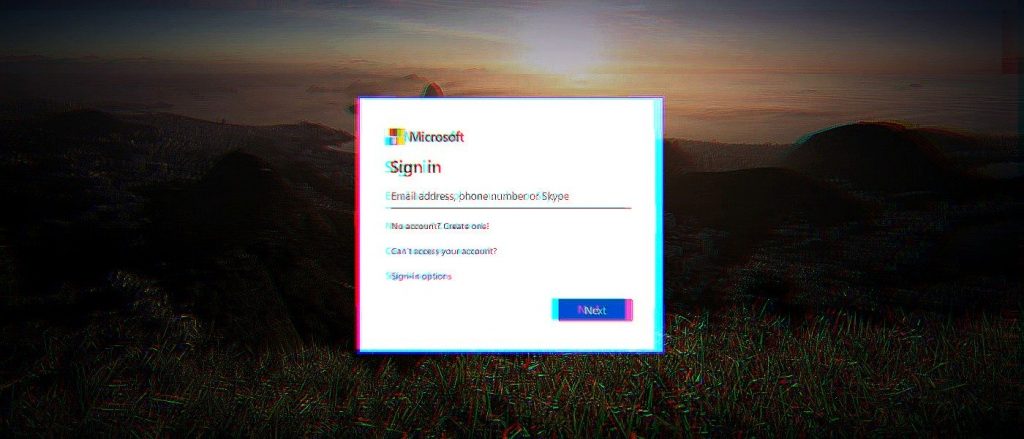

Las páginas de phishing imitan la página legítima de Microsoft, con un logotipo de Microsoft y el logotipo de la empresa de los objetivos. Los objetivos se envían primero una página de política de privacidad de clonación de Microsoft y luego a la página de phishing final que imita las páginas de inicio de sesión de Office 365 con la marca de la empresa de las víctimas.

Cuando ingresan las credenciales y luego hacen clic en el botón Siguiente, la información de su cuenta se enviará automáticamente a los estafadores. Recibirá el texto “Hemos actualizado nuestros términos”. En la etapa final, los empleados que caen en la estafa serán enviados a la página del Acuerdo de servicio de Microsoft.

La reciente campaña de phishing del Bank of America es un ejemplo de que los phishing tienen una amplia gama de tácticas para garantizar que sus mensajes de phishing tengan una mayor probabilidad de eludir los filtros de protección de correo electrónico de sus objetivos. En esta campaña, los estafadores enviaron correos electrónicos con contenido corporal sin enlaces a dominios de aspecto malicioso, utilizando SendGrid para pasar con éxito las comprobaciones auténticas de SPF, DKIM y DMARC. Las campañas más antiguas usaban códigos QR y notificaciones de intercambio de archivos WeTransfer para evitar los filtros de seguridad.

Los atacantes también fueron vistos abusando de Google, Docs, Google Drive y Microsoft SharePoint como parte de campañas de phishing para esquivar los SEG con el propósito de robar credenciales. Pueden usar la estafa para otros fines, como la distribución de malware y la filtración de datos financieros.