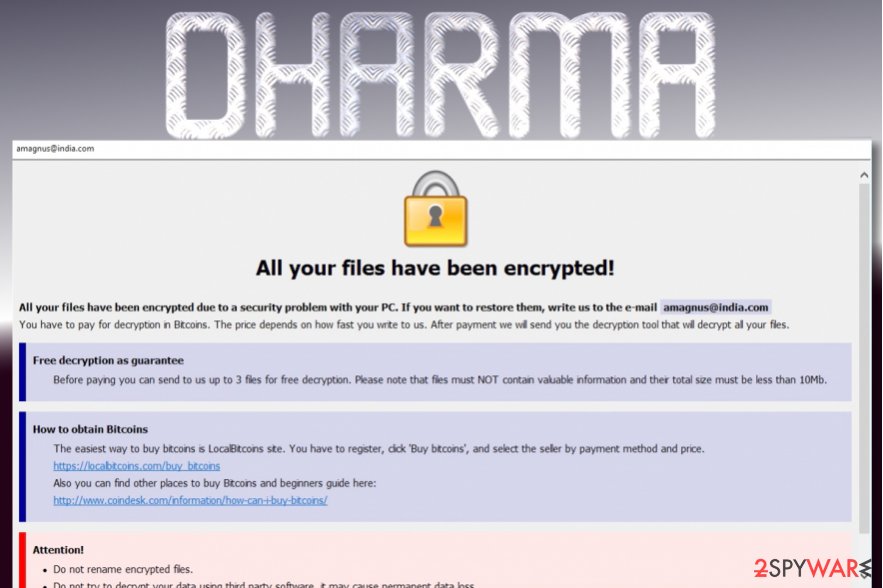

Dharma Ransomware crea una nueva herramienta de piratería para facilitar el ciberdelito

La conocida familia de ransomware llamada Dharma supuestamente creó una nueva herramienta de piratería

Según se informa, Dharma Ransomware-as-a-Service facilita a los ciberdelincuentes hacer negocios de ransomware al ofrecer un nuevo conjunto de herramientas que puede ofrecerles realizar todo. Técnicamente, se dice que la operación de RaaS es un modelo de delito cibernético según el cual los desarrolladores utilizan para administrar el desarrollo de ransomware y el sistema de pago. Por el momento, los expertos tienen que decir que los afiliados son básicamente responsables de comprometer a las víctimas y desplegar el ransomware en la máquina objetivo.

Dado que el modelo se basa en estrategias de marketing de afiliados, los desarrolladores suelen ganar entre el 30 y el 40 por ciento del pago del rescate, mientras que los afiliados ganan el resto del dinero como comisión.

Como se ha observado en la mayoría de los grupos de ransomware basados en empresas, operan como un modelo RaaS privado bajo el cual los hackers más talentosos son invitados a unirse en su mayoría. Por ejemplo, Revil RaaS necesita que todos sus afiliados potenciales sean entrevistados y demuestren si son piratas informáticos realmente experimentados.

Aunque la lista de familias de ransomware es larga, la más antigua es Dharma ransomware a día de hoy. Este ransomware se nombró por primera vez CrySIS ransomware alrededor de marzo de 2016, pero luego volvió con una nueva variante y se denominó como Dharma ransomware que solía adjuntarse con la extensión .dharma. Siguiendo el mismo, todas sus nuevas cepas se denominan Dharma.

En la mayoría de los casos, la operación de RaaS basada en la empresa generalmente exige alrededor de cien mil millones de dólares como pago de rescate, el Dharma solo pide a sus objetivos que paguen con demandas promedio de alrededor de $ 9000 solamente.

Sin embargo, con el nuevo conjunto de herramientas lanzado y ofrecido a sus afiliados, su bajo precio puede reflejar la baja barra de entrada.

Dharma Ransomware ofrece un conjunto de herramientas para sus aspirantes a piratas informáticos

Según las investigaciones de Sophos, Dharma atiende a afiliados con menos experiencia y es por eso que sus demandas de rescate son mucho más bajas en comparación con otras operaciones de RaaS. Con la ayuda del kit de herramientas recién creado por los desarrolladores de Dharma, cualquier aspirante a pirata informático puede llegar a comprometer una red.

Técnicamente, este kit de herramientas recién creado se llama Toolbelt, que es un script de Powershell que, si se ejecuta, permite a los atacantes descargar y ejecutar una serie de herramientas posibles desde la carpeta compartida \\ tsclient \ e de Escritorio remoto asignada. Al usar el kit de herramientas, los afiliados solo deberán ingresar un número para las tareas correspondientes dentro de las 62 funciones incluidas, y la tarea se ejecutará.

Una vez que el comando pasa a través de la utilidad, descarga los ejecutables esenciales desde el Escritorio remoto y los comparte sobre la máquina objetivo y ejecuta los mismos.

El conjunto de herramientas mencionado anteriormente también permite a los afiliados difundirse a través de un nuevo o con la ayuda de varias utilidades como Mimikatz para recolectar contraseñas, NorSoft Remote Desktop PassView para robar contraseñas RDP y, de manera similar, también se utilizan muchas otras herramientas para implementar el ransomware con éxito.

Los expertos tienen que decir que el escritorio remoto de los afiliados debe configurarse correctamente y ser accesible para que los comandos se ejecuten correctamente, después de obtener el kit de herramientas. Este recurso compartido remoto demuestra que el kit de herramientas es parte de un paquete grande distribuido por RaaS.

Para aquellos hackers que no tienen suficiente experiencia, este kit de herramientas incluye todos los programas que los afiliados requieren para sellar contraseñas y propagarse a otras máquinas conectadas a través de una red, y finalmente lograr implementar correctamente el ransomware.

Patrón notado en los ataques de ransomware Dharma

Durante los investigadores y el análisis de Sophos, han notado un patrón en los ataques de Dharma en el que un grupo de afiliados comúnmente realiza muchos pasos mientras usa el kit de herramientas, y los pasos incluyen:

- El atacante lanzó el script toolbelt (toolbelt.ps1 -it 1)

- delete-avservices.ps1

- GMER (gamer.exe)

- instalar y ejecutar ProcessHacker

- ejecutando processhacker-2.39-setup.exe

- ejecutando processhacker.exe

- : javsec.exe (envoltorio Mimikatz / NL Brute)

- ipscan2.exe (escáner de IP avanzado)

- mstsc.exe

- takeaway.exe (paquete de ransomware)

- ejecuta winhost.exe (Dharma)

- ejecuta purgememory.ps1

- ns2.exe (escaneo de red)

Según los investigadores, también se ha descubierto que RaaS suele proporcionar su documentación sobre cómo utilizar el kit de herramientas para distribuir el ataque de rescate lateralmente a través de una red. Tienen que decir que vieron una serie de casos de ataques y parece que toda la documentación probablemente ofrece un conjunto de pasos a los afiliados que deben seguir para implementar la amenaza.

Significa que, con la creación de un nuevo conjunto de herramientas por parte de los desarrolladores de Dharma, pueden reclutar fácilmente más afiliados potenciales, y este grupo más grande de distribuidores les permite fácilmente difundir el malware a nivel mundial para apuntar a un gran número de víctimas fácilmente, y siguiendo este enfoque, ellos puede compensar fácilmente la pérdida de rescates más pequeños aumentando el volumen de ataques.