Campañas de spear phishing de Linkedin que distribuyen “more_eggs” a los objetivos

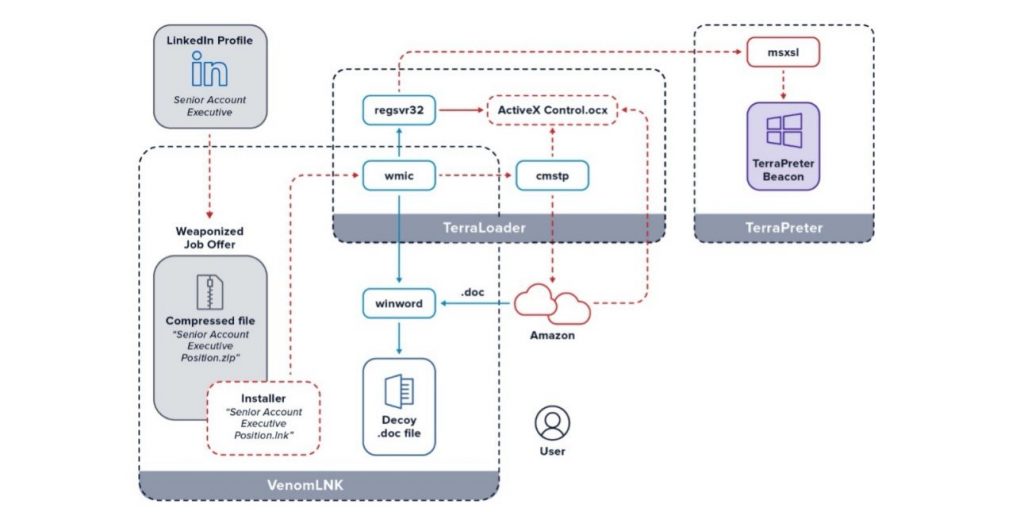

Se detecta una nueva campaña de spear-phishing dirigida a los solicitantes de empleo de Linkedin con una oferta de trabajo falsa para infectar sus sistemas con sofisticados “more_eggs”, un troyano de puerta trasera.

El mensaje de phishing atrae a los profesionales para que abran un archivo .ZIP, que se nombra como el puesto de trabajo de las víctimas en el perfil de sus perfiles de Linkedin.

Como por ejemplo, si el trabajo del miembro de Linkedin aparece como Ejecutivo de cuentas senior – Carga internacional, el archivo .zip malicioso probablemente tendría el nombre Ejecutivo de cuentas senior – Cargo internacional (tenga en cuenta la “posición” agregada al final)

Según los investigadores de seguridad de eSentire, la campaña para entregar “more_eggs” utiliza el mismo módulo operandi que el detectado desde 2018 con una puerta trasera atribuida a Maas o al proveedor de Malware-as-a-Service, Golden Chickens.

Una vez instalado, more_eggs utiliza los procesos de Windows para ejecutarse, lo que dificulta que las soluciones de seguridad antivirus lo detecten en el sistema. Debido a que el archivo malicioso tiene un título de trabajo profesional, más el puesto, la posibilidad es mayor de su ejecución.

Los atacantes explotaron a varios desempleados criados durante la pandemia. Los investigadores señalaron: “Un señuelo de trabajo personalizado es aún más atractivo durante estos tiempos difíciles”.

La primera operación de phishing tuvo lugar durante la pandemia COVID-19. Durante el año 2020, se crearon más de 300 campañas de phishing para recopilar credenciales personales y bancarias de posibles víctimas.

Los investigadores no están seguros del objetivo de la operación de phishing. Sin embargo, al ser una puerta trasera, probablemente sea la que actúe como un conducto para recuperar cargas útiles adicionales del servidor de atacantes remotos, como troyanos bancarios, ransomware y ladrones de información.

Incluso puede actuar como punto de apoyo para que la red de víctimas ex-filtre datos. Afortunadamente, esta operación de phishing para distribuir el virus de puerta trasera se ha interrumpido.