El ransomware Ryuk usa Wake-on-Lan para infectar la computadora en la red

Un analista de Malware descubrió que Ryuk Ransomware usa la función Wake-on-Lan que permite apagar dispositivos en una red comprometida y encriptar los archivos en ellos.

Wake-on-Lan es un hardware que permite a los administradores encender dispositivos apagados enviándoles paquetes de red especiales. Esta característica es útil para aquellos que han necesitado realizar tareas programadas y actualizaciones a la computadora cuando está apagada.

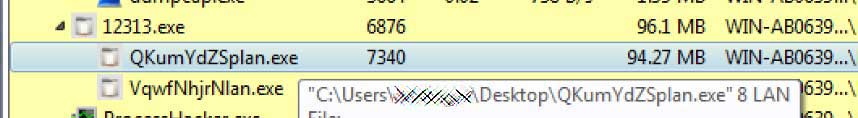

Según un análisis reciente de Ryuk Ransomware por Vitali Kremez, director de SentinelLabs, el malware generará subprocesos con el argumento “8 LAN” cuando se ejecute.

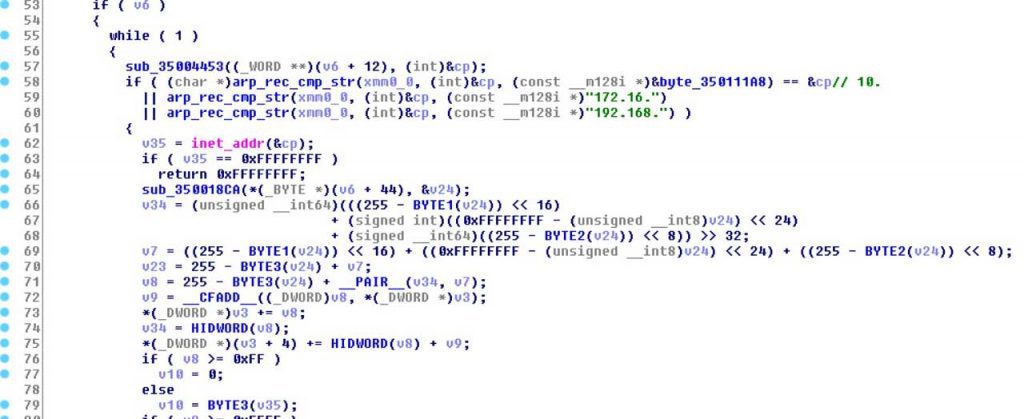

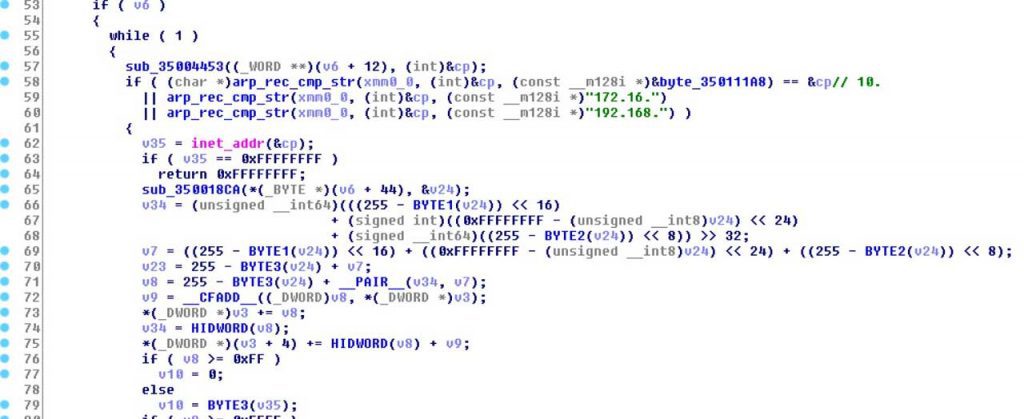

Al usar este argumento, el ransomware escaneará la tabla ARP del dispositivo que contiene una lista de direcciones IP conocidas en la red y sus direcciones Mac asociadas. Verificará si las entradas son parte de las subredes de direcciones IP privadas de “10.”, “172.16.” Y “192.168, en caso afirmativo, el malware enviará un paquete Wake-on-Lan (WoL) a las direcciones Mac de los dispositivos para encenderlo.

La solicitud viene en un paquete mágico que contiene “FF FF FF FF FF FF FF FF”.

Si esta solicitud se realiza correctamente, el ransomware Ryuk intentará montar el recurso compartido administrativo C $ del dispositivo remoto.

![]()

Si se puede montar el recurso compartido, Ryuk cifrará incluso la unidad de esa computadora remota.

Kremez afirma: “Así es como el grupo adaptó el modelo de ransomware en toda la red para afectar a más máquinas a través de la infección única y al llegar a las máquinas a través de WOL & ARP. Permite un mayor alcance y menos aislamiento y demuestra su experiencia en el trato con grandes empresas ambientes “.

Para mitigar esta nueva característica, todo lo que los administradores requieren es permitir paquetes de Wake-on-Lan desde dispositivos administrativos y estaciones de trabajo.