Nworm TrickBot Trojan para el módulo silencioso de propagación de malware

El troyano bancario trickbot ha creado un nuevo módulo de malware que ataca en secreto los controladores de dominio de Windows sin ninguna detección. En el pasado, hemos visto tantos módulos nuevos que se agregan en el malware Trickbot y constantemente obtiene nuevos módulos adicionales y, por lo tanto, puede realizar secretamente varios tipos de actividades maliciosas. El troyano Trickbot puede robar cookies, bases de datos de servicios de directorio activo, Open SSHKeys, credenciales PuTTY y muchos más. Los ciberdelincuentes se asocian con TrickBot para obtener acceso secreto en la red objetivo para ataques de ransomware.

¿Qué es Nworm?

Según el informe de la Unidad 42 de Palo Alto, el truco ha lanzado una nueva versión del módulo de propagación de red llamada “nworm” y puede evitar la detección porque ataca el controlador de dominio de Windows. Después de instalarse con éxito, este truco hace un análisis rápido del entorno en ejecución y descarga en secreto múltiples módulos en la puerta trasera para ejecutar actividades maliciosas predefinidas. Infecta la PC y la red.

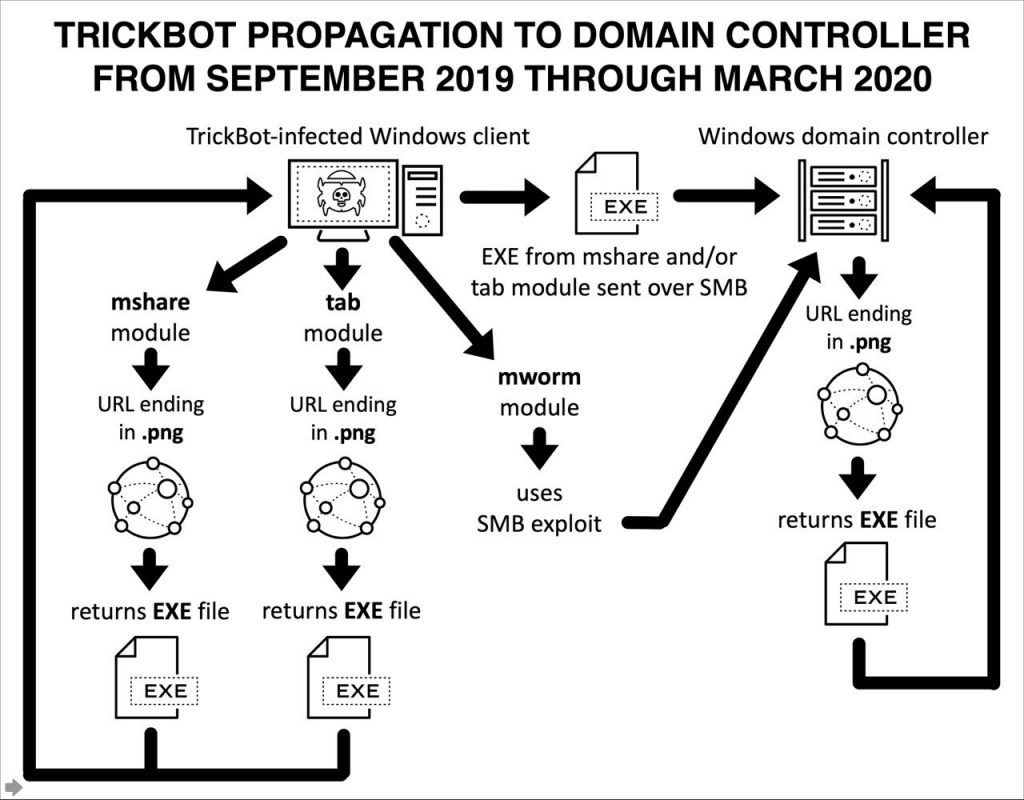

En el pasado, hemos visto cómo trickbot descargaba con éxito módulos como “mworm” y “mshare” en el entorno “Windows Active Directory” e infectaba controladores de dominio vulnerables. El módulo explota las vulnerabilidades de SMB para atacar el controlador de dominio.

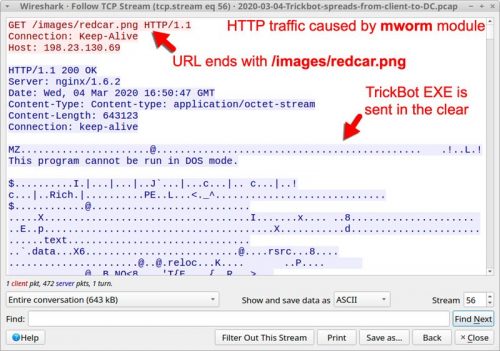

Trickbot está utilizando Mworm desde septiembre de 2019 y transfiere el ejecutable Trickbot de forma no cifrada al controlador de dominio vulnerable objetivo.

Ataque de flujo hasta marzo de 2020

Dado que https://malware-guide.com/wp-content/uploads/2020/06/1-1024×800.jpgel ejecutable de malware no está encriptado, la aplicación de seguridad presente en el DC podría detectarlo y eliminarlo después de ser copiado.

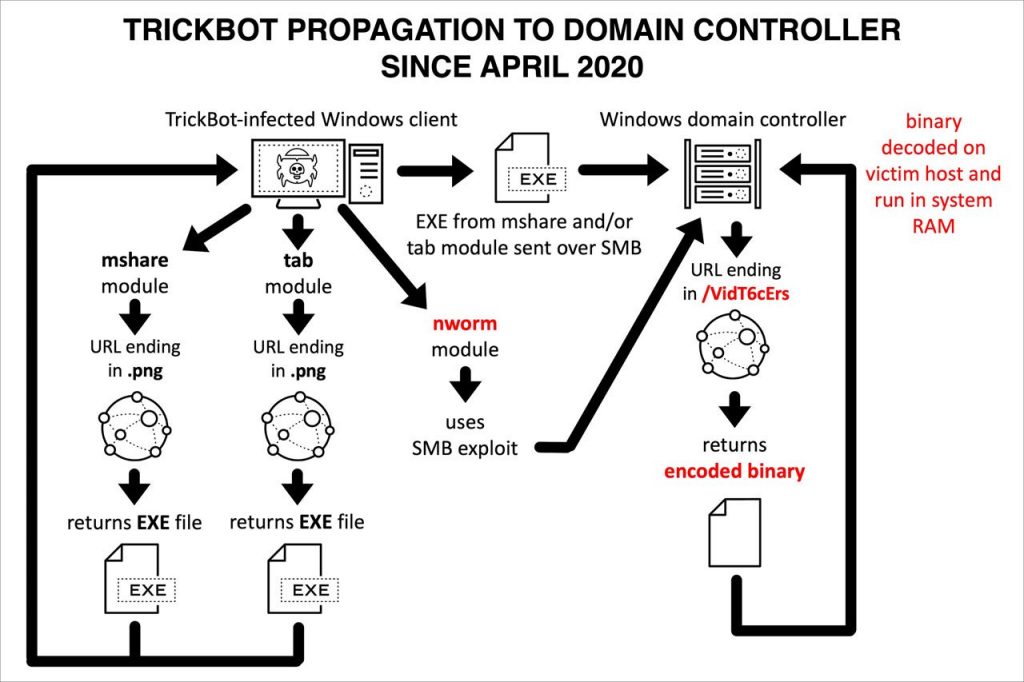

Por lo tanto, el desarrollador introdujo un nuevo módulo actualizado en abril de 2020, a saber, “Nworm”, que es muy difícil de detectar.

Ataque de flujo desde abril de 2020

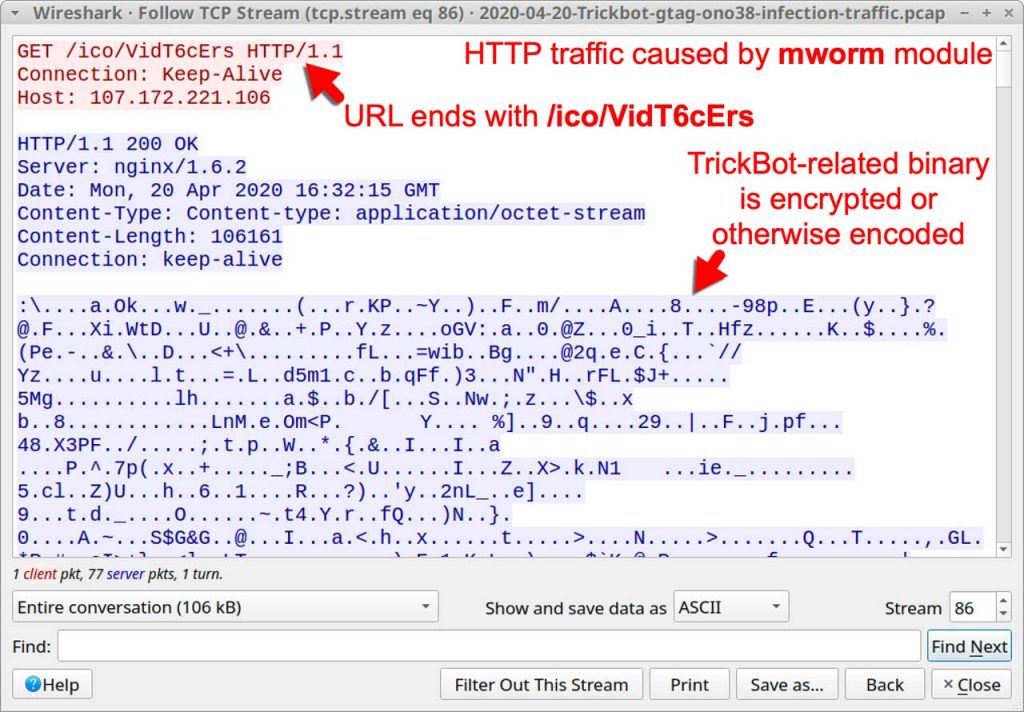

El nuevo “nworm” encripta el ejecutable Trickbot, por lo que es muy difícil para las aplicaciones de seguridad detectarlo. Además, la infección se inicia en el controlador de dominio en la memoria. Este es un método muy efectivo para introducir el TrickBot en el controlador de dominio sin ser detectado.

En un paso adelante para mejorar el sigilo, el Trickbot no se inicia nuevamente si la PC se reinicia. Sin embargo, es muy raro que se reinicien los controladores de dominio. Por lo general, el malware tiene tiempo suficiente para ejecutar y completar las tareas dañinas.