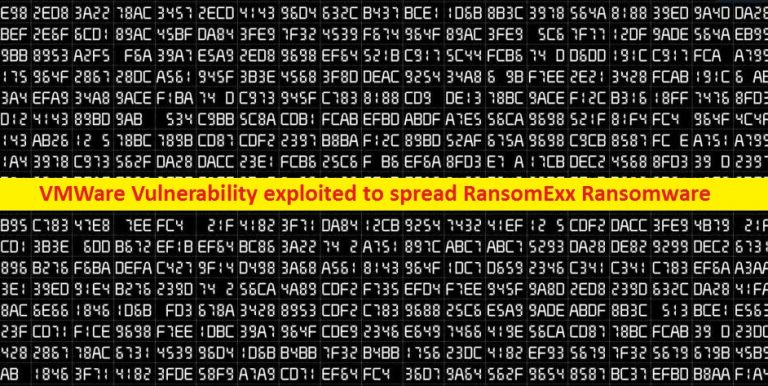

VMWare-Sicherheitslücke wird ausgenutzt, um RansomExx Ransomware zu verbreiten

Untersuchungen zufolge nutzt die Cybercriminals-Gruppe hinter “RansomExx Ransomware” jetzt die bekannten Fehler in VMWare ESXi, einschließlich CVE-2019-5544 und CVE-2020-3992, um diese Malware auf mehrere virtuelle Maschinen zu verteilen und denselben Festplattenspeicher zu nutzen. Wenn Sie sich nicht bewusst sind, wurde im November letzten Jahres in der Zukunft von OPenSLP in VMWare ESXi der Fehler CVE-2020-3992 entdeckt.

ESXi ist ein Hypervisor, der die Anwendung verwendet, um Prozessoren, Speicher, Speicher und Netzwerkressourcen in mehrere VMs oder virtuelle Maschinen zu partitionieren. Diese Sicherheitsanfälligkeit wurde durch die Implementierung von OpenSLP in ESXi verursacht, die ein User-After-Free-Problem (UAF) verursachte. Diese UAF-Fehler wurden normalerweise durch die falsche Verwendung des dynamischen Speichers während des Programmbetriebs verursacht.

Falls ein Programm den Zeiger oder die Adresse auf den Speicher nach dem Freigeben des Speicherorts nicht löscht, können die Cyberkriminellen diese Sicherheitsanfälligkeit für böswillige Zwecke verwenden. Laut dem VMware-Sicherheitsforscher können Cyberkriminelle mit Netzwerkzugriff auf den Port 427 auf dem ESXi-Host oder auf einer beliebigen Horizon DaaS Management-Appliance den Heap des OpenSLP-Dienstes aufgrund der Sicherheitsanfälligkeit CVE-2019-5544 überschreiben oder irreführen und zu Remotecode führen Ausführung.

CVE-2019-5544 und CVE-2020-3992, beide Sicherheitslücken, könnten Cyberkriminellen im selben Netzwerk helfen, böswillige SLP-Anforderungen an anfällige ESXi-Geräte zu senden. Aufgrund dieser Fehler könnten die Angreifer dann die Kontrolle darüber erlangen. Nicht nur die RansomExx Ransomware-Bande, sondern auch die Babuk Locker Ransomware-Bande führt die Angriffe auf der Grundlage eines ähnlichen Szenarios durch. Wenn Sie oder Ihr Unternehmen die VMware ESXi-Geräte verwenden, sollten Sie die freigegebenen Sicherheitspatches installieren, um diese beiden Fehler sofort zu beheben. Sie können die Erklärung dieser Fehler auch verhindern, indem Sie die SLP-Unterstützung deaktivieren.

Cyberkriminelle nutzen die Fehler, um Ransomware wie RansomExx Ransomware zu verbreiten

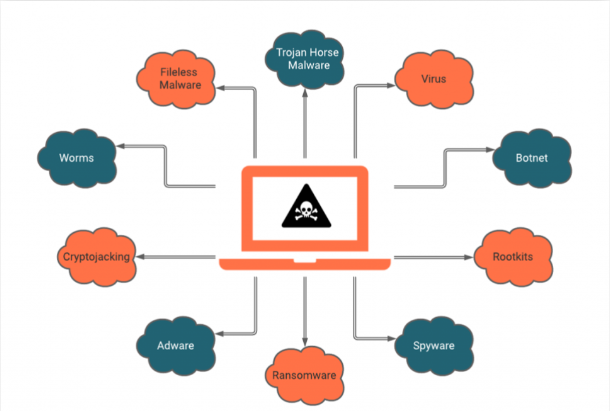

Es ist bekannt, dass Ransomware-Entwickler die Fehler in Netzwerken, Computern, Software oder verschiedenen anderen Sicherheitslücken verwenden oder ausnutzen, um Ransomware wie RansomExx Ransomware, Bubuk Ransomware und / oder andere schädliche Ransomware-Viren in Zielsysteme oder Netzwerke einzuschleusen. Sie richten sich an Unternehmen und Organisationen in dieser Art von Kampagne.

Wie bereits erwähnt, sind CVE-2019-5544 und CVE-2020-3992 die beiden Sicherheitslücken in VMware ESXi, die von Cyberkriminellen oder Ransomware-Entwicklern ausgenutzt wurden, um ESXi-Geräte oder -Netzwerke anzugreifen. Das VMware-Patch-Update bietet VMware ESXi-Benutzern jedoch die Möglichkeit, diese Sicherheitsanfälligkeiten durch Anwenden des Patches zu beheben. Auf diese Weise können sie verhindern, dass ESXi-Geräte Ransomware-Angriffe oder andere Angriffe ausführen.