Verwenden Sie diesen PowerShell-Befehl, um Exchange-Server auf ProxyLogon-Hacks zu überprüfen

Microsoft hat ein PowerShell-Skript veröffentlicht, um automatisch zu überprüfen, ob ein Server mit den kürzlich offenbarten ProxyLogon-Sicherheitslücken gehackt wurde.

Die vier Zero-Day-Schwachstellen CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 und CVE-2021-27065 werden zusammen als ProxyLogon-Schwachstellen bezeichnet. Durch das Ausnutzen dieser Sicherheitsanfälligkeiten können Angreifer Remotecodeausführung auf Microsoft Exchange-Servern mithilfe von Outlook im Web (OWA) ausführen.

Als Teil des Angriffs werden bestimmte Web-Shells installiert, mit denen die Angreifer den Server steuern und auf die Internetverbindung zugreifen können.

Microsoft hat diese Sicherheitsanfälligkeiten am 2. März behoben. Während der Veröffentlichung wurde eine Liste von Befehlen bereitgestellt, mit denen Exchange-Administratoren prüfen, ob der Server gehackt wurde.

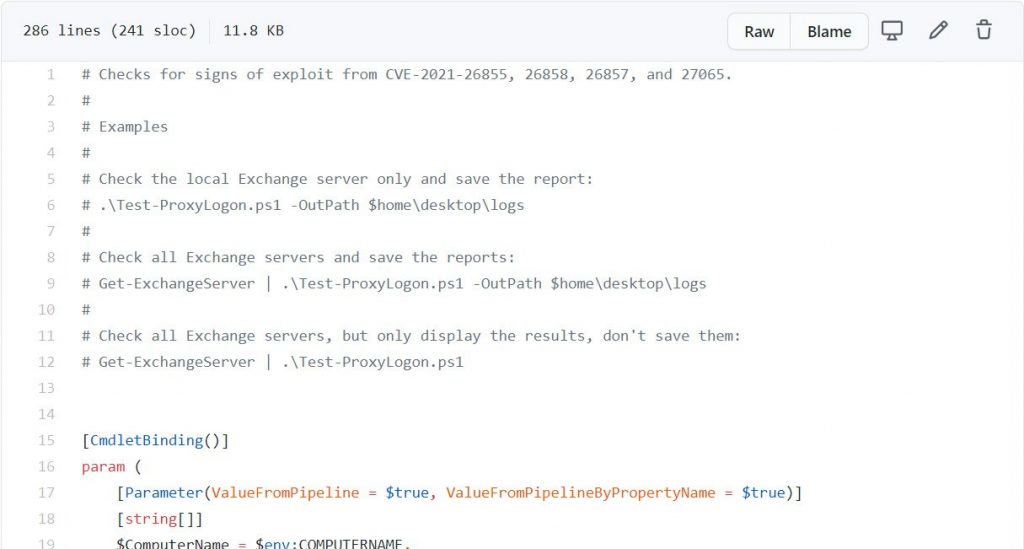

Früher mussten Befehle manuell ausgeführt werden. Mit dem gestern veröffentlichten PowerSheel-Skript [Test-ProxyLogon.ps1] werden diese Aufgaben des Administrators nun automatisch ausgeführt.

Microsoft bietet Anweisungen zur Verwendung des PowerShell-Skripts. Geben Sie den folgenden Befehl unter Exchange Manager-Shell ein, um alle Exchange-Server in Ihrer Organisation zu überprüfen und die Protokolle auf dem Desktop zu speichern:

Get-ExchangeServer | . \ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

Verwenden Sie den folgenden Befehl, wenn Sie nur den lokalen Server überprüfen und Protokolle speichern möchten:

. \ Test-ProxyLogon.ps1 -OutPath $ home \ desktop \ logs

Geben Sie den folgenden Befehl ein, um nur den lokalen Server zu testen und das Ergebnis nicht zu speichern:

. \ Test-ProxyLogon.ps1

CISA sagte in einem neuen Gutachten: “CISA ist sich der weit verbreiteten nationalen und internationalen Ausnutzung dieser Sicherheitsanfälligkeiten bewusst und empfiehlt Unternehmen dringend, das Skript Test-ProxyLogon.ps1 so bald wie möglich auszuführen, um festzustellen, ob ihre Systeme kompromittiert sind.”