So entfernen Zeoticus 2.0 ransomware und stellen verschlüsselte Dateien wieder her

Vollständige Anleitung zum loschen Zeoticus 2.0 ransomware

Es ist wahrscheinlich, dass Zeoticus-Entwickler ein Update mit Zeoticus 2.0 ransomware veröffentlichen. Diese Malware verschlüsselt gespeicherte Dateien und verlangt dann Lösegeld für die Entschlüsselung. Mit dieser Malware verschlüsselte Dateien erhalten .immunityyoung @ aol.com.young (im ersten Fall anstelle von .Zeoticus). Die Dateien 1.jpg, 2.jpg werden also zu [email protected], [email protected], und alle anderen verschlüsselten Dateien erhalten diese Erweiterung als sekundäre Erweiterung mit ihren ursprünglichen Namen. Nach Abschluss des Datenverschlüsselungsprozesses speichert die Ransomware eine HTML-Datei – READ_ME.html – auf dem Desktop.

Die Datei READ_ME.html informiert die Opfer über die Datenverschlüsselung und weist sie an, sich an die Zeoticus 2.0 ransomware-Entwickler zu wenden, wenn sie die Daten zurückhaben möchten. [email protected], [email protected] und [email protected] – sind die drei E-Mail-Adressen, die in der Lösegeldnotiz für den Kontakt angegeben sind. Wenn die Benutzer kontaktiert werden, erhalten sie wahrscheinlich weitere Anweisungen zum Kauf des einzigartigen Entschlüsselungstools und zur Bezahlung sowie einige weitere Details zur Zahlung. Hier ist der vollständige Text auf dem Lösegeldschein:

Alle Ihre Daten sind verschlüsselt.

Nur wir können Ihre Daten entschlüsseln, in die in dieser Datei angegebenen Original-Mails schreiben, sonst werden Sie Opfer von Betrügern

Seien Sie vorsichtig, Wiederherstellungsunternehmen benötigen normalerweise mehr als wir und agieren als Vermittler

————————————————– — —.

Kontaktieren Sie uns und senden Sie uns diese Datei:

1077357048

=)

Leider ist in den meisten Fällen mit einer Ransomware-Infektion die Entschlüsselung der Dateien nicht möglich, ohne dass die Gauner dahinter beteiligt sind. Dies kann der Fall sein, wenn sich die Ransomware im Anfangsstadium befindet oder der Virus einige Fehler aufweist. Unabhängig von den Fällen wird dringend empfohlen, nicht wie so oft an die Gauner zu zahlen oder Kontakt mit ihnen aufzunehmen – Opfer erhalten auch nach Einreichung der Zahlungsanforderung keine Entschlüsselungswerkzeuge. Mit anderen Worten, sie erleiden finanzielle Verluste und die Dateien bleiben in der verschlüsselten Form. Die sicherste Option ist daher, Zeoticus 2.0 ransomware zu entfernen und die Dateien mithilfe vorhandener Sicherungen wiederherzustellen. Das Entfernen von Malware ist erforderlich, um eine weitere Dateiverschlüsselung zu verhindern und andere mögliche Schäden durch die kontinuierliche Verarbeitung der schädlichen Datei auf dem Systemhintergrund zu vermeiden.

Wie bekomme ich die verschlüsselten Dateien zurück?

Vorhandenes Backup ist die beste Option, um die Dateien zurückzubekommen. Verwenden Sie es einfach nach dem Entfernen der Ransomware und bringen Sie die Dateien in den früher zugänglichen Zustand. Das Problem ist, dass nicht alle Benutzer über solche Sicherungsdateien verfügen. Es gibt jedoch noch Hoffnung von Volume Shadows und Datenwiederherstellungstools. Volume Shadow Copies werden automatisch Sicherungen vom Betriebssystem erstellt. Dies ist nur für kurze Zeit möglich. Es besteht auch eine minimale Wahrscheinlichkeit, dass diese Option während der Systeminfektion und der Dateiverschlüsselung unberührt bleibt. Im Abschnitt zur Datenwiederherstellung finden Sie jedoch eine vollständige Anleitung unter dem Beitrag zur Verwendung von Schattenkopien, um die Dateien wiederherzustellen. Eine weitere Option ist das Datenwiederherstellungstool. Solche Tools sind heutzutage mit speziellen Funktionen ausgestattet, sodass Sie die Wiederherstellung von Dateien mit ihnen vorwegnehmen können.

Bedrohungsübersicht

Typ: Ransomware

Verwendung der Erweiterung: .immunityyoung @ aol.com.young

Lösegeld: READ_ME.html

Symptome: Auf gespeicherte Dateien kann nicht mehr zugegriffen werden, und ihr Dateiname wird umbenannt. Auf dem Desktop wird eine Lösegeldnachricht angezeigt. Cyber-Gauner fordern Lösegeld für die Entschlüsselung der Dateien.

Verteilungsmethoden: infizierte E-Mail-Anhänge, Torrent-Sites und schädliche Anzeigen

Schäden: Risiko, dass ein Passwort einen Trojaner stiehlt oder andere gefährliche Viren eindringen, die das installierte System / die installierte Software direkt beschädigen

Entfernung: Verwenden Sie ein seriöses Antiviren-Tool oder befolgen Sie die unten aufgeführten schrittweisen Anweisungen, um Zeoticus 2.0 ransomware vom System zu entfernen

Ausgefeilte Methoden zum Verteilen von Ransomware

Böswillige Akteure hinter Zeoticus 2.0 ransomware verwenden verschiedene ausgefeilte Methoden für den Vertriebszweck. In den letzten Monaten ist die Ransomware so viel größer geworden als früher, da Gauner nun in der Lage sind, Daten von den infizierten Hosts zu stehlen und sie später mit Gewinn online zu veröffentlichen. Verschiedene Methoden, die das Eindringen und die Abfolge ihres Ziels ermöglichen, sind:

- Spam-E-Mails – Spam-E-Mails zu Tausenden werden in Kampagnen entwickelt, um die Menschen davon zu überzeugen, dass sie legitime E-Mails mit einigen wichtigen Dateien erhalten. Wenn Benutzer jedoch die bereitgestellten Anhänge öffnen, werden sie Malware auf ihr Gerät herunterladen / installieren

- Nicht vertrauenswürdige Download-Kanäle: P2P-Netzwerke, kostenlose Datei-Hosting-Sites und Downloader oder Installer von Drittanbietern verbreiten Malware, indem sie sie als legitime Software präsentieren

- Gefälschte Software-Updater: Sie nutzen Fehler veralteter Software aus oder laden Malware direkt herunter, anstatt Updates bereitzustellen

- Illegale Aktivierungstools: Sie können den Computer infizieren, indem sie angeblich den Aktivierungsschlüssel für kostenpflichtige Software umgehen

Daher sollten Sie während der Websitzung vorsichtig sein, wenn Sie eine Systeminfektion vermeiden möchten. Vermeiden Sie das Öffnen irrelevanter E-Mails, insbesondere der darauf bereitgestellten Anhänge. Verwenden Sie offizielle Websites und direkte Links für jeden Software-Download. Verwenden Sie für Software-Updates und -Aktivierungen nur die Tools / Funktionen der offiziellen Softwareentwickler. Verwenden Sie zu guter Letzt ein seriöses Antiviren-Tool für einen angemessenen PC-Schutz.

Zeoticus 2.0 ransomware-Entfernungsanleitung

Im Folgenden finden Sie eine vollständige Anleitung zum Entfernen von Zeoticus 2.0 ransomware aus dem System. Wir empfehlen jedoch, ein seriöses Antiviren-Tool zu verwenden, damit Sie den Entfernungsprozess einfach und effektiver durchführen können.

Sonderangebot

Zeoticus 2.0 ransomware kann eine gruselige Computerinfektion sein, die immer wieder auftritt, wenn die Dateien auf Computern verborgen bleiben. Um diese Malware problemlos zu entfernen, empfehlen wir Ihnen, einen leistungsstarken Spyhunter-Antimalwarescanner zu verwenden, um zu prüfen, ob das Programm Ihnen dabei helfen kann, diesen Virus loszuwerden.

Lesen Sie unbedingt die EULA, die Kriterien für die Bedrohungsbewertung und die Datenschutzbestimmungen von SpyHunter. Der kostenlose Spyhunter-Scanner, der heruntergeladen wurde, scannt und erkennt aktuelle Bedrohungen von Computern und kann sie auch einmal entfernen. Sie müssen jedoch die nächsten 48 Stunden warten. Wenn Sie beabsichtigen, erkannte Inhalte sofort zu entfernen, müssen Sie die Lizenzversion kaufen, mit der die Software vollständig aktiviert wird.

Datenrettungsangebot

Wir empfehlen Ihnen, Ihre kürzlich erstellten Sicherungsdateien auszuwählen, um Ihre verschlüsselten Dateien wiederherzustellen. Wenn Sie jedoch keine solchen Sicherungen haben, können Sie ein Datenwiederherstellungstool verwenden, um zu überprüfen, ob Sie Ihre verlorenen Daten wiederherstellen können.

Antimalwaredetails und Benutzerhandbuch

Klicken Sie hier für Windows

Klicken Sie hier für Mac

Schritt 1: entfernen Zeoticus 2.0 ransomware durch “Abgesicherter Modus mit Netzwerk”

Schritt 2: Löschen Zeoticus 2.0 ransomware mit “Systemwiederherstellung”

Schritt 1: entfernen Zeoticus 2.0 ransomware durch “Abgesicherter Modus mit Netzwerk”

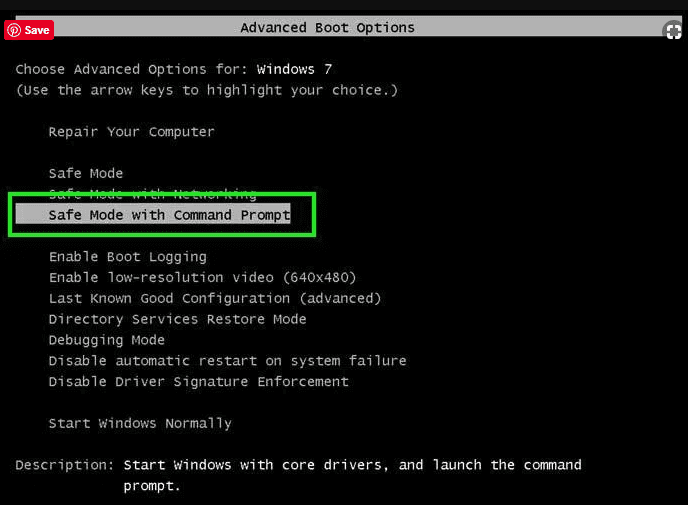

Für Benutzer von Windows XP und Windows 7: Starten Sie den PC im abgesicherten Modus. Klicken Sie auf die Option „Start“ und drücken Sie während des Startvorgangs kontinuierlich auf F8, bis das Menü „Windows Advanced Option“ auf dem Bildschirm angezeigt wird. Wählen Sie “Abgesicherter Modus mit Netzwerk” aus der Liste.

Auf dem Desktop wird jetzt ein Windows-Home-Bildschirm angezeigt, und die Workstation arbeitet jetzt im abgesicherten Modus mit Netzwerk.

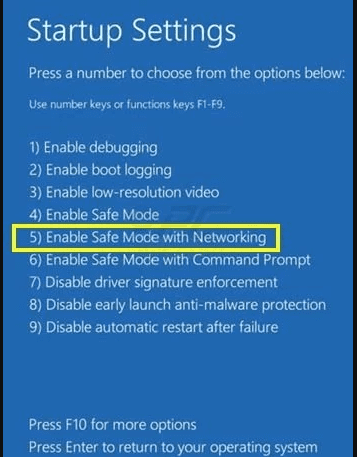

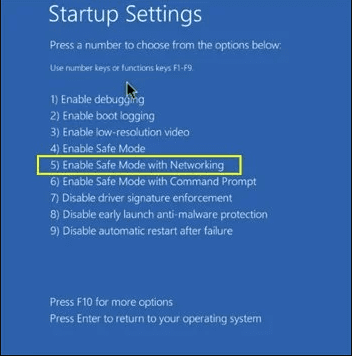

Für Windows 8-Benutzer: Gehen Sie zum Startbildschirm. Geben Sie in den Suchergebnissen “Einstellungen auswählen” “Erweitert” ein. Wählen Sie unter “Allgemeine PC-Einstellungen” die Option “Erweiterter Start”. Klicken Sie erneut auf die Option “Jetzt neu starten”. Die Workstation startet mit dem Menü „Advanced Startup Option“. Klicken Sie auf “Problembehandlung” und dann auf “Erweiterte Optionen”. Drücken Sie im Bildschirm “Erweiterte Optionen” auf “Starteinstellungen”. Klicken Sie erneut auf die Schaltfläche “Neustart”. Die Workstation wird nun im Bildschirm „Startup Setting“ neu gestartet. Als nächstes drücken Sie F5, um im abgesicherten Modus im Netzwerk zu starten

Für Windows 10-Benutzer: Drücken Sie auf das Windows-Logo und auf das Symbol „Power“. Wählen Sie im neu geöffneten Menü „Neu starten“, während Sie die Umschalttaste auf der Tastatur gedrückt halten. Klicken Sie im neu geöffneten Fenster “Option auswählen” auf “Problembehandlung” und dann auf “Erweiterte Optionen”. Wählen Sie “Startup Settings” und klicken Sie auf “Restart”. Klicken Sie im nächsten Fenster auf der Tastatur auf die Schaltfläche „F5“.

Schritt 2: Löschen Zeoticus 2.0 ransomware mit “Systemwiederherstellung”

Melden Sie sich bei dem mit Zeoticus 2.0 ransomware infizierten Konto an. Öffnen Sie den Browser und laden Sie ein legitimes Anti-Malware-Tool herunter. Führen Sie einen vollständigen System-Scan durch. Entfernen Sie alle böswillig entdeckten Einträge.

Sonderangebot

Zeoticus 2.0 ransomware kann eine gruselige Computerinfektion sein, die immer wieder auftritt, wenn die Dateien auf Computern verborgen bleiben. Um diese Malware problemlos zu entfernen, empfehlen wir Ihnen, einen leistungsstarken Spyhunter-Antimalwarescanner zu verwenden, um zu prüfen, ob das Programm Ihnen dabei helfen kann, diesen Virus loszuwerden.

Lesen Sie unbedingt die EULA, die Kriterien für die Bedrohungsbewertung und die Datenschutzbestimmungen von SpyHunter. Der kostenlose Spyhunter-Scanner, der heruntergeladen wurde, scannt und erkennt aktuelle Bedrohungen von Computern und kann sie auch einmal entfernen. Sie müssen jedoch die nächsten 48 Stunden warten. Wenn Sie beabsichtigen, erkannte Inhalte sofort zu entfernen, müssen Sie die Lizenzversion kaufen, mit der die Software vollständig aktiviert wird.

Datenrettungsangebot

Wir empfehlen Ihnen, Ihre kürzlich erstellten Sicherungsdateien auszuwählen, um Ihre verschlüsselten Dateien wiederherzustellen. Wenn Sie jedoch keine solchen Sicherungen haben, können Sie ein Datenwiederherstellungstool verwenden, um zu überprüfen, ob Sie Ihre verlorenen Daten wiederherstellen können.

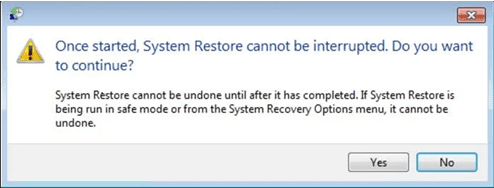

Falls Sie den PC nicht im abgesicherten Modus mit Netzwerk starten können, versuchen Sie es mit der Systemwiederherstellung.

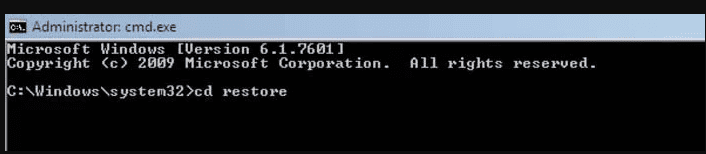

- Drücken Sie während des Startvorgangs kontinuierlich die Taste F8, bis das Menü „Erweiterte Optionen“ angezeigt wird. Wählen Sie aus der Liste “Abgesicherter Modus mit Eingabeaufforderung” und drücken Sie die Eingabetaste.

- Geben Sie in der neu geöffneten Eingabeaufforderung “cd restore” ein und drücken Sie die Eingabetaste.

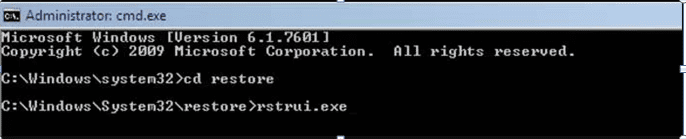

- Geben Sie Folgendes ein: rstrui.exe und drücken Sie die Eingabetaste.

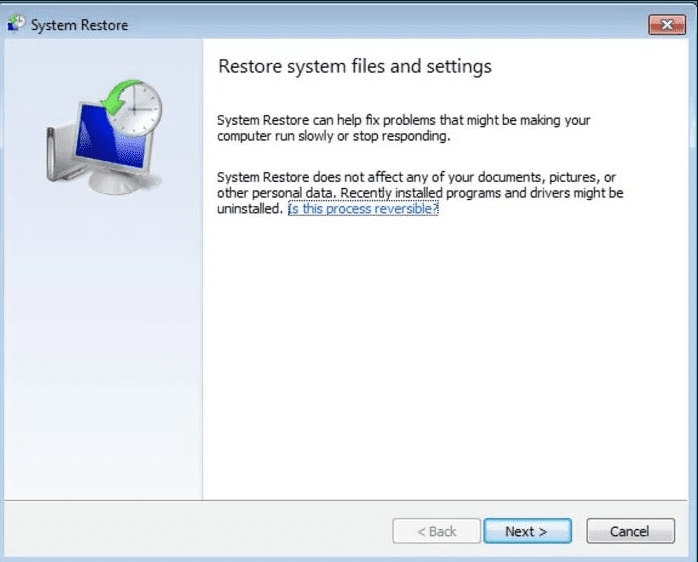

- Klicken Sie in den neuen Fenstern auf “Weiter”

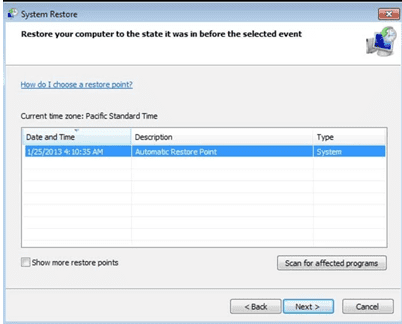

- Wählen Sie einen der „Wiederherstellungspunkte“ und klicken Sie auf „Weiter“. (Dieser Schritt stellt die frühere Zeit und das frühere Datum der Workstation vor der Zeoticus 2.0 ransomware-Infiltration im PC wieder her.

- Drücken Sie in den neu geöffneten Fenstern auf „Ja“.

Laden Sie nach der Wiederherstellung Ihres PCs auf das vorherige Datum und die vorherige Uhrzeit das empfohlene Anti-Malware-Tool herunter und führen Sie einen Tiefenscan durch, um entfernen Zeoticus 2.0 ransomware Dateien , wenn diese auf der Workstation verbleiben.

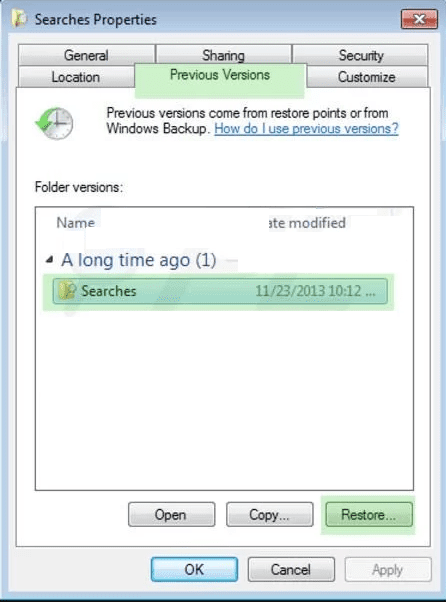

Verwenden Sie die Funktion „Windows-Vorgängerversion“, um jede (separate) Datei mit dieser Ransomware wiederherzustellen. Diese Methode ist wirksam, wenn „Systemwiederherstellungsfunktion“ auf der Workstation aktiviert ist.

Wichtiger Hinweis: Einige Varianten von Zeoticus 2.0 ransomware löschen auch die „Schattenvolumenkopien“, daher funktioniert diese Funktion möglicherweise nicht immer und gilt nur für ausgewählte Computer.

So stellen Sie eine einzelne verschlüsselte Datei wieder her:

Um eine einzelne Datei wiederherzustellen, klicken Sie mit der rechten Maustaste darauf und gehen Sie zu “Eigenschaften”. Wählen Sie die Registerkarte “Vorherige Version”. Wählen Sie einen „Wiederherstellungspunkt“ und klicken Sie auf die Option „Wiederherstellen“.

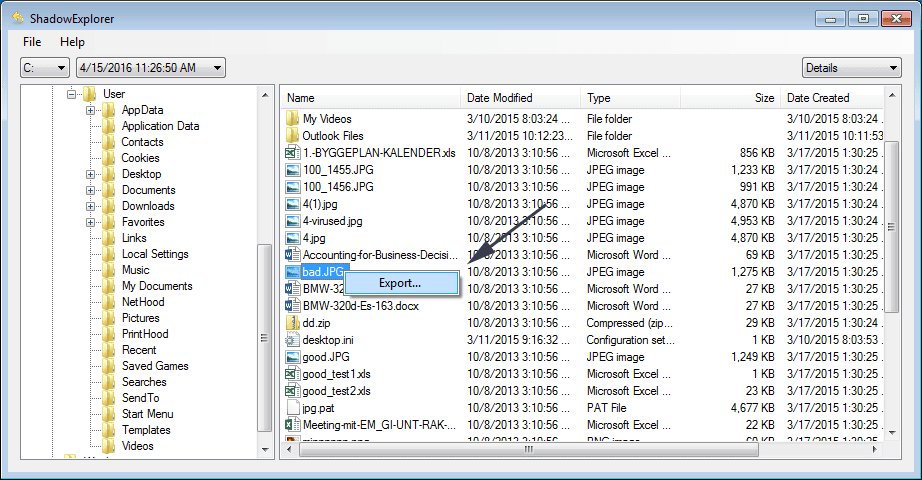

Um auf die mit Zeoticus 2.0 ransomware verschlüsselten Dateien zuzugreifen, können Sie auch den “Shadow Explorer“ verwenden. (http://www.shadowexplorer.com/downloads.html). Um weitere Informationen zu dieser Anwendung zu erhalten, klicken Sie hier. (http://www.shadowexplorer.com/documentation/manual.html)

Wichtig: Data Encryption Ransomware ist sehr gefährlich und es ist immer besser, Vorsichtsmaßnahmen zu treffen, um Angriffe auf Ihre Workstation zu vermeiden. Es wird empfohlen, ein leistungsstarkes Anti-Malware-Tool zu verwenden, um den Schutz in Echtzeit zu gewährleisten. Mit Hilfe von “SpyHunter” werden “Gruppenrichtlinienobjekte” in die Register implantiert, um schädliche Infektionen wie Zeoticus 2.0 ransomware zu blockieren.

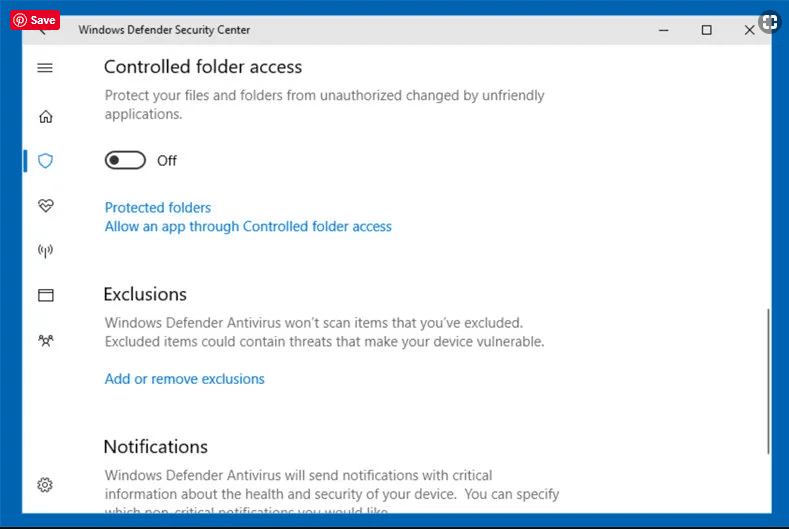

In Windows 10 erhalten Sie außerdem eine einzigartige Funktion namens „Fall Creators Update“, die die Funktion „Controlled Folder Access“ (Kontrollierter Ordnerzugriff) bietet, um jede Art der Verschlüsselung der Dateien zu blockieren. Mithilfe dieser Funktion sind alle Dateien, die an Orten wie “Dokumente”, “Bilder”, “Musik”, “Videos”, “Favoriten” und “Desktop” gespeichert sind, standardmäßig sicher.

Es ist sehr wichtig, dass Sie dieses “Windows 10 Fall Creators Update” auf Ihrem PC installieren, um Ihre wichtigen Dateien und Daten vor Ransomware-Verschlüsselung zu schützen. Weitere Informationen zum Abrufen dieses Updates und Hinzufügen eines zusätzlichen Schutzformulars für rnasomware-Angriffe finden Sie hier. (https://blogs.windows.com/windowsexperience/2017/10/17/get-windows-10-fall-creators-update/)

Wie kann ich die von Zeoticus 2.0 ransomware verschlüsselten Dateien wiederherstellen?

Bis jetzt hätten Sie verstanden, was mit Ihren persönlichen Dateien passiert ist, die verschlüsselt wurden, und wie Sie die mit Zeoticus 2.0 ransomware verbundenen Skripte und Nutzdaten entfernen können, um Ihre persönlichen Dateien zu schützen, die bis jetzt nicht beschädigt oder verschlüsselt wurden. Um die gesperrten Dateien abzurufen, wurden die Tiefeninformationen zu „Systemwiederherstellung“ und „Schattenvolumenkopien“ bereits zuvor erläutert. Falls Sie jedoch immer noch nicht auf die verschlüsselten Dateien zugreifen können, können Sie versuchen, ein Datenwiederherstellungstool zu verwenden.

Verwendung des Datenrettungs-Tools

Dieser Schritt richtet sich an alle Opfer, die bereits alle oben genannten Verfahren ausprobiert haben, aber keine Lösung gefunden haben. Außerdem ist es wichtig, dass Sie auf den PC zugreifen und jede Software installieren können. Das Datenwiederherstellungs-Tool arbeitet auf der Basis des System-Scan- und Wiederherstellungsalgorithmus. Es durchsucht die Systempartitionen nach den Originaldateien, die von der Malware gelöscht, beschädigt oder beschädigt wurden. Denken Sie daran, dass Sie das Windows-Betriebssystem nicht neu installieren dürfen, da sonst die “vorherigen” Kopien dauerhaft gelöscht werden. Sie müssen zuerst den Arbeitsplatz reinigen und die entfernen Zeoticus 2.0 ransomware Infektion. Lassen Sie die gesperrten Dateien unverändert und befolgen Sie die unten aufgeführten Schritte.

Schritt 1: Laden Sie die Software von der Workstation herunter, indem Sie auf die Schaltfläche “Download” unten klicken.

Schritt 2: Führen Sie das Installationsprogramm aus, indem Sie auf heruntergeladene Dateien klicken.

Schritt 3: Auf dem Bildschirm wird eine Seite mit Lizenzvereinbarungen angezeigt. Klicken Sie auf “Akzeptieren”, um den Nutzungsbedingungen zuzustimmen. Befolgen Sie die Anweisungen auf dem Bildschirm, und klicken Sie auf die Schaltfläche „Fertig stellen“.

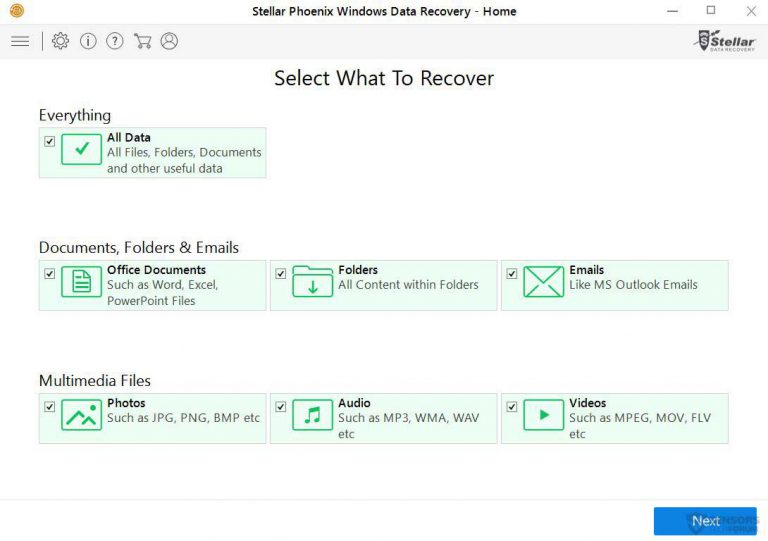

Schritt 4: Sobald die Installation abgeschlossen ist, wird das Programm automatisch ausgeführt. Wählen Sie in der neu geöffneten Oberfläche die Dateitypen aus, die Sie wiederherstellen möchten, und klicken Sie auf “Weiter”.

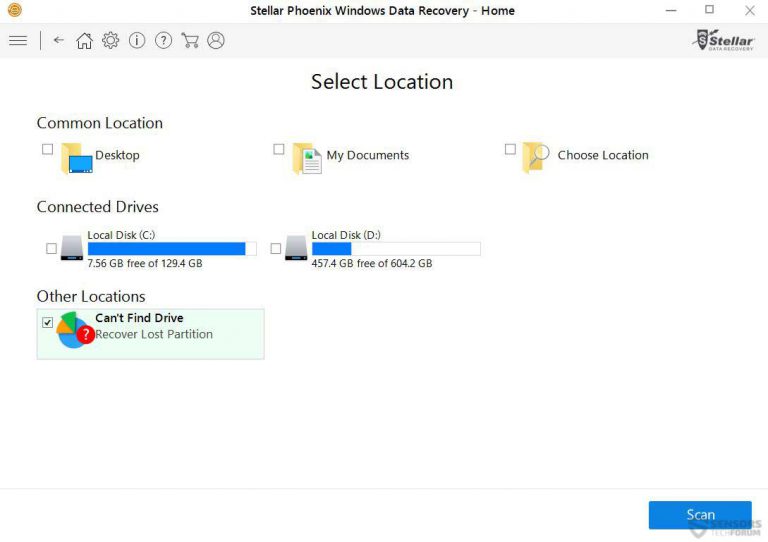

Schritt 5: Sie können die Laufwerke auswählen, auf denen die Software ausgeführt werden soll, und den Wiederherstellungsprozess ausführen. Klicken Sie anschließend auf die Schaltfläche “Scannen”.

Schritt 6: Basierend auf dem Laufwerk, das Sie zum Scannen auswählen, beginnt der Wiederherstellungsprozess. Der gesamte Vorgang kann abhängig von der Lautstärke des ausgewählten Laufwerks und der Anzahl der Dateien einige Zeit in Anspruch nehmen. Sobald der Vorgang abgeschlossen ist, wird auf dem Bildschirm ein Datenexplorer mit einer Vorschau der wiederherzustelbdgdlenden Daten angezeigt. Wählen Sie die Dateien aus, die Sie wiederherstellen möchten.

Schritt 7. Als nächstes suchen Sie den Speicherort, an dem Sie die wiederhergestellten Dateien speichern möchten.

Sonderangebot

Zeoticus 2.0 ransomware kann eine gruselige Computerinfektion sein, die immer wieder auftritt, wenn die Dateien auf Computern verborgen bleiben. Um diese Malware problemlos zu entfernen, empfehlen wir Ihnen, einen leistungsstarken Spyhunter-Antimalwarescanner zu verwenden, um zu prüfen, ob das Programm Ihnen dabei helfen kann, diesen Virus loszuwerden.

Lesen Sie unbedingt die EULA, die Kriterien für die Bedrohungsbewertung und die Datenschutzbestimmungen von SpyHunter. Der kostenlose Spyhunter-Scanner, der heruntergeladen wurde, scannt und erkennt aktuelle Bedrohungen von Computern und kann sie auch einmal entfernen. Sie müssen jedoch die nächsten 48 Stunden warten. Wenn Sie beabsichtigen, erkannte Inhalte sofort zu entfernen, müssen Sie die Lizenzversion kaufen, mit der die Software vollständig aktiviert wird.

Datenrettungsangebot

Wir empfehlen Ihnen, Ihre kürzlich erstellten Sicherungsdateien auszuwählen, um Ihre verschlüsselten Dateien wiederherzustellen. Wenn Sie jedoch keine solchen Sicherungen haben, können Sie ein Datenwiederherstellungstool verwenden, um zu überprüfen, ob Sie Ihre verlorenen Daten wiederherstellen können.