Ryuk Ransomware verwendet Wake-on-Lan, um den Computer im Netzwerk zu infizieren

Ein Malware-Analyst entdeckte, dass Ryuk Ransomware die Wake-on-Lan-Funktion verwendet, mit der Geräte in einem gefährdeten Netzwerk ausgeschaltet und die darauf befindlichen Dateien verschlüsselt werden können.

Wake-on-Lan ist eine Hardware, mit der Administratoren ausgeschaltete Geräte einschalten können, indem sie ein spezielles Netzwerkpaket an sie senden. Diese Funktion ist hilfreich, wenn Sie geplante Aufgaben und Aktualisierungen am Computer ausführen müssen, wenn dieser ausgeschaltet ist.

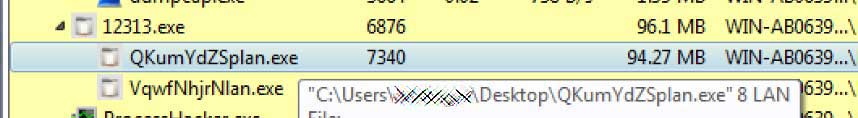

Laut einer aktuellen Analyse von Ryuk Ransomware von Vitali Kremez, einem Leiter von SentinelLabs, wird die Malware bei ihrer Ausführung Unterprozesse mit dem Argument „8 LAN“ erzeugen.

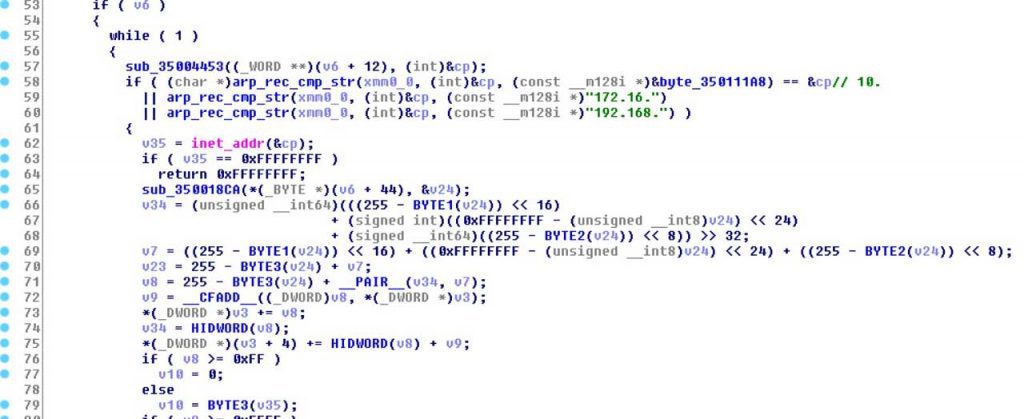

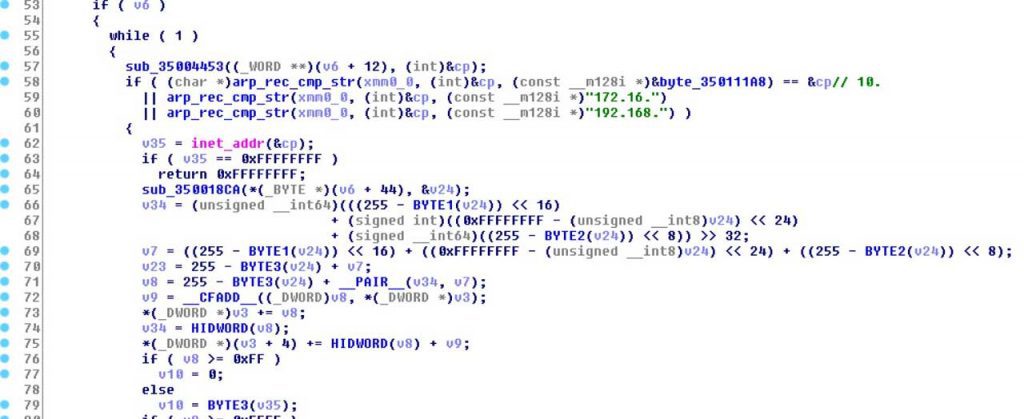

Bei Verwendung dieses Arguments durchsucht die Ransomware die ARP-Tabelle des Geräts mit einer Liste bekannter IP-Adressen im Netzwerk und den zugehörigen Mac-Adressen. Es wird überprüft, ob die Einträge Teil der privaten IP-Adress-Subnetze von “10.”, “172.16.” Und “192.168” sind. In diesem Fall sendet die Malware ein Wake-on-Lan-Paket (WoL) an die Mac-Adressen der Geräte, um es einzuschalten.

Die Anfrage kommt in einem magischen Paket mit dem Inhalt “FF FF FF FF FF FF FF”.

Wenn diese Anforderung erfolgreich ist, versucht die Ryuk-Ransomware, die C $ -Administrationsfreigabe des Remote-Geräts bereitzustellen.

![]()

Wenn die Freigabe bereitgestellt werden kann, verschlüsselt Ryuk das Laufwerk des Remotecomputers sogar.

Kremez erklärt: “Auf diese Weise hat die Gruppe das netzwerkweite Ransomware-Modell so angepasst, dass mehr Computer über die Einzelinfektion und durch Erreichen der Computer über WOL & ARP betroffen sind. Es ermöglicht mehr Reichweite und weniger Isolation und demonstriert ihre Erfahrung im Umgang mit großen Unternehmen Umgebungen. “

Um diese neue Funktion einzudämmen, müssen Administratoren lediglich Wake-on-Lan-Pakete von Verwaltungsgeräten und Arbeitsstationen zulassen.