MS Sysmon erkennt jetzt Manipulationsprozesse für Malware

Das Technologie-Riesenunternehmen Microsoft hat Berichten zufolge Sysmon 1.3 veröffentlicht und eine neue Funktion hinzugefügt. Gemäß den Berichten kann die Funktion erkennen, ob ein Prozess mithilfe von Prozessaushöhlungs- oder Prozessherpaderping-Techniken manipuliert wurde.

Um die Erkennung durch Sicherheitsanwendungen zu verhindern, verwenden Malware-Entwickler schädlichen Code in den legitimen Windows-Prozess. Durch diese Taktik kann die Malware ausgeführt werden, der Prozess wird jedoch im Task-Manager als Windows-Ausführungsprozess im Hintergrund angezeigt.

Apropos Prozessaushöhlung: Bei dieser Technik startet eine Malware einen legitimen Prozess, der wie ein angehaltener aussieht, und ersetzt den legitimen Code durch seinen eigenen bösartigen. Der Code wird dann im Hintergrund ausgeführt, unabhängig davon, welche Berechtigungen dem ursprünglichen Prozess zugewiesen wurden.

Während Herpaderping als Prozess eine fortgeschrittenere Methode ist, bei der die Malware ihr Image auf der infizierten Festplatte ändert und wie eine legitime Anwendung erscheint, wird folgende Malware geladen. Wenn die Sicherheits-App Dateien auf der Festplatte scannt, bemerkt sie keine schädlichen Dateien, während der Schadcode im System weiter ausgeführt wird.

Darüber hinaus verwenden viele der Malware-Identitäten Prozessmanipulationstechniken, um deren Erkennung zu verhindern. Einige der Malware sind Mailto / defray777 Ransomware, TrackBot und BazarBackdoor.

So aktivieren Sie Prozessmanipulationen in Sysmon v1.3

Wenn Sie zu denjenigen gehören, denen die Sysmon- oder Systemmonitor-App in Windows noch nicht bekannt ist, sollten Sie wissen, dass es sich um ein Sysinternals-Tool handelt, mit dem das System auf böswillige Prozesse überwacht werden kann. Darüber hinaus werden diese Prozesse im Windows-Ereignisprotokoll protokolliert.

Sie können die Anwendung von der offiziellen Seite von Sysinternal oder von http://live.sysinternals.com/sysmon.exe herunterladen.

Um die Funktion zur Erkennung von Prozessmanipulationen zu aktivieren, müssen PC-Benutzer oder Administratoren einer Konfigurationsdatei die Konfigurationsoption “Prozessmanipulation” hinzufügen. Beachten Sie, dass Sysmon nur grundlegende Ereignisse wie die Prozesserstellung und Änderungen der Dateizeit ohne Konfigurationsdatei überwacht.

Dem Sysmon 4.50-Schema wurde auch eine neue Direktive hinzugefügt, die durch Ausführen des Befehls sysmon -S angezeigt werden kann.

Once kann die folgende Konfigurationsdatei für ein sehr einfaches Setup verwenden, das die Erkennung von Prozessmanipulationen ermöglicht.

<Sysmon schemaversion = "4.50"> <EventFiltering> <RuleGroup name = "" groupRelation = "oder"> <ProcessTampering onmatch = "exclude"> </ ProcessTampering> </ RuleGroup> </ EventFiltering> </ Systemmon>

Um das Sysmon zu initiieren und es anzuweisen, die obige Konfigurationsdatei zu verwenden, sollten die Benutzer das sysmon -i ausführen und den Namen der Konfigurationsdatei übergeben. Geben Sie für eine Instanz “sysmon -i sysmon.conf” ein, wobei sysmon.conf der Name der Konfigurationsdatei ist.

Sobald das Sysmon startet, installiert es seinen Treiber und beginnt im Hintergrund mit der stillen Datenerfassung.

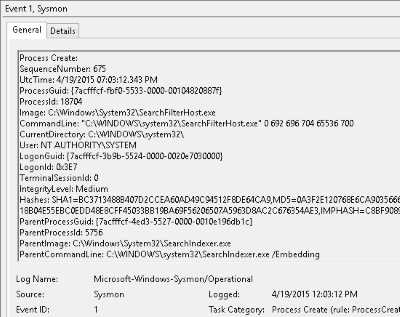

Alle Sysmon-Ereignisse werden in der Ereignisanzeige unter “Anwendungs- und Dienstprotokolle / Microsoft / Windows / Sysmon / Operational” protokolliert.

Wenn die Funktion “Prozessmanipulation” aktiviert ist, generiert Sysmon bei jeder Erkennung der Prozessaushöhlung oder der Prozessherpaderung einen Eintrag “Ereignis 25 – Prozessmanipulation” in der Ereignisanzeige.

Basierend auf einigen Tests erkannte die Funktion verschiedene harmlose ausführbare Dateien im Zusammenhang mit Chrome, Opera, Firefox, Fiddler, MS Edhe und verschiedenen Setup-Programmen.

Leider hat die Funktion bei den neuesten TrickBot und BazarLoader keine Ereignisse ausgelöst.