Das Windows-Fehlerprotokoll wurde von Hackern geändert, um schädliche Nutzdaten zu verbergen

Cyberkriminelle, die dahinter stehen, verwenden gefälschte Fehlerprotokolle, um ASCII-Zeichen zu speichern, die als hexadezimale Werte getarnt sind und böswillige Nutzdaten entschlüsseln, die hauptsächlich dazu dienen, den Boden für skriptbasierte Angriffe vorzubereiten. Es wird als Trick verwendet, der als Teil einer längeren Kette mit PowerShell-Zwischenbefehlen beschrieben wird, die letztendlich Skripte für Untersuchungszwecke liefern.

Zwischen den Zeilen lesen

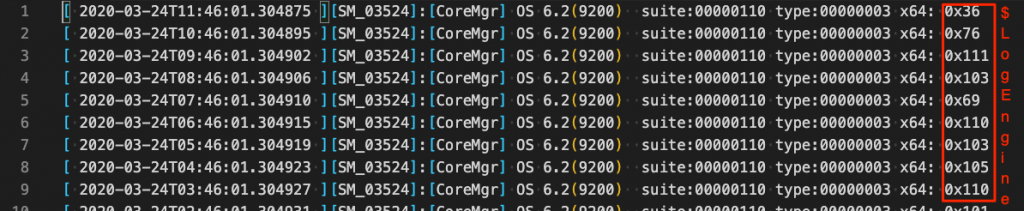

Der MSP-Bedrohungserkennungsanbieter Huntress Labs hat ein Angriffsszenario entdeckt, in dem ein Bedrohungsakteur hauptsächlich auf Systeme abzielt, mit denen ein ungewöhnlicher Trick ausgeführt wird, der mit seiner Angriffsroutine einhergeht. Der Angreifer dahinter hat bereits Zugriff auf den Zielcomputer erhalten und Persistenz erreicht. Derzeit verwenden sie eine Datei mit dem Namen “a.chk”, die das Windows-Fehlerprotokoll für eine Anwendung identifiziert. Die letzte Spalte zeigt hexadezimale Werte.

Dies sind die Dezimaldarstellungen von ASCII-Zeichen. Nach der Dekodierung erstellen sie ein Skript, das den Befehls- und Steuerungsserver für den nächsten Schritt kontaktiert. Ein flüchtiger Blick auf die Scheinprotokolldatei löst wahrscheinlich keine Flags aus, da die Daten Zeitstempel und Verweise auf die interne Windows-Versionsnummer enthalten.

John Ferrell: „Auf den ersten Blick sieht es für eine Anwendung wie ein Protokoll aus. Es verfügt über Zeitstempel und enthält Verweise auf OS 6.2, die interne Versionsnummer für Windows 8 und Windows Server 2012. “

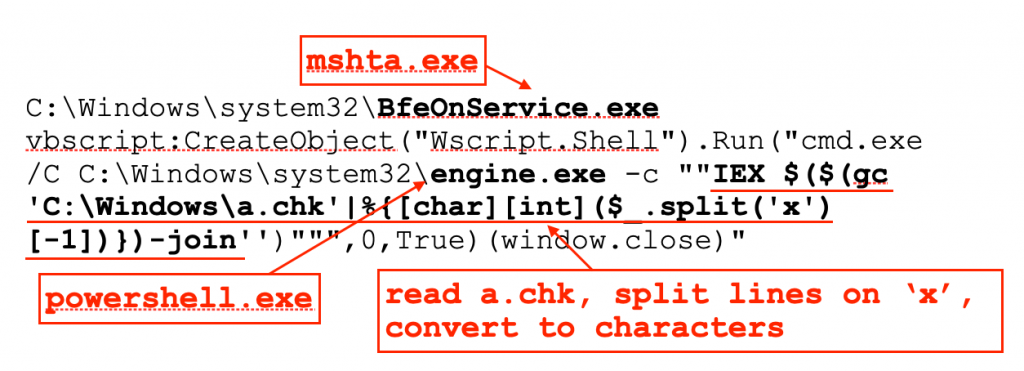

Eine genauere Anwendung zeigt außerdem, dass der Trick, mit dem der Akteur den relevanten Datenblock extrahiert und die codierte Nutzlast erstellt, im Folgenden gezeigt wird, wie die Zahlen in Text konvertiert werden, um das Skript zu bilden. Laut Ferrell wird die Nutzlast mithilfe einer geplanten Aufgabe ermittelt, die sich als echte Aufgabe auf dem Host ausgibt und dessen Beschreibung teilt. Es handelt sich um zwei ausführbare Dateien, die beide in Kopien legitimer Dateien umbenannt werden, um harmlos zu wirken.

Verwenden legitimer Dateinamen

Einer mit dem Namen “BfeOnService.exe” ist eine Kopie von “mshta.exe”, einem Dienstprogramm, das Microsoft HTML-Anwendungen ausführt, die zum Bereitstellen bösartiger HTA-Dateien verwendet wurden. In diesem Fall wird VBScript ausgeführt, um PowerShell zu starten und den Befehl darauf auszuführen. Die andere hat den Namen “engine.exe” und ist eine Kopie von “Powershell.exe”. Sein Hauptzweck ist es, die ASCII-Nummern im falschen Protokoll zu extrahieren und sie zu konvertieren, um die Nutzlast zu erhalten.

Ferrell gibt an, dass das auf diese Weise dekodierte Skript einen Speicher-Patch auf die Antimalware-Scan-Schnittstelle anwendet, um diese zu umgehen. Es hilft auch Antivirenprogrammen, skriptbasierte Angriffe zu erkennen und zu löschen.

Ein zweiter Befehl fungiert als Downloader, der ausgeführt wird, um einen anderen PowerShell-Befehl mit denselben Funktionen abzurufen. Am Ende der Kette befindet sich die Nutzlast, die Informationen über den gefährdeten PC sammelt.

Es ist nicht zu sehen, wonach der Angreifer sucht, aber das letzte Skript sammelt Details zu installierten Browsern, Sicherheitsprodukten, Point-of-Sale-Software und allgemeinen und spezifischen Steuervorbereitungen. Es ist alles andere als ein raffinierter Angriff. Es zeigt, dass Cyberkriminelle alle Einnahmen untersuchen, um im Zielnetzwerk Fuß zu fassen und ihre Angriffe auf verschiedene kreative Arten zu entwickeln.