Bayne zeigt die Möglichkeit von “Pass-the-Hash” -Angriffen durch speziell gestaltete .theme-Dateien

Jimmy Bayne, ein Sicherheitsforscher, gab an diesem Wochenende bekannt, dass das Risiko von Pass-the-Hash-Angriffen mit einigen speziell gestalteten Windows 10-Designs besteht, sodass Angreifer Windows-Kontoanmeldeinformationen von unerwarteten Benutzern stehlen können.

Die Benutzer von Witwen erhalten eine Funktion zum Erstellen benutzerdefinierter Themen, die Farben, Sounds, Mauscursor und das vom Betriebssystem verwendete Hintergrundbild enthalten. Sie können je nach Wahl zwischen verschiedenen Themen wechseln. Die Einstellungen eines Themas werden als Datei im Ordner% AppData% \ Microsoft \ Windows \ Themes gespeichert.

Eine solche Datei hat am Ende die Erweiterung .theme. Die Benutzer können diese Themen auch teilen. Wenn sie mit der rechten Maustaste auf ein aktives Thema klicken und “Zum Teilen speichern” auswählen, erhalten sie die Themen in gepackter Form zum Teilen per E-Mail oder als Download auf Websites.

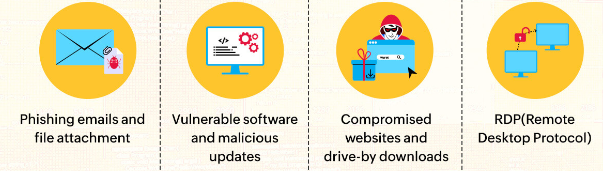

“Pass-the-Hash” -Angriffe zielen darauf ab, Windows-Anmeldenamen und Kennwort-Hashes zu stehlen. Zu diesem Zweck verleiten sie Personen dazu, auf eine Remote-SMS-Freigabe zuzugreifen, für die eine Authentifizierung erforderlich ist. Während Windows versucht, auf die Remote-Ressource zuzugreifen, versucht es automatisch, sich beim Remote-System anzumelden, indem es die Windows-Benutzernamen und einen NTLM-Hash des Kennworts sendet.

Diese Anmeldeinformationen werden von Angreifern bei den Pass-the-Hash-Angriffen gesammelt. Danach versuchen sie, das Passwort zu entschlüsseln, um auf den Anmeldenamen und das Passwort des Besuchers zuzugreifen. Das Enthaaren eines einfachen Passworts dauert nur 2-4 Sekunden.

Was der Bayne entdeckte, ist, dass der Angriff durch eine speziell gestaltete .theme-Datei ausgeführt werden kann und die Desktop-Hintergrundeinstellungen geändert werden können. Diese werden als für die Remote-Authentifizierung erforderliche Ressource verwendet. Wenn Windows versucht, auf diese für die Remoteauthentifizierung erforderliche Ressource zuzugreifen, wird automatisch versucht, sich bei der Freigabe anzumelden, indem der NTLM-Hash und der Anmeldename der angemeldeten Konten gesendet werden. Die Angreifer können diese Anmeldeinformationen dann sammeln und die Kennwörter mithilfe spezieller Skripte entschlüsseln.

Bayne empfiehlt zum Schutz bösartiger Themendateien, die Erweiterungen .theme, .themepack und .desktopthemepackfile einem anderen Programm zu blockieren oder erneut zuzuordnen. Sie sollten es jedoch verwenden, wenn Sie nicht zu einem anderen Thema wechseln müssen, da dies die Windows 10-Themenfunktion beeinträchtigt.

Um zu verhindern, dass NTLM-Anmeldeinformationen an Remote-Hosts gesendet werden, konfigurieren Sie eine Gruppenrichtlinie mit dem Namen “Netzwerksicherheit: NTLM einschränken: Ausgehender NTLM-Verkehr auf Remoteserver einschränken” und setzen Sie sie auf “Alle verweigern”. Bitte beachten Sie, dass diese Konfiguration Probleme in Unternehmensumgebungen verursachen kann, die Remotefreigaben verwenden.