Angreifer missbrauchen Google Ads mit einer neuen Kampagne, um E-Mail-Filter zu umgehen

Unbekannte Angreifer kommen mit einem neuen Phishing-Betrug, der Google-Anzeigen missbraucht, um ein sicheres E-Mail-Gateway zu umgehen und die Mitarbeiter der Zielorganisation auf einige Phishing-Seiten umzuleiten, um ihre Microsoft-Konten zu stehlen.

SEGs oder Secure Emails Gateways blockieren Spam- und Phishing-Nachrichten mithilfe von Filterangriffen, mit denen eingehende E-Mails auf schädliche Inhalte überprüft werden, bevor sie die Postfächer der Benutzer erreichen.

Es ist wahrscheinlich, dass sie die Tatsache ausnutzen, dass Domains, die die Google Ads-Plattform verwenden, von SEGs übersehen werden. Auf diese Weise können die Angreifer ihre Phishing-Nachrichten an die Ziel-Posteingänge senden, indem sie die E-Mail-Filter umgehen.

Forscher des Cofense Phishing Defender Center (PDC) waren diejenigen, die die Kampagne zuerst entdeckten. Demnach wurden die Phishing-Nachrichten von kompromittierten Konten an Mitarbeiter mehrerer Organisationen gesendet.

Die potenziellen Opfer werden über einige Richtlinienänderungen informiert und gebeten, die Änderungen zu akzeptieren, um weiterhin Dienstleistungen erbringen zu können. Durch Klicken auf die Schaltfläche “Akzeptieren”, die in die Phishing-Nachrichten eingebettet ist, werden diese mithilfe der Google Ads-Weiterleitung auf einige Phishing-Seiten umgeleitet.

Dies weist darauf hin, dass die Angreifer wahrscheinlich für eine Google-Anzeige bezahlen und dann die URL der Anzeige verwenden, um die Ziele auf die Seiten umzuleiten, um Office 365-Konten zu stehlen und so sicherzustellen, dass die Phishing-Nachrichten die Ziele erreichen.

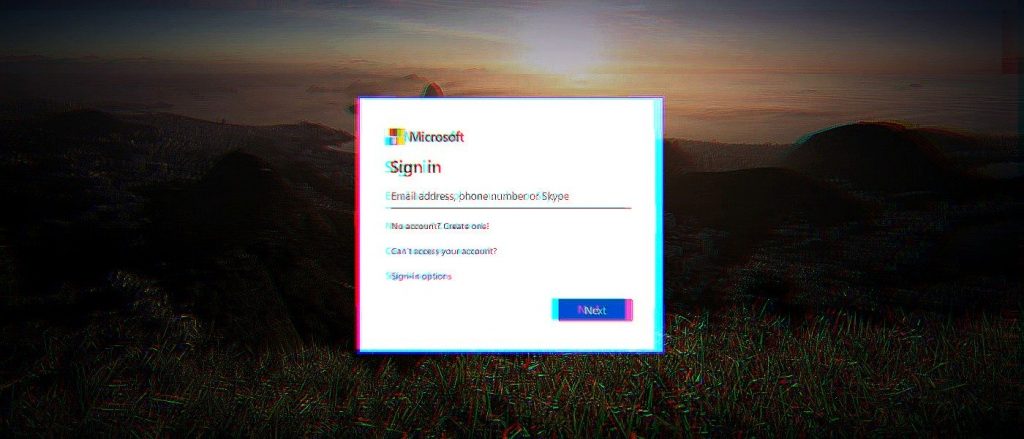

Die Phishing-Seiten ahmen die legitime Microsoft-Seite nach und enthalten ein Microsoft-Logo und das Firmenlogo der Zielgruppe. Die Ziele erhalten zuerst eine Seite mit den Datenschutzrichtlinien für Klone von Microsoft und dann die letzte Phishing-Seite, die die Office 365-Anmeldeseiten der Opfer des Unternehmens nachahmt.

Wenn sie die Anmeldeinformationen eingeben und dann auf die Schaltfläche Weiter klicken, werden ihre Kontoinformationen automatisch an die Betrüger gesendet. Sie erhalten den Text “Wir haben unsere Bedingungen aktualisiert.” In der letzten Phase werden die Mitarbeiter, die auf den Betrug hereinfallen, an die Seite Microsoft Service Agreement weitergeleitet.

Die jüngste Phishing-Kampagne der Bank of America ist ein Beispiel dafür, dass die Phishing eine Vielzahl von Taktiken anwenden, um sicherzustellen, dass ihre Phishing-Nachrichten eine höhere Wahrscheinlichkeit haben, die E-Mail-Schutzfilter ihrer Ziele zu umgehen. In dieser Kampagne haben die Betrüger E-Mails mit Textinhalten gesendet, die keine Links zu böswillig aussehenden Domänen enthalten, und SendGrid verwendet, um SPF-, DKIM- und DMARC-Authentifizierungsprüfungen erfolgreich zu bestehen. Ältere Kampagnen verwendeten QR-Codes und WeTransfer-Benachrichtigungen zur Dateifreigabe, um die Sicherheitsfilter zu umgehen.

Die Angreifer missbrauchten auch Google, Docs, Google Drive und Microsoft SharePoint als Teil von Phishing-Kampagnen, um SEGs auszuweichen und Anmeldeinformationen zu stehlen. Sie können den Betrug für andere Zwecke wie die Verbreitung von Malware und die Exfiltration von Finanzdaten verwenden.