FBI und NSA enthüllen eine Malware, die auf Linux- und IOT-Geräte abzielt

Das Federal Bureau of Investigation (FBI) und die National Security Agency (NSA) haben einen gemeinsamen Bericht veröffentlicht, in dem eine zuvor nicht gemeldete Malware – “Drovorub” – aufgedeckt wird. Die beiden Agenturen führten die Malware auf APT28 zurück, eine Gruppe, die in der Veröffentlichung als Fancy Bear eingestuft wird. Die Berichte enthalten Informationen darüber, wie verhindert werden kann, dass sie einer Drovorub-Infektion zum Opfer fallen.

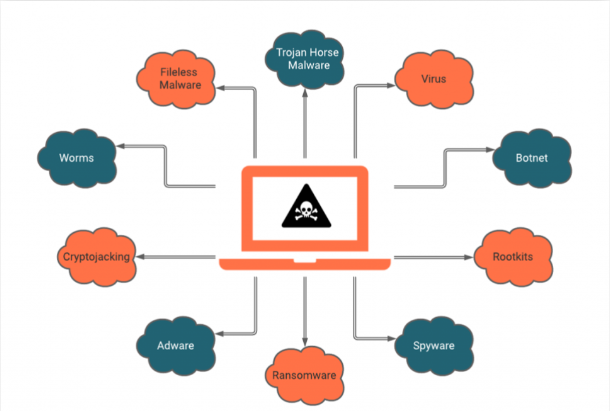

Die Drovorub-Malware ist eine Mehrkomponenten-Malware. Es besteht aus einem Implantat, einem Kernelmodul-Rootkit, einem Dateiübertragungstool, einem Portweiterleitungsmodul und einem Command-and-Control-Server (C2). Die Malware kann verschiedene Funktionen ausführen, darunter das Stehlen von Daten und die Fernsteuerung des Geräts. Aufgrund des verwendeten erweiterten Rootkits erreicht die Malware ein hohes Maß an Stealth und ist sehr schwer zu erkennen.

Mit einem Rootkit können Bedrohungen Root-Zugriff auf das Gerät erhalten, indem sie Berechtigungen erhalten und eine Vielzahl von Aufgaben ausführen, darunter Keylogging, Datendiebstahl, Deaktivieren von Antivirenprodukten und eine Vielzahl anderer Vorgänge von staatlich geförderten Gruppen. Im Falle einer Drovorub-Infektion ermöglicht das Rootkit das Laden dieser Malware beim Booten, wodurch die Persistenz im infizierten Netzwerk weiter erhöht wird, wenn die Malware einen Systemneustart überlebt. Darüber hinaus ermöglicht das fortschrittliche Rootkit dem Fancy Bear, eine Vielzahl von Zielen zu infizieren und jederzeit Angriffe auszuführen.

Es ist davon auszugehen, dass die Malware auf Unternehmen in Nordamerika abzielt, da sie Hackern aller Art eine Fülle von Möglichkeiten bietet. In dem Bericht der Agenturen werden jedoch keine spezifischen Ziele genannt. Der Bericht umfasst insgesamt 45 Seiten und enthält mehrere wichtige Details. Der Name der Malware wird von keiner der beiden Agenturen angegeben. Dieser Name wird von Fancy Bear verwendet und kann grob übersetzt werden, um Brennholz zu hacken. Die Zuordnung der Malware zu Fancy Bear ist für die Hacker möglich, indem Server über mehrere Kampagnen hinweg wiederverwendet werden, einschließlich eines Vorgangs, bei dem Drovorub verteilt wird.

Fancy Bear zielt auf IoT- oder Internet of Things-Geräte im Allgemeinen ab. Anfang 2019 veröffentlichte Microsoft eine Kampagne, die iOT-Geräte infizierte. Im selben Jahr wurde eine weitere Kampagne für die IOt-Geräte aufgedeckt. Die letztere Kampagne wurde im August enthüllt. Forscher sagten jedoch, dass die Aktivität von Fancy Bear bis April zurückverfolgt werden könnte, als die Gruppe versuchte, mehrere iOT-Geräte zu kompromittieren. Zu dieser Zeit erklärte der IT-Riese von Redmond:

„Die Untersuchung ergab, dass ein Schauspieler diese Geräte verwendet hatte, um ersten Zugriff auf Unternehmensnetzwerke zu erhalten. In zwei Fällen wurden die Kennwörter für die Geräte bereitgestellt, ohne die Kennwörter des Standardherstellers zu ändern, und in dritter Instanz wurde das neueste Sicherheitsupdate nicht auf das Gerät angewendet. Nachdem der Akteur Zugriff auf jedes der IoT-Geräte erhalten hatte, führte er tcpdump aus, um den Netzwerkverkehr in lokalen Subnetzen zu überwachen. Sie wurden auch gesehen, wie sie Verwaltungsgruppen aufzählten, um eine weitere Ausbeutung zu versuchen. Wenn der Schauspieler von einem Gerät auf ein anderes wechselte, löschte er ein einfaches Shell-Skript, um die Persistenz im Netzwerk herzustellen, die einen erweiterten Zugriff ermöglichte, um die Jagd fortzusetzen. “

Nach den Berichten der beiden Agenturen wurde Drovorub eingesetzt. Die Verbindung zwischen der Kampagne und der Malware wurde hergestellt, nachdem festgestellt wurde, dass dieselbe IP-Adresse verwendet wurde, die zuvor von Microsoft dokumentiert wurde. Die Agenturen stellten fest, dass:

„Zusätzlich zur Zuordnung von NSA und FBI zu GTsSS wurde die operative Drovorub-Befehls- und Kontrollinfrastruktur mit der öffentlich bekannten operativen Cyberinfrastruktur von GTsSS in Verbindung gebracht. Beispielsweise veröffentlichte das Microsoft Security Response Center am 5. August 2019 Informationen zur Verknüpfung der IP-Adresse 82.118.242.171 mit der Strontium-Infrastruktur im Zusammenhang mit der Nutzung von IoT-Geräten (Internet of Things) im April 2019. (Microsoft Security Response Center, 2019) (Microsoft, 2019) NSA und FBI haben bestätigt, dass dieselbe IP-Adresse im April 2019 auch für den Zugriff auf die Drovorub C2-IP-Adresse 185.86.149.125 verwendet wurde. “

Die veröffentlichten Berichte enthalten weitere detaillierte technische Details zur Malware, einschließlich Anleitungen zum Ausführen der Volatilität, zum Überprüfen des Versteckverhaltens von Dateien, zu Schnupfregeln und zu Yara-Regeln für Administratoren, um geeignete Erkennungsmethoden für Entwickler zu entwickeln und Netzwerke zu schützen.

Außerdem veröffentlichte die Sicherheitsfirma McAfee einen Blog-Artikel mit Sicherheitsmaßnahmen und Empfehlungen zum Scannen nach Rootkits und zum Härten der anfälligen Linux-Kernel. Für die vorbeugenden Maßnahmen wird Administratoren empfohlen, den Linux-Kernel auf Version 3.7 oder höher zu aktualisieren. Außerdem sollten Administratoren Systeme so konfigurieren, dass das System nur Module mit einer gültigen digitalen Signatur lädt.

Drovorub zielt aus mehreren Gründen auf Linux-Geräte ab. Das wichtigste ist, dass Linux Open Source ist und immer mehr Hersteller und große Unternehmen Hardware unter Linux einsetzen. Die Malware zielt auf iOT-Geräte ab, da Linux zum Betriebssystem der Wahl für IoT-Geräte geworden ist. Für Entwickler ist der Open Source-Charakter von Linux attraktiv. Dies spart Kosten und ermöglicht vollständige Transparenz des Betriebssystems. Dies bedeutet, dass die Entwickler Zugriff auf die gesamten Betriebssysteme haben und bessere Softwareprodukte entwickeln können. Dies zieht wiederum die Hacker an, die jetzt Fehler finden und ausnutzen können, die zuvor übersehen wurden.