So entfernen Trojan:Win32/LummaC!MTB vom PC

Trojan:Win32/LummaC!MTB ist schädliche Software, die als Trojaner bezeichnet wird. Sobald sie in einen Computer gelangt, kann sie gefährliche Aktionen ausführen, die das System beschädigen können. Diese Art von Software läuft oft heimlich im Hintergrund, sodass Benutzer ihre Aktivitäten nur schwer bemerken. Ihre Aktivitäten können zu schwerwiegenden Problemen führen und die Leistung und Sicherheit des Computers beeinträchtigen, ohne dass der Benutzer sich ihrer Anwesenheit bewusst ist.

Sonderangebot

Malware/Spyware/Virus kann eine gruselige Computerinfektion sein, die immer wieder auftritt, wenn die Dateien auf Computern verborgen bleiben. Um diese Malware problemlos zu entfernen, empfehlen wir Ihnen, einen leistungsstarken Spyhunter 5-Antimalwarescanner zu verwenden, um zu prüfen, ob das Programm Ihnen dabei helfen kann, diesen Virus loszuwerden.

Sonderangebot (für Macintosh)

Wenn Sie ein Mac-Benutzer sind und Malware/Spyware/Virus davon betroffen ist, können Sie hier einen kostenlosen Antimalwarescanner für Mac herunterladen, um zu überprüfen, ob das Programm für Sie funktioniert.

Einfache Schritte zur Beseitigung bösartiger Anwendungen

Trojan:Win32/LummaC!MTB ist eine gefährliche Art von Malware, die als Trojanisches Pferd bezeichnet wird. Es kann viele Probleme für Ihren Computer verursachen, und das Schwierige daran ist, dass diese Probleme ziemlich unvorhersehbar sein können.

Es kann verschiedene schädliche Auswirkungen auf Ihr System haben. Erstens werden möglicherweise wichtige Dateien gelöscht, sodass Ihr Gerät nicht mehr ordnungsgemäß funktioniert. Es kann auch das Betriebssystem Ihres Computers beeinträchtigen und dazu führen, dass dieser abstürzt, Fehler anzeigt oder sogar den berüchtigten Blue Screen of Death anzeigt. Dies kann dazu führen, dass Ihr PC einfriert oder sich seltsam verhält.

Aber das ist nicht alles. Trojan:Win32/LummaC!MTB kann ein echter Spion sein. Es kann heimlich beobachten, was Sie im Internet tun, und manchmal kann es Sie sogar im Auge behalten, wenn Sie nicht online sind. Es sammelt persönliche Informationen über Sie, die später dazu verwendet werden könnten, Sie zu belästigen oder zu erpressen.

Einige Trojaner wie Trojan:Win32/LummaC!MTB können sogar mehr Malware auf Ihren Arbeitsplatz herunterladen. Beispielsweise könnten sie Ransomware einschleusen, die Ihre Dateien sperren kann, bis Sie den Cyberkriminellen ein Lösegeld zahlen.

In einigen Fällen kann dieser Trojaner Ihren Computer vollständig übernehmen. Hacker könnten Ihr Gerät nutzen, um den Virus auf andere zu übertragen, oder sie könnten es ohne Ihre Erlaubnis zum Kryptowährungs-Mining nutzen. Dies kann Ihre Maschine erheblich verlangsamen.

Eine weitere besorgniserregende Sache ist, dass Trojan:Win32/LummaC!MTB Ihr Gerät in einen Teil einer Gruppe infizierter Computer verwandeln könnte, die als Botnetz bezeichnet wird. Diese Botnetze können für Cyberangriffe wie Distributed Denial of Service (DDoS)-Angriffe genutzt werden, bei denen viele Geräte zusammenarbeiten, um eine Website oder einen Onlinedienst zu überfordern.

Um Ihr System zu schützen, ist es wichtig, Trojan:Win32/LummaC!MTB so schnell wie möglich zu entfernen. Die Verwendung einer Antivirensoftware ist hierfür eine gute Möglichkeit. Seien Sie außerdem vorsichtig, wenn Sie E-Mail-Anhänge öffnen oder Dateien aus unbekannten Quellen herunterladen, um eine Infektion von vornherein zu vermeiden.

Zusammenfassung der Bedrohung |

| Name: Trojan:Win32/LummaC!MTB |

| Kategorie: Trojaner |

| Merkmale: Bedrohungsakteure hinter dieser Infektion können sie für verschiedene hasserfüllte Zwecke einsetzen |

| Bedrohungsstufe: Hoch |

| Symptome: Häufige Systemabstürze und -einfrierungen, langsame Leistung des infizierten PCs, Fehlermeldungen usw. |

| Verbreitung: Gefälschte E-Mail-Anhänge, irreführende Anzeigen, unsichere Websites |

Trojan:Win32/LummaC!MTB: Tiefenanalyse

Trojaner wie Trojan:Win32/LummaC!MTB können für eine Vielzahl hasserfüllter Aktivitäten missbraucht werden. Es handelt sich um eine recht neue Malware, daher können wir Sie noch nicht genau darüber informieren, was dieser Virus in Ihrem Computer anrichten wird. Es gibt jedoch so viele Dinge im Zusammenhang mit der Infektion, auf die Sie achten müssen. Es kann verwendet werden, um wichtige Informationen zu stehlen, die im Gerät gespeichert sind, und auch Geld von den Opfern mit verschiedenen Taktiken zu extrahieren. Es kann Cyber-Gaunern ermöglichen, aus der Ferne auf die kompromittierten PCs zuzugreifen, die dann alle Aufgaben der Kriminellen selbst erledigen können.

Darüber hinaus kann Trojan:Win32/LummaC!MTB Sie ausspionieren und Ihre Aktivitäten per Kamera, Mikrofon und auf andere Weise aufzeichnen. Es kann Ihre Tastenanschläge protokollieren und alle Daten sammeln, die Sie über Ihre Tastatur eingeben. Darüber hinaus kann es Ihr Gerät zu einem Teil eines Botnets machen und andere Computer über das Netzwerk angreifen. Bedrohungsakteure können diesen Parasiten auch zum Schürfen von Kryptowährungen einsetzen. Dies ist der Prozess, der viele Systemressourcen verbraucht. Infolgedessen sind regelmäßige Abstürze und Einfrierungen sowie allgemeine Probleme mit der Verlangsamung des Geräts wahrscheinlich. Um dies zu vermeiden, entfernen Sie Trojan:Win32/LummaC!MTB so schnell wie möglich vom Gerät.

Was sind die schädlichen Auswirkungen einer Trojan:Win32/LummaC!MTB-Infektion?

Trojanische Pferde wie Trojan:Win32/LummaC!MTB sind bösartige Programme, die scheinbar harmlose oder nützliche Software sind, aber versteckten bösartigen Code enthalten. Einmal auf einem Computer oder Gerät installiert, können Trojaner eine Reihe schädlicher Auswirkungen haben, darunter den Diebstahl vertraulicher Informationen, die Kontrolle des Systems und die Verbreitung von Malware auf andere Geräte. Einige schädliche Fähigkeiten von Trojanern sind wie folgt:

- Diebstahl sensibler Informationen: Eines der Hauptziele von Trojanern wie Trojan:Win32/LummaC!MTB ist der Diebstahl sensibler Daten wie Benutzernamen, Passwörter, Kreditkartennummern und anderer persönlicher Informationen. Sobald die Malware auf einem PC installiert ist, kann sie auf die Tastenanschläge des Benutzers zugreifen und diese erfassen, Screenshots machen und sogar Audio und Video aufzeichnen. Diese Informationen können dann für Identitätsdiebstahl, Finanzbetrug und andere hasserfüllte Aktivitäten verwendet werden.

- Steuerung von Geräten: Trojan:Win32/LummaC!MTB kann Hackern auch die Fernsteuerung eines Geräts geben, wodurch sie eine Reihe von böswilligen Aktivitäten ausführen können. Beispielsweise können Angreifer damit auf Dateien zugreifen und diese ändern, Daten löschen oder verschlüsseln und sogar die Kamera und das Mikrofon eines Geräts übernehmen. In einigen Fällen können Internetkriminelle Trojaner verwenden, um ein Netzwerk aus kompromittierten Systemen, bekannt als Botnet, zu erstellen, das für weitere Angriffe verwendet werden kann.

- Verbreitung von Malware: Bedrohungsakteure können Trojan:Win32/LummaC!MTB auch verwenden, um Malware auf andere Geräte zu verbreiten, indem sie entweder infizierte Dateien senden oder Schwachstellen in Software oder Betriebssystemen ausnutzen. Dies kann zu einer schnellen Verbreitung von Malware und einem deutlichen Anstieg der Anzahl kompromittierter Geräte führen.

- Verschlüsseln von Daten: Einige Trojaner wurden entwickelt, um Daten auf einem Computer zu verschlüsseln und verlangen eine Lösegeldzahlung im Austausch für den Entschlüsselungsschlüssel. Diese Art von Angriff wird als Ransomware bezeichnet und kann für Organisationen und Einzelpersonen verheerend sein, die sich auf ihre Daten verlassen, um zu funktionieren.

- Destruktive Angriffe: Trojaner können auch verwendet werden, um destruktive Angriffe zu starten, wie z. B. das Löschen oder Beschädigen von Dateien, das Unterbrechen der Netzwerkaktivität oder sogar das Verursachen von physischen Schäden an Systemen. Diese Angriffe können verwendet werden, um Unternehmen, Regierungen und kritische Infrastrukturen zu sabotieren, was zu erheblichen finanziellen und Reputationsschäden führt.

Kurz gesagt, Trojan:Win32/LummaC!MTB ist eine erhebliche Bedrohung für die Sicherheit und Privatsphäre von Einzelpersonen und Organisationen. Es kann vertrauliche Informationen stehlen, Geräte steuern, Malware verbreiten, Daten verschlüsseln und zerstörerische Angriffe starten.

Trojan:Win32/LummaC!MTB kann Ransomware-Infektionen verbreiten:

Trojaner sind eine gängige Methode, die von Cyberkriminellen verwendet wird, um Ransomware zu verbreiten, eine Art von Malware, die die Dateien des Opfers verschlüsselt und eine Zahlung im Austausch für den Entschlüsselungsschlüssel verlangt. Trojan:Win32/LummaC!MTB ist in der Regel als legitimes Programm oder Datei getarnt und wird über E-Mail-Anhänge, bösartige Links oder infizierte Software-Downloads an die Zielsysteme übermittelt.

Sobald der Trojaner auf dem Computer installiert ist, lädt er die Ransomware im Hintergrund herunter und installiert sie. Die Ransomware beginnt dann mit der Verschlüsselung der Dateien des Opfers und macht sie für den Benutzer unzugänglich. Der Angreifer verlangt dann eine Zahlung, typischerweise in Form von Kryptowährung, im Austausch für den Entschlüsselungsschlüssel, mit dem die Dateien entsperrt werden können. Die Folgen eines Ransomware-Angriffs können schwerwiegend sein, sowohl für Einzelpersonen als auch für Unternehmen. Hier sind einige der möglichen Folgen eines Ransomware-Angriffs, der von Trojanern wie Trojan:Win32/LummaC!MTB verbreitet wird:

- Datenverlust: Ransomware kann dazu führen, dass das Opfer den Zugriff auf wichtige Dateien wie persönliche Fotos, Finanzunterlagen und Geschäftsdokumente verliert. Wenn das Opfer das Lösegeld nicht zahlt, können die Dateien dauerhaft verloren gehen.

- Finanzieller Verlust: Ransomware-Angriffe können kostspielig sein, sowohl in Bezug auf das geforderte Lösegeld als auch auf die Kosten für die Wiederherstellung verlorener Daten oder die Reparatur von Schäden am Gerät oder Netzwerk.

- Reputationsschaden: Unternehmen, die Opfer eines Ransomware-Angriffs werden, können einen Reputationsschaden erleiden, insbesondere wenn sensible Daten kompromittiert werden.

- Rechtliche Konsequenzen: Wenn die Daten des Opfers persönliche oder sensible Informationen enthalten, kann der Angreifer gegen Datenschutzgesetze verstoßen, was rechtliche Konsequenzen nach sich ziehen kann.

- Geschäftsunterbrechung: Ransomware-Angriffe können den Geschäftsbetrieb unterbrechen und zu Umsatzeinbußen, Terminüberschreitungen und anderen negativen Folgen führen.

Zusammenfassend lässt sich sagen, dass Trojaner eine gängige Methode sind, die von Cyberkriminellen verwendet wird, um Ransomware zu verbreiten. Die Folgen eines Ransomware-Angriffs können schwerwiegend sein.

Was könnten die Folgen der Fähigkeit von Trojan:Win32/LummaC!MTB sein, Daten zu stehlen?

Die Folgen der Fähigkeit von Trojan:Win32/LummaC!MTB, Informationen zu stehlen, können schwerwiegend und lang anhaltend sein. Eine der Hauptfolgen ist Identitätsdiebstahl. Angreifer können die gestohlenen Daten nutzen, um gefälschte Identitäten zu erstellen oder bestehende zu übernehmen. Dies kann zu finanziellen Verlusten, Bonitätsschäden und rechtlichen Problemen für das Opfer führen. Darüber hinaus können Opfer von Identitätsdiebstahl Monate oder sogar Jahre damit verbringen, den durch den Diebstahl ihrer persönlichen Daten verursachten Schaden zu beheben.

Ein weiterer Effekt der Fähigkeit von Trojan:Win32/LummaC!MTB, Daten zu stehlen, ist Finanzbetrug. Internet-Gauner können die gestohlenen Daten verwenden, um nicht autorisierte Einkäufe zu tätigen oder vom Bankkonto des Opfers abzuheben. Dies kann zu finanziellen Verlusten für die betroffene Person sowie zu einer Beeinträchtigung ihrer Kreditwürdigkeit führen. In einigen Fällen können die Opfer die gestohlenen Gelder möglicherweise nicht zurückerhalten, was zu langfristigen finanziellen Problemen führt.

Die Fähigkeit eines Trojaners, Daten zu stehlen, kann auch zum Verlust sensibler Geschäftsinformationen führen. Cyberkriminelle können die gestohlenen Daten verwenden, um sich Zugang zu Unternehmensnetzwerken zu verschaffen und wertvolle Geschäftsdaten wie geistiges Eigentum oder Geschäftsgeheimnisse zu stehlen. Dies kann zu erheblichen finanziellen Verlusten und Reputationsschäden führen. In einigen Fällen kann der Verlust sensibler Geschäftsinformationen zum Scheitern des Unternehmens führen.

Schließlich kann die Fähigkeit eines Trojaners, Daten zu stehlen, zur Verbreitung von Malware führen. Cyberkriminelle können die gestohlenen Daten verwenden, um gezielte Phishing-E-Mails oder mit Malware beladene Anhänge an die Kontakte des Opfers zu senden. Dies kann zur Verbreitung von Malware auf andere Geräte führen und einen Dominoeffekt von Sicherheitsverletzungen und Datendiebstahl erzeugen.

Kurz gesagt, die Folgen der Fähigkeit von Trojan:Win32/LummaC!MTB, Daten zu stehlen, sind schwerwiegend und können lang anhaltende Auswirkungen auf das Leben des Opfers haben. Für Einzelpersonen und Unternehmen ist es wichtig, proaktive Maßnahmen zu ergreifen, um ihre Geräte und Daten vor dieser Art von Bedrohungen zu schützen, einschließlich der Verwendung von Antivirensoftware, der Vermeidung verdächtiger Websites und Downloads und der regelmäßigen Aktualisierung ihrer Sicherheitssoftware.

Wie wurde mein PC mit diesem Virus infiziert?

Es gibt mehrere Möglichkeiten, wie eine solche Malware-Bedrohung ihren Weg in Ihren Computer finden kann. Einige der gängigen Methoden sind:

- Spam-E-Mails: Verdächtige Links in Spam-E-Mails können zur Installation von Viren führen.

- Kostenlose Online-Hosting-Ressourcen: Kostenlose im Internet verfügbare Hosting-Ressourcen können ebenfalls eine Quelle für Malware-Infektionen sein.

- Versteckte Installation: Viren können heimlich zusammen mit anderen Anwendungen installiert werden, insbesondere mit Freeware- oder Shareware-Dienstprogrammen.

- P2P-Ressourcen: Wenn Sie illegale Peer-to-Peer-Ressourcen (P2P) verwenden, um raubkopierte Software herunterzuladen, steigt das Risiko einer Virusinfektion.

- Trojaner: Trojaner können zur Verbreitung von Trojan:Win32/LummaC!MTB verwendet werden, indem die Bedrohung als legitime Datei oder Programm getarnt wird.

Der Trojaner verbreitet sich oft über Spam-E-Mails, die schädliche Anhänge oder Links enthalten. Cyberkriminelle erstellen überzeugend aussehende E-Mails, die legitim erscheinen, wie z. B. eine Nachricht von einer Bank, einem Versandunternehmen oder einer Regierungsbehörde. Diese E-Mails verleiten die Empfänger dazu, den Anhang herunterzuladen und zu öffnen oder auf den Link zu klicken. Nach dem Anklicken wird die bösartige Payload heruntergeladen und auf dem Computer des Benutzers ausgeführt, wodurch dieser mit der Malware infiziert wird. In einigen Fällen kann die Nutzlast in die E-Mail selbst eingebettet sein, sodass sie ausgeführt werden kann, sobald die E-Mail geöffnet wird.

Es wurden Fälle gemeldet, in denen das Trojan:Win32/LummaC!MTB als legitimes Tool getarnt wurde und sich als Nachrichten tarnte, die den Start unerwünschter Software oder Browser-Updates forderten. Einige Online-Betrügereien verwenden eine Technik, um Sie dazu zu bringen, den Virus manuell zu installieren, indem Sie zu einem aktiven Teilnehmer des Prozesses werden. Normalerweise weisen diese gefälschten Warnungen nicht darauf hin, dass Sie Ransomware installieren. Stattdessen wird die Installation als Update für ein legitimes Programm wie Adobe Flash Player oder ein anderes verdächtiges Programm getarnt. Die wahre Natur der Installation wird unter diesen falschen Warnungen verborgen.

Die Verwendung gecrackter Apps und P2P-Ressourcen zum Herunterladen von Raubkopien kann eine erhebliche Bedrohung für die Sicherheit Ihres Geräts darstellen und zur Injektion schwerer Malware wie Trojan:Win32/LummaC!MTB führen.

Trojaner sind ein beliebter Angriffsvektor für solche Infektionen. Hacker verwenden Trojaner, um Ransomware, RATs, Cryptominer und Datendiebe zu verbreiten, indem sie die Malware als legitime Datei oder Programm tarnen. Sobald ein Opfer den Trojaner herunterlädt und ausführt, wird die Malware-Payload auf seinem System freigesetzt. Trojaner können über verschiedene Kanäle verbreitet werden, darunter bösartige Websites, Social-Media-Plattformen und Peer-to-Peer-Netzwerke. Cyberkriminelle verwenden oft Social-Engineering-Taktiken, um Benutzer dazu zu bringen, Trojaner herunterzuladen und auszuführen.

Sonderangebot

Malware/Spyware/Virus kann eine gruselige Computerinfektion sein, die immer wieder auftritt, wenn die Dateien auf Computern verborgen bleiben. Um diese Malware problemlos zu entfernen, empfehlen wir Ihnen, einen leistungsstarken Spyhunter 5-Antimalwarescanner zu verwenden, um zu prüfen, ob das Programm Ihnen dabei helfen kann, diesen Virus loszuwerden.

Sonderangebot (für Macintosh)

Wenn Sie ein Mac-Benutzer sind und Malware/Spyware/Virus davon betroffen ist, können Sie hier einen kostenlosen Antimalwarescanner für Mac herunterladen, um zu überprüfen, ob das Programm für Sie funktioniert.

Antimalwaredetails und Benutzerhandbuch

Klicken Sie hier für Windows

Klicken Sie hier für Mac

Wichtiger Hinweis: Diese Malware fordert Sie auf, die Webbrowser-Benachrichtigungen zu aktivieren. Führen Sie diese Schritte aus, bevor Sie mit dem manuellen Entfernen beginnen.

Google Chrome (PC)

- Gehen Sie zur rechten oberen Ecke des Bildschirms und klicken Sie auf drei Punkte, um die Menüschaltfläche zu öffnen

- Einstellungen auswählen”. Scrollen Sie mit der Maus nach unten und wählen Sie die Option „Erweitert“

- Gehen Sie zum Abschnitt „Datenschutz und Sicherheit“, indem Sie nach unten scrollen und dann „Inhaltseinstellungen“ und dann die Option „Benachrichtigung“ auswählen

- Suchen Sie nach verdächtigen URLs, klicken Sie auf die drei Punkte auf der rechten Seite und wählen Sie die Option „Blockieren“ oder „Entfernen“

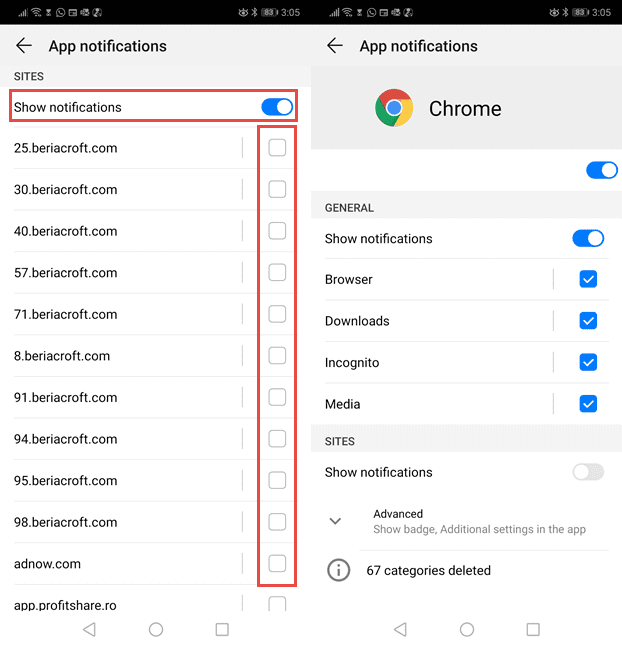

Google Chrome (Android)

- Gehen Sie zur rechten oberen Ecke des Bildschirms und klicken Sie auf drei Punkte, um die Menüschaltfläche zu öffnen. Klicken Sie dann auf „Einstellungen“.

- Scrollen Sie weiter nach unten, um auf „Site-Einstellungen“ zu klicken, und klicken Sie dann auf die Option „Benachrichtigungen“

- Wählen Sie im neu geöffneten Fenster die verdächtigen URLs nacheinander aus

- Wählen Sie im Berechtigungsbereich “Benachrichtigung” und “Aus” die Umschaltfläche

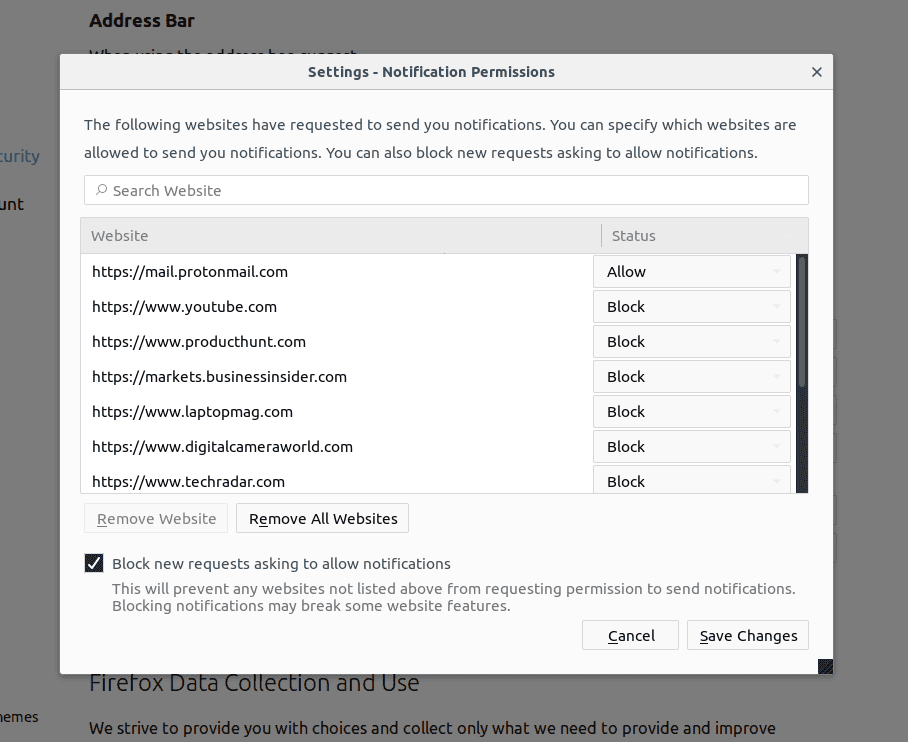

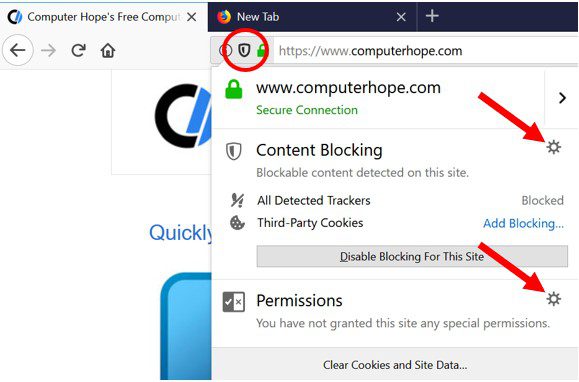

Mozilla Firefox

- In der rechten Ecke des Bildschirms sehen Sie drei Punkte, nämlich die Schaltfläche „Menü“

- Wählen Sie “Optionen” und “Datenschutz und Sicherheit” in der Symbolleiste auf der linken Seite des Bildschirms

- Scrollen Sie langsam nach unten und gehen Sie zum Abschnitt “Berechtigung”. Wählen Sie dann die Option “Einstellungen” neben “Benachrichtigungen”.

- Wählen Sie im neu geöffneten Fenster alle verdächtigen URLs aus. Klicken Sie auf das Dropdown-Menü und wählen Sie “Block”

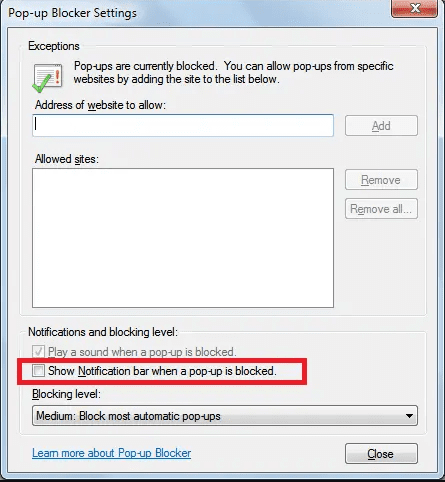

Internet Explorer

- Wählen Sie im Internet Explorer-Fenster die Schaltfläche Zahnrad in der rechten Ecke

- Wählen Sie “Internetoptionen”

- Wählen Sie die Registerkarte “Datenschutz” und dann “Einstellungen” im Bereich “Popup-Blocker”

- Wählen Sie nacheinander alle verdächtigen URLs aus und klicken Sie auf die Option „Entfernen“

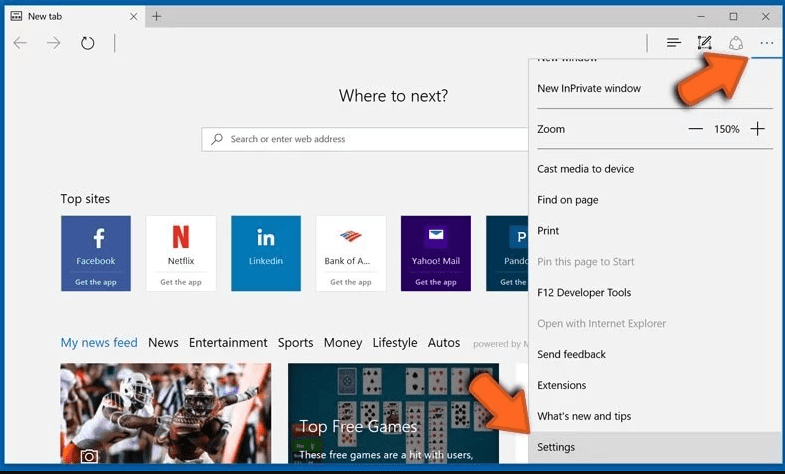

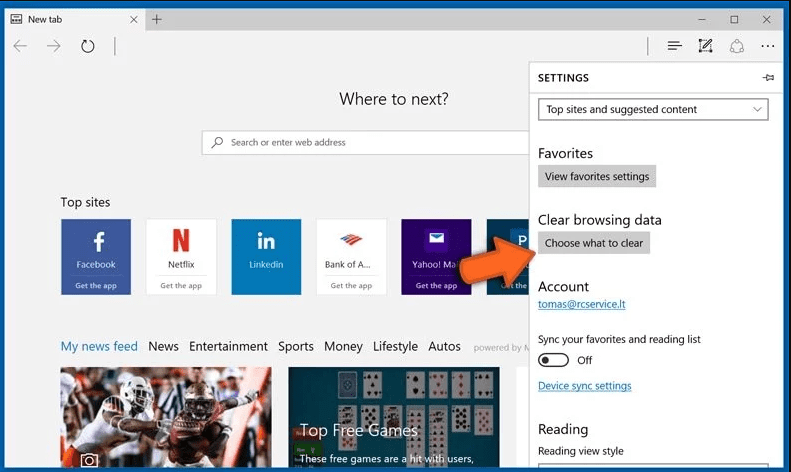

Microsoft Edge

- Öffnen Sie Microsoft Edge und klicken Sie auf die drei Punkte in der rechten Ecke des Bildschirms, um das Menü zu öffnen

- Scrollen Sie nach unten und wählen Sie “Einstellungen”

- Scrollen Sie weiter nach unten und wählen Sie “Erweiterte Einstellungen anzeigen”.

- Klicken Sie in der Option “Website-Berechtigung” auf die Option “Verwalten”

- Klicken Sie unter jeder verdächtigen URL auf Wechseln

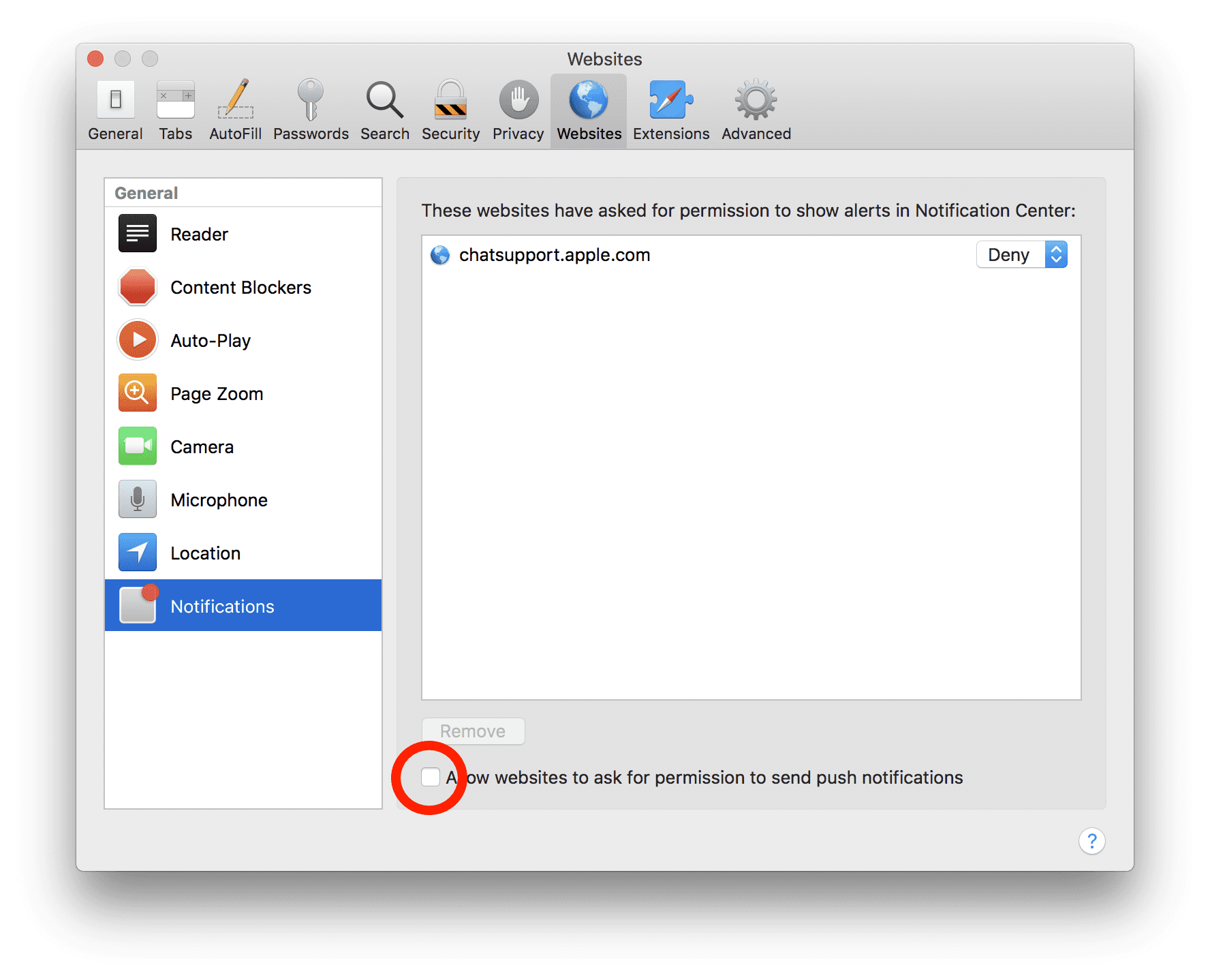

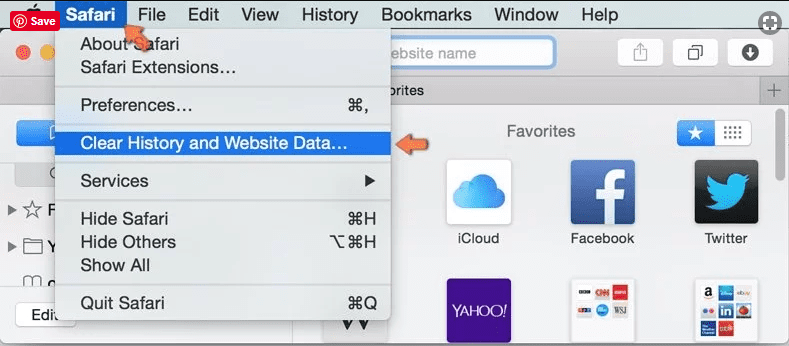

Safari (Mac):

- Klicken Sie in der oberen rechten Ecke auf “Safari” und wählen Sie dann “Einstellungen”.

- Gehen Sie zur Registerkarte „Website“ und wählen Sie im linken Bereich den Abschnitt „Benachrichtigung“

- Suchen Sie nach verdächtigen URLs und wählen Sie für jede URL die Option “Ablehnen”

Manuelle Schritte zum entfernen Trojan:Win32/LummaC!MTB:

Entfernen Sie die zugehörigen Elemente von Trojan:Win32/LummaC!MTB über die Systemsteuerung

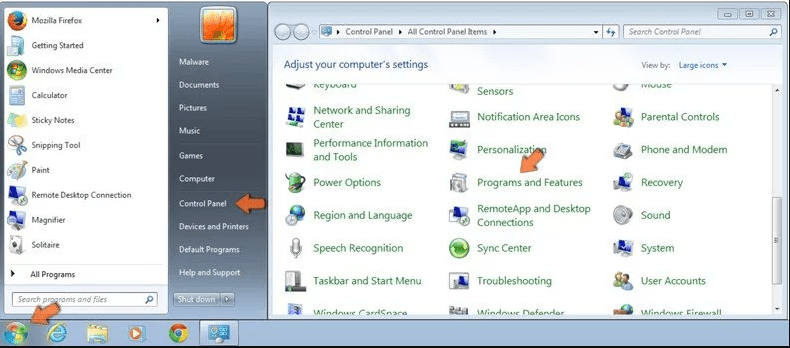

Windows 7 Benutzer

Klicken Sie auf “Start” (das Windows-Logo in der unteren linken Ecke des Desktop-Bildschirms) und wählen Sie “Systemsteuerung”. Suchen Sie die “Programme” und klicken Sie anschließend auf “Programm deinstallieren”.

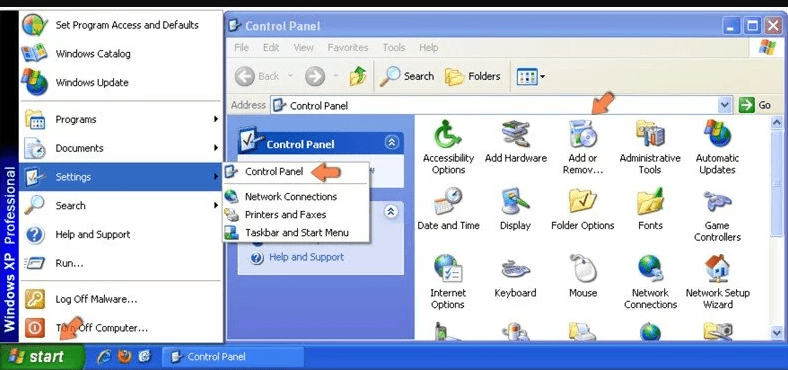

Windows XP-Benutzer

Klicken Sie auf “Start” und wählen Sie dann “Einstellungen” und klicken Sie dann auf “Systemsteuerung”. Suchen Sie und klicken Sie auf die Option “Programm hinzufügen oder entfernen”

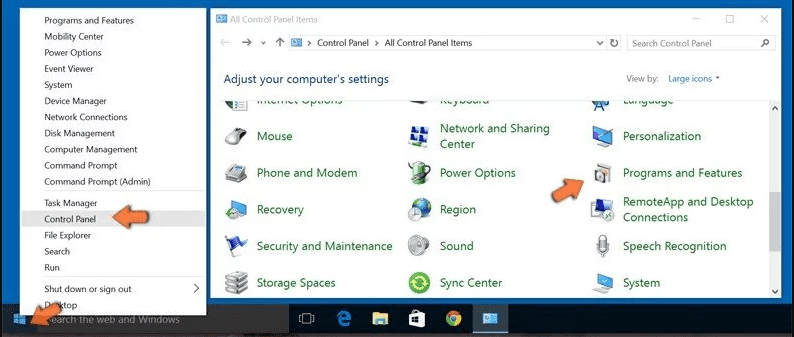

Windows 10 und 8 Benutzer:

Gehen Sie zur unteren linken Ecke des Bildschirms und klicken Sie mit der rechten Maustaste. Wählen Sie im Menü „Schnellzugriff“ die Option „Systemsteuerung“. Wählen Sie im neu geöffneten Fenster “Programm und Funktionen”

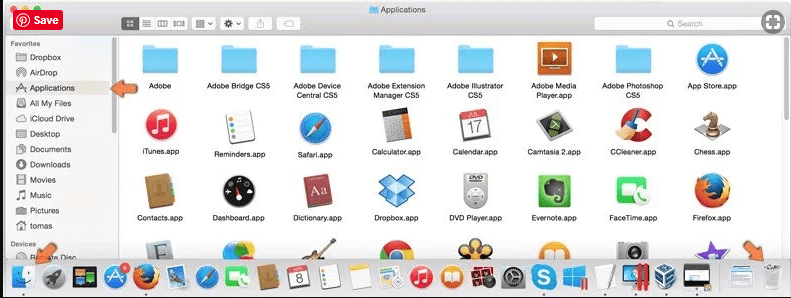

Mac OSX-Benutzer

Klicken Sie auf die Option “Finder”. Wählen Sie im neu geöffneten Bildschirm „Anwendung“. Ziehen Sie die App im Ordner “Anwendung” in den “Papierkorb”. Klicken Sie mit der rechten Maustaste auf das Papierkorbsymbol und dann auf “Papierkorb leeren”.

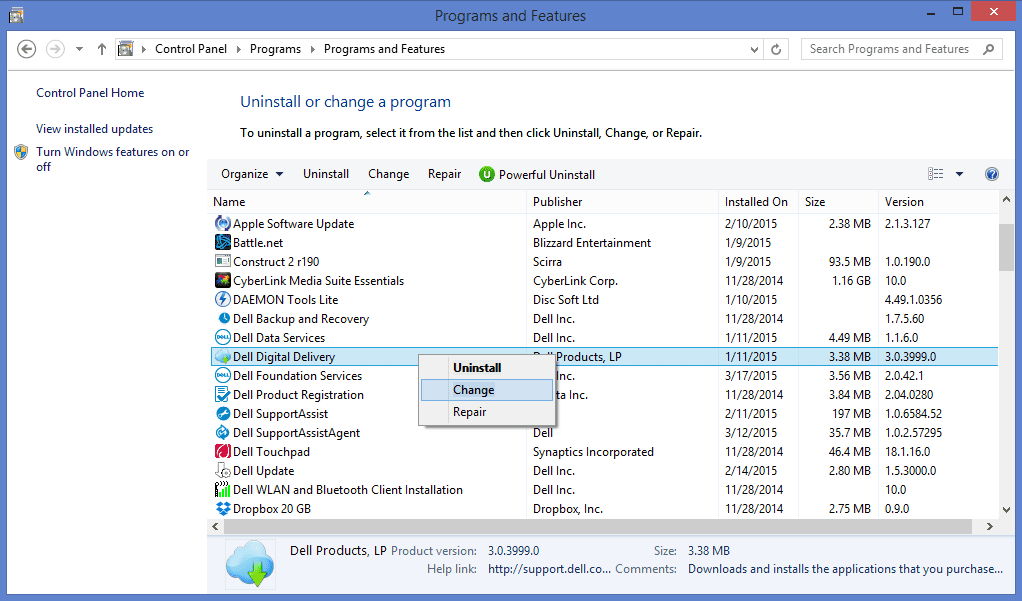

Suchen Sie im Fenster Programme deinstallieren nach den PUAs. Wählen Sie alle unerwünschten und verdächtigen Einträge aus und klicken Sie auf “Deinstallieren” oder “Entfernen”.

Nachdem Sie alle potenziell unerwünschten Programme deinstalliert haben, die Trojan:Win32/LummaC!MTB-Probleme verursachen, scannen Sie Ihren Computer mit einem Anti-Malware-Tool auf verbleibende PUPs und PUAs oder mögliche Malware-Infektionen. Verwenden Sie zum Scannen des PCs das empfohlene Anti-Malware-Tool.

Sonderangebot

Malware/Spyware/Virus kann eine gruselige Computerinfektion sein, die immer wieder auftritt, wenn die Dateien auf Computern verborgen bleiben. Um diese Malware problemlos zu entfernen, empfehlen wir Ihnen, einen leistungsstarken Spyhunter 5-Antimalwarescanner zu verwenden, um zu prüfen, ob das Programm Ihnen dabei helfen kann, diesen Virus loszuwerden.

Sonderangebot (für Macintosh)

Wenn Sie ein Mac-Benutzer sind und Malware/Spyware/Virus davon betroffen ist, können Sie hier einen kostenlosen Antimalwarescanner für Mac herunterladen, um zu überprüfen, ob das Programm für Sie funktioniert.

So entfernen Adware (Trojan:Win32/LummaC!MTB) von Internet-Browsern

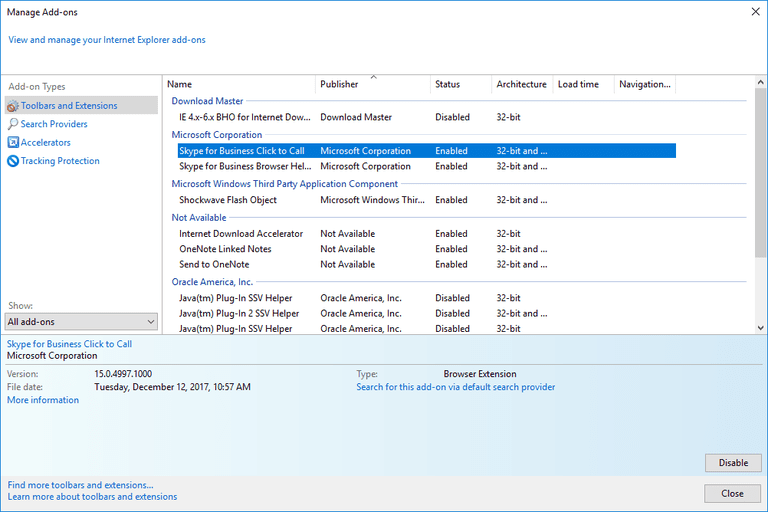

Löschen Sie böswillige Add-Ons und Erweiterungen aus dem Internet Explorer

Klicken Sie oben rechts im Internet Explorer auf das Zahnradsymbol. Wählen Sie “Add-Ons verwalten”. Suchen Sie nach kürzlich installierten Plug-Ins oder Add-Ons und klicken Sie auf „Entfernen“.

Zusätzliche Option

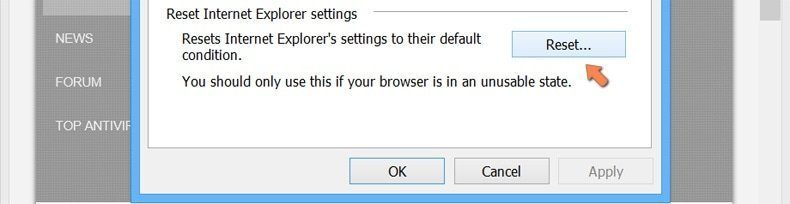

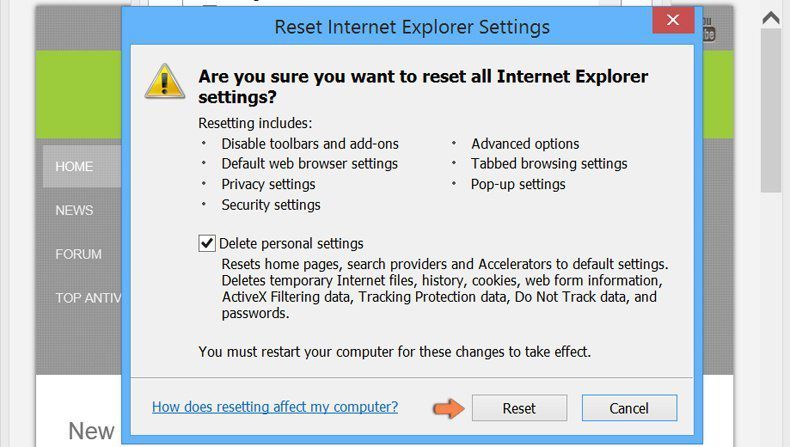

Wenn beim Entfernen Trojan:Win32/LummaC!MTB weiterhin Probleme auftreten, können Sie den Internet Explorer auf die Standardeinstellung zurücksetzen.

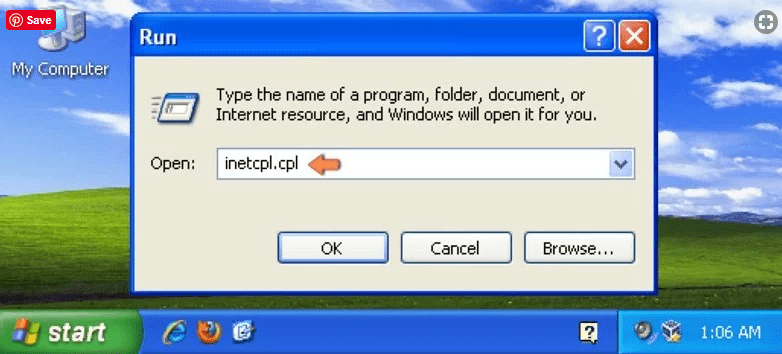

Windows XP-Benutzer: Klicken Sie auf “Start” und dann auf “Ausführen”. Geben Sie im neu geöffneten Fenster “inetcpl.cpl” ein, klicken Sie auf die Registerkarte “Erweitert” und klicken Sie dann auf “Zurücksetzen”.

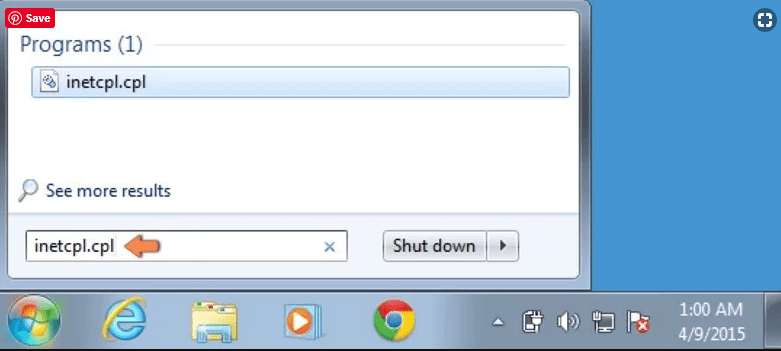

Benutzer von Windows Vista und Windows 7: Drücken Sie auf das Windows-Logo, geben Sie in das Suchfeld inetcpl.cpl ein und drücken Sie die Eingabetaste. Klicken Sie im neu geöffneten Fenster auf die Registerkarte “Erweitert” und anschließend auf die Schaltfläche “Zurücksetzen”.

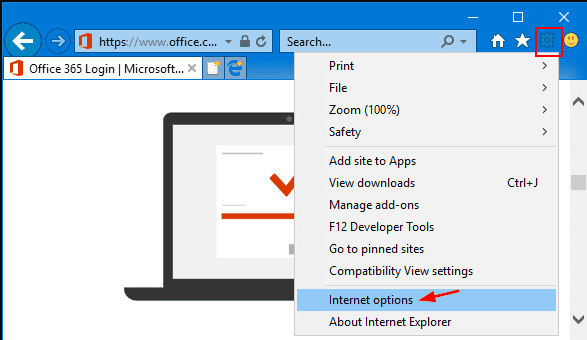

Für Windows 8-Benutzer: Öffnen Sie den IE und klicken Sie auf das Zahnradsymbol. Wählen Sie “Internetoptionen”

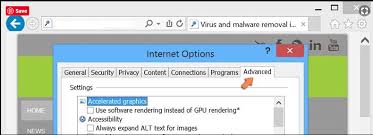

Wählen Sie im neu geöffneten Fenster die Registerkarte „Erweitert“

Drücken Sie auf die Option “Zurücksetzen”

Sie müssen erneut auf die Schaltfläche „Zurücksetzen“ klicken, um zu bestätigen, dass Sie den IE wirklich zurücksetzen möchten

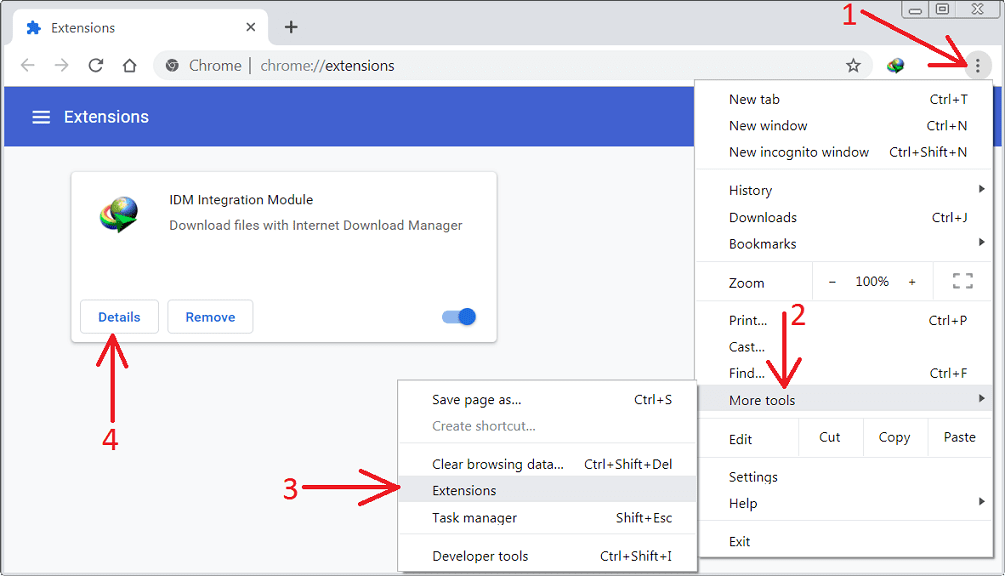

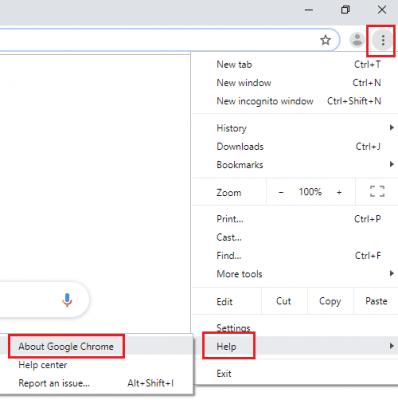

Entfernen Sie Zweifelhafte und schädliche Erweiterung von Google Chrome

Gehen Sie zum Menü von Google Chrome, indem Sie auf drei vertikale Punkte drücken und auf “Weitere Tools” und dann auf “Erweiterungen” klicken. Sie können nach allen kürzlich installierten Add-Ons suchen und alle entfernen.

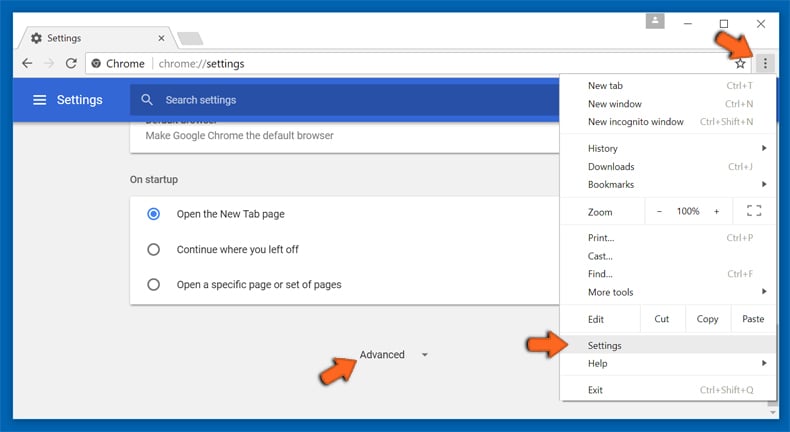

Optionale Methode

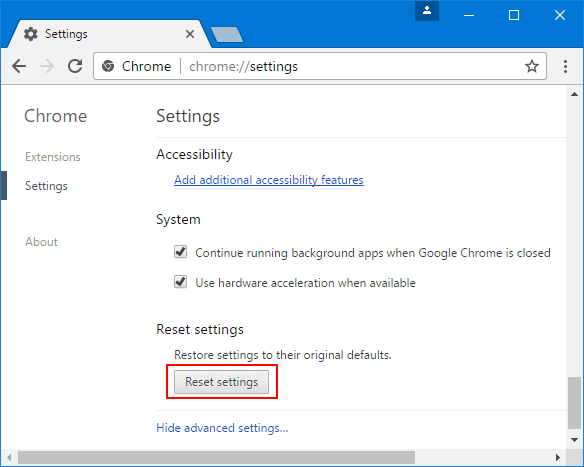

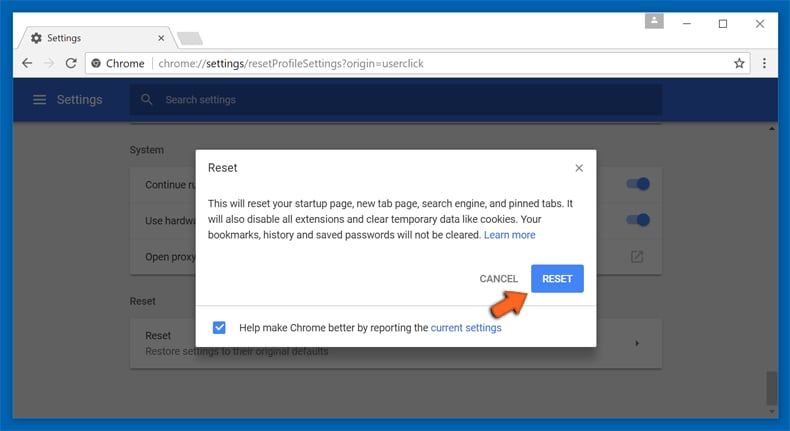

Wenn die Probleme mit Trojan:Win32/LummaC!MTB weiterhin bestehen oder Sie Probleme beim Entfernen haben, sollten Sie die Google Chrome-Browsereinstellungen zurücksetzen. Gehen Sie zu drei Punkten in der oberen rechten Ecke und wählen Sie “Einstellungen”. Scrollen Sie nach unten und klicken Sie auf “Erweitert”.

Beachten Sie unten die Option „Zurücksetzen“ und klicken Sie darauf.

Bestätigen Sie im nächsten geöffneten Fenster, dass Sie die Google Chrome-Einstellungen zurücksetzen möchten, indem Sie auf die Schaltfläche “Zurücksetzen” klicken.

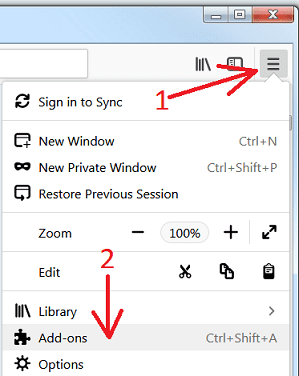

Entfernen Trojan:Win32/LummaC!MTB-Plugins (einschließlich aller anderen zweifelhaften Plugins) von Firefox Mozilla

Öffnen Sie das Firefox-Menü und wählen Sie “Add-Ons”. Klicken Sie auf “Erweiterungen”. Wählen Sie alle kürzlich installierten Browser-Plug-Ins aus.

Optionale Methode

Wenn Sie Probleme mit der Entfernung Trojan:Win32/LummaC!MTB haben, haben Sie die Möglichkeit, die Einstellungen von Mozilla Firefox zurückzusetzen.

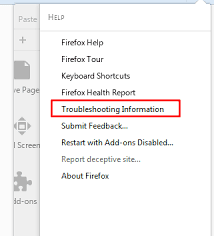

Öffnen Sie den Browser (Mozilla Firefox) und klicken Sie auf “Menü” und dann auf “Hilfe”.

Wählen Sie “Informationen zur Fehlerbehebung”

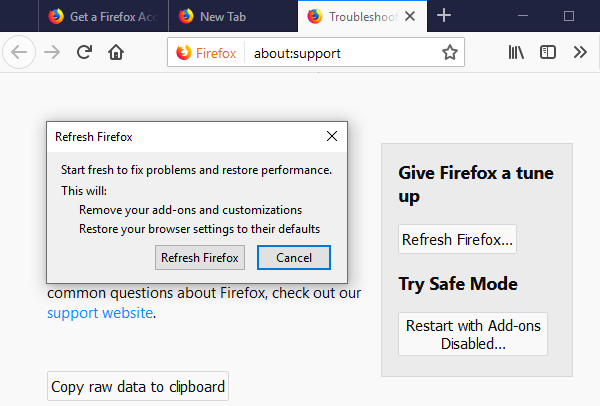

Klicken Sie im neu geöffneten Popup-Fenster auf die Schaltfläche “Firefox aktualisieren”

Der nächste Schritt besteht darin, zu bestätigen, dass Sie die Mozilla Firefox-Einstellungen wirklich auf die Standardeinstellungen zurücksetzen möchten, indem Sie auf die Schaltfläche “Firefox aktualisieren” klicken.

Entfernen Sie Malicious Extension von Safari

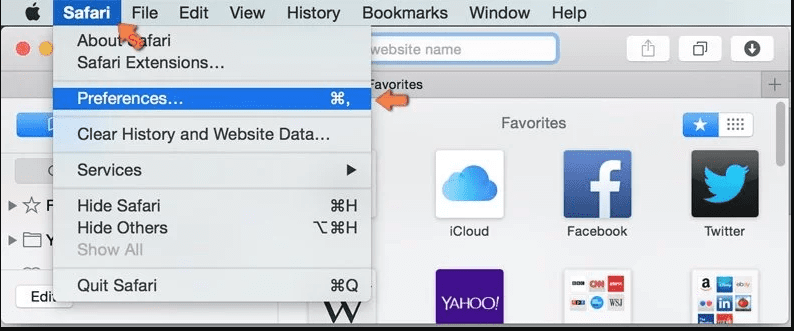

Öffnen Sie die Safari und gehen Sie zu ihrem “Menü” und wählen Sie “Einstellungen”.

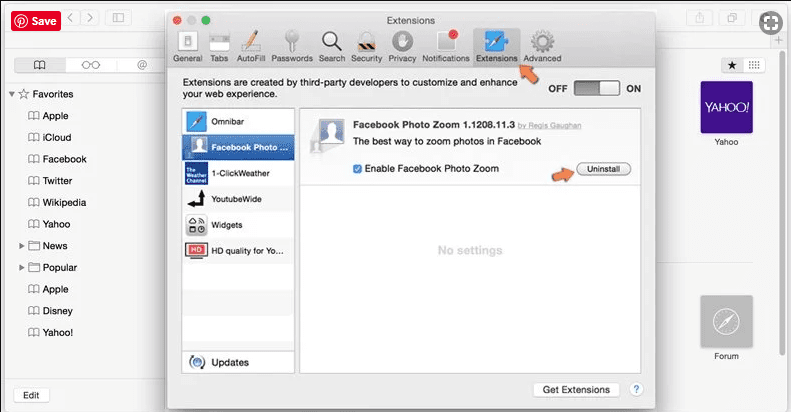

Klicken Sie auf die “Erweiterung” und wählen Sie alle kürzlich installierten “Erweiterungen” und klicken Sie dann auf “Deinstallieren”.

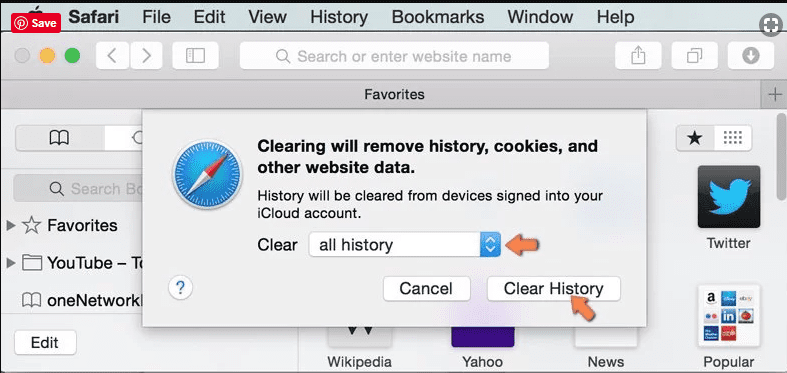

Optionale Methode

Öffnen Sie die “Safari” und gehen Sie Menü. Wählen Sie im Dropdown-Menü “Verlauf und Websitedaten löschen”.

Wählen Sie im neu geöffneten Fenster “Alle Verlauf” und klicken Sie dann auf die Option “Verlauf löschen”.

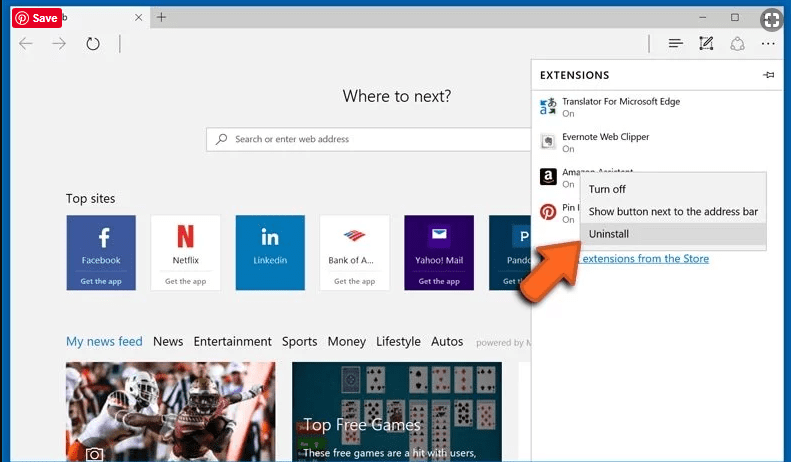

Löschen Trojan:Win32/LummaC!MTB (schädliche Add-Ons) von Microsoft Edge

Öffnen Sie Microsoft Edge und wechseln Sie zu drei horizontalen Punktsymbolen in der oberen rechten Ecke des Browsers. Wählen Sie alle kürzlich installierten Erweiterungen aus und klicken Sie mit der rechten Maustaste, um sie zu deinstallieren.

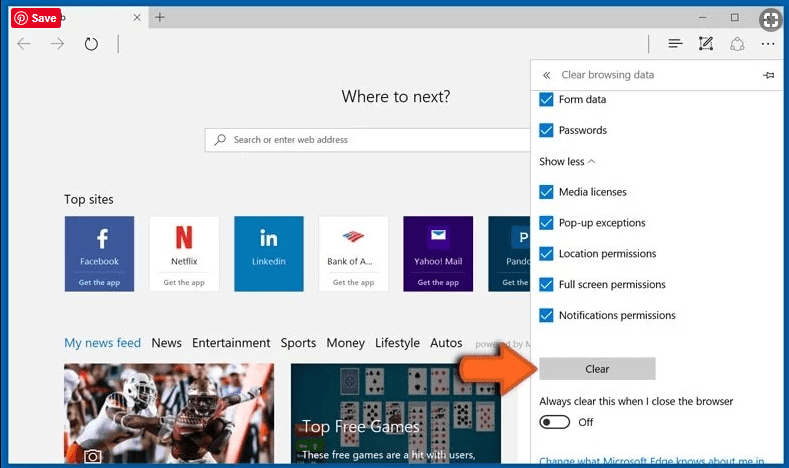

Optionale Methode

Öffnen Sie den Browser (Microsoft Edge) und wählen Sie “Einstellungen”

In den nächsten Schritten klicken Sie auf die Schaltfläche “Auswählen, was gelöscht werden soll”

Klicken Sie auf “Mehr anzeigen” und wählen Sie dann alles aus und klicken Sie dann auf “Löschen”.

Wie kann man einen Trojan:Win32/LummaC!MTB-Angriff verhindern?

Obwohl keine Sicherheitsmaßnahmen einen vollständigen Schutz vor Malware garantieren können, gibt es bestimmte Vorsichtsmaßnahmen, die Sie treffen können, um zu verhindern, dass schreckliche Cyber-Bedrohungen Ihr Gerät infizieren. Seien Sie wachsam, wenn Sie kostenlose Software installieren, und lesen Sie die zusätzlichen Angebote des Installers sorgfältig durch.

Benutzer sollten vorsichtig sein, wenn sie E-Mails von unbekannten Absendern oder Nachrichten öffnen, die verdächtig oder ungewöhnlich erscheinen. Wenn der Absender oder die Adresse unbekannt ist oder der Inhalt nichts mit Ihren Erwartungen zu tun hat, ist es am besten, die Nachricht nicht zu öffnen. Es ist sehr unwahrscheinlich, dass Sie bei einem Wettbewerb, an dem Sie nicht teilgenommen haben, einen Preis gewinnen können. Seien Sie also vorsichtig bei E-Mails, in denen behauptet wird, Sie hätten etwas gewonnen. Wenn der E-Mail-Betreff mit etwas zu tun zu haben scheint, das Sie erwarten, ist es wichtig, alle Aspekte der Nachricht gründlich zu untersuchen. Betrüger machen oft Fehler, daher kann eine sorgfältige Untersuchung des Inhalts der E-Mail Ihnen helfen, betrügerische Aktivitäten zu erkennen. Denken Sie daran, dass es immer besser ist, auf Nummer sicher zu gehen und keine E-Mails oder Briefe zu öffnen, die verdächtig erscheinen.

Es ist auch wichtig, alle Software- und Sicherheitsprogramme auf dem neuesten Stand zu halten, um Schwachstellen zu verhindern, die Malware ausnutzen kann. Die Verwendung von gecrackten oder unbekannten Programmen ist ein erhebliches Risiko für Trojaner-basierte Angriffe. Cyberkriminelle verbreiten Trojaner oft getarnt als legitime Software, wie Patches oder Lizenzprüfungen. Es ist jedoch schwierig, zwischen vertrauenswürdiger Software und bösartigen Trojanern zu unterscheiden, da einige Trojaner möglicherweise sogar die Funktionalität haben, die Benutzer suchen.

Um dieses Risiko zu mindern, ist es entscheidend, die Verwendung nicht vertrauenswürdiger Programme vollständig zu vermeiden und Software nur von seriösen Quellen herunterzuladen. Vor dem Herunterladen eines Programms sollten Benutzer es gründlich recherchieren und Bewertungen aus vertrauenswürdigen Quellen lesen. Es wird auch empfohlen, Anti-Malware-Foren zu konsultieren, um zusätzliche Informationen zu Software zu sammeln, die Verdacht erregen könnte. Letztendlich besteht die beste Verteidigung gegen Trojaner-Angriffe darin, Vorsicht walten zu lassen und das Herunterladen von Software aus nicht vertrauenswürdigen Quellen zu vermeiden.

Fazit

In den meisten Fällen gelangen die PUPs und die Adware durch unsichere Freeware-Downloads in den markierten PC. Es wird empfohlen, dass Sie nur die Entwickler-Website auswählen, während Sie kostenlose Anwendungen herunterladen. Wählen Sie einen benutzerdefinierten oder erweiterten Installationsprozess, damit Sie die zusätzlichen PUPs verfolgen können, die für die Installation zusammen mit dem Hauptprogramm aufgeführt sind.

Sonderangebot

Malware/Spyware/Virus kann eine gruselige Computerinfektion sein, die immer wieder auftritt, wenn die Dateien auf Computern verborgen bleiben. Um diese Malware problemlos zu entfernen, empfehlen wir Ihnen, einen leistungsstarken Spyhunter 5-Antimalwarescanner zu verwenden, um zu prüfen, ob das Programm Ihnen dabei helfen kann, diesen Virus loszuwerden.

Sonderangebot (für Macintosh)

Wenn Sie ein Mac-Benutzer sind und Malware/Spyware/Virus davon betroffen ist, können Sie hier einen kostenlosen Antimalwarescanner für Mac herunterladen, um zu überprüfen, ob das Programm für Sie funktioniert.