So entfernen Destroy Ransomware und stellen .destry30-Dateien wieder her

Destroy ist eine gefährliche Art von Ransomware, die Dateien auf Windows-Computern sperrt, um von den Opfern Lösegeld zu fordern. Wenn Sie dieser Malware zum Opfer fallen, kann es sich wie ein absoluter Albtraum anfühlen. Auf Ihre wichtigen Dateien kann nicht mehr zugegriffen werden, und Sie fühlen sich möglicherweise hilflos, wenn Sie unter dem Druck stehen, für ihre Freigabe zu zahlen. Diese Infektion kann erhebliches Leid verursachen, wenn Sie versuchen, mit den Folgen des Verlusts des Zugriffs auf Ihre Daten umzugehen.

Sonderangebot

Destroy Ransomware kann eine gruselige Computerinfektion sein, die immer wieder auftritt, wenn die Dateien auf Computern verborgen bleiben. Um diese Malware problemlos zu entfernen, empfehlen wir Ihnen, einen leistungsstarken Spyhunter-Antimalwarescanner zu verwenden, um zu prüfen, ob das Programm Ihnen dabei helfen kann, diesen Virus loszuwerden.

Lesen Sie unbedingt die EULA, die Kriterien für die Bedrohungsbewertung und die Datenschutzbestimmungen von Spyhunter. Der kostenlose Spyhunter-Scanner, der heruntergeladen wurde, scannt und erkennt aktuelle Bedrohungen von Computern und kann sie auch einmal entfernen. Sie müssen jedoch die nächsten 48 Stunden warten. Wenn Sie beabsichtigen, erkannte Inhalte sofort zu entfernen, müssen Sie die Lizenzversion kaufen, mit der die Software vollständig aktiviert wird.

Vollständige Anleitung zum Deinstallieren des .destry30-Dateivirus

Destroy Ransomware ist eine gefährliche Art von Kryptovirus, der von erfahrenen Cyberkriminellen erstellt wurde. Sein Zweck besteht darin, wichtige auf einem Computer gespeicherte Dateien zu verschlüsseln und die Opfer zu zwingen, für ihre Freigabe zu zahlen. Diese Ransomware ist Teil der Gruppe „MedusaLocker“ und kann verschiedene Dateitypen befallen, darunter Fotos, Dokumente, Videos, Audiodateien und Tabellenkalkulationen.

Wenn Destroy Dateien verschlüsselt, ändert es auch deren Namen, indem es die Erweiterung „.destry30“ hinzufügt. Beispielsweise wird eine Datei mit dem Namen „image.jpg“ als „image.jpg.destry30“ angezeigt. Die Zahl in der Erweiterung kann je nach spezifischer Version der Ransomware variieren.

Nach der Verschlüsselung der Dateien erstellt Destroy eine Lösegeldforderung mit dem Namen „How_to_back_files.html“. Diese Forderung informiert das Opfer darüber, dass sein Computernetzwerk infiziert wurde, wichtige Dateien gesperrt sind und persönliche oder vertrauliche Informationen extrahiert wurden. Die Angreifer verlangen eine Lösegeldzahlung im Austausch für die Wiederherstellung des Zugriffs auf die Dateien.

Die Forderung warnt die Opfer davor, die gesperrten Dateien zu ändern oder Entschlüsselungstools von Drittanbietern zu verwenden, da dies zu einem dauerhaften Datenverlust führen könnte. Vor der Zahlung des Lösegelds dürfen die Opfer die Entschlüsselung an bis zu drei verschlüsselten Dateien kostenlos testen. Wenn sie sich entscheiden, nicht zu zahlen, können die gestohlenen Daten weitergegeben oder verkauft werden.

Schneller Blick |

| Name: Destroy Ransomware |

| Kategorie: Ransomware, Kryptovirus |

|

Funktionen: Bekannt dafür, die Dateien der Benutzer zu verschlüsseln und Lösegeld von ihnen im Austausch für die Entschlüsselungswerkzeuge zu erpressen |

| Erweiterung: .destry30 (Nummer kann abweichen) |

| Lösegeldforderung: How_to_back_files.html |

| Gefahrenstufe: Hoch |

| Kontakt der Angreifer: Tor-Chat, [email protected], [email protected] |

|

Symptome: Wenn Sie feststellen, dass Ihre Computerdateien nicht mehr geöffnet werden können und ihre Erweiterungen geändert wurden (z. B. my.docx.locked), könnte dies ein Hinweis auf einen Destroy virus-Angriff sein. In solchen Fällen zeigt der Angreifer normalerweise eine Lösegeldforderung auf Ihrem Desktop an und fordert die Zahlung in Form von Bitcoins, um Ihre Dateien zu entsperren. |

|

Eindringen: Ransomware wie Destroy kann Ihr System über verschiedene Quellen wie E-Mail-Anhänge (die normalerweise Makros enthalten), schädliche Anzeigen, Torrent-Websites, Seiten, die kostenlose Video-Downloads von YouTube anbieten, oder Host-Raubkopien infizieren Software. |

Ist die Zahlung von Lösegeld angemessen?

Die Zahlung des Lösegelds an Destroy Ransomware-Angreifer wird im Allgemeinen nicht empfohlen, da es keine Garantie dafür gibt, dass sie den Entschlüsselungsschlüssel bereitstellen oder dass der Schlüssel funktioniert. Darüber hinaus finanziert die Zahlung des Lösegelds kriminelle Aktivitäten, die zu weiteren Angriffen auf andere Personen und Organisationen führen können. Die Erfüllung der Forderungen dieser Hacker kann auch zu einem Kreislauf der Viktimisierung führen, da sie möglicherweise weitere Zahlungen verlangen oder dasselbe Opfer erneut ins Visier nehmen. Anstatt sich also für diese Option zu entscheiden, entfernen Sie Destroy Ransomware vom Gerät, ohne Zeit zu verschwenden, bevor es mehr Schaden im Inneren der Maschine anrichtet.

Tricks, die von Ransomware verwendet werden, um die kostenlose Wiederherstellung verschlüsselter Dateien zu verhindern

Es gibt einige Ransomware-Varianten, die darauf ausgelegt sind, mehrere Prozesse auf einem Zielcomputer auszuführen, um verschiedene Aufgaben auszuführen. Dieser anfänglich gestartete Prozess ist winupdate.exe, der die Opfer täuschen soll, indem er eine gefälschte Windows-Update-Eingabeaufforderung anzeigt. Diese irreführende Taktik zielt darauf ab, die Opfer glauben zu machen, dass alle Systemverlangsamungen, die sie erleben, durch den Aktualisierungsprozess verursacht werden. Währenddessen initiiert die Ransomware gleichzeitig einen anderen Prozess, der normalerweise durch einen zufällig generierten vierstelligen Namen identifiziert wird, der das System nach bestimmten zu verschlüsselnden Dateien durchsucht. Nachdem die Zieldateien identifiziert wurden, verschlüsselt die Ransomware sie, um sie für das Opfer unzugänglich zu machen. Um die Wiederherstellung von Dateien zu verhindern, führt die Ransomware schließlich den folgenden CMD-Befehl aus, der Volumenschattenkopien aus dem System löscht:

vssadmin.exe Delete Shadows /All /Quiet

Viele Ransomware-Programme versuchen auch, Windows-basierte Methoden zu eliminieren, die Opfern dabei helfen könnten, ihre verschlüsselten Daten kostenlos wiederherzustellen. Die Ransomware tut dies, indem sie Volumenschattenkopien löscht, wodurch alle zuvor erstellten Systemwiederherstellungspunkte entfernt werden, sodass das Opfer keine Möglichkeit mehr hat, seinen Computer in einem früheren Zustand wiederherzustellen. Der Kryptovirus ändert auch die Windows HOSTS-Datei, indem er eine Liste von Domänennamen anhängt und diese mit der IP-Adresse des lokalen Hosts verknüpft. Dadurch wird jeder Versuch, auf eine Website von der Liste der blockierten Domänen zuzugreifen, den Benutzer stattdessen auf den lokalen Computer umleiten, was zu einer DNS_PROBE_FINISHED_NXDOMAIN-Fehlermeldung führt.

Die Angreifer verwenden diese Technik, um Opfer daran zu hindern, auf Websites zuzugreifen, z. B. solche, die Informationen oder Tools enthalten, die den Opfern helfen könnten, ihre Dateien wiederherzustellen oder die Ransomware von ihrem System zu entfernen. Darüber hinaus generiert der Virus zwei Textdateien, bowsakkdestx.txt und PersonalID.txt, die Details zum Angriff enthalten, einschließlich des öffentlichen Verschlüsselungsschlüssels und der persönlichen ID des Opfers.

Wie wurde mein PC mit Destroy Ransomware infiziert?

Es gibt mehrere Möglichkeiten, wie eine solche Malware-Bedrohung ihren Weg in Ihren Computer finden kann. Einige der gängigen Methoden sind:

- Spam-E-Mails: Verdächtige Links in Spam-E-Mails können zur Installation von Viren führen.

- Kostenlose Online-Hosting-Ressourcen: Kostenlose im Internet verfügbare Hosting-Ressourcen können ebenfalls eine Quelle für Malware-Infektionen sein.

- Versteckte Installation: Viren können zusammen mit anderen Anwendungen, insbesondere Freeware- oder Shareware-Dienstprogrammen, heimlich installiert werden.

- P2P-Ressourcen: Wenn Sie illegale Peer-to-Peer-Ressourcen (P2P) verwenden, um raubkopierte Software herunterzuladen, steigt das Risiko einer Virusinfektion.

- Trojaner: Trojaner können zur Verbreitung von Destroy Ransomware verwendet werden, indem die Bedrohung als legitime Datei oder Programm getarnt wird.

Ransomware verbreitet sich oft über Spam-E-Mails, die schädliche Anhänge oder Links enthalten. Cyberkriminelle erstellen überzeugend aussehende E-Mails, die legitim erscheinen, wie z. B. eine Nachricht von einer Bank, einem Versandunternehmen oder einer Regierungsbehörde. Diese E-Mails verleiten die Empfänger dazu, den Anhang herunterzuladen und zu öffnen oder auf den Link zu klicken. Nach dem Anklicken wird die bösartige Payload heruntergeladen und auf dem Computer des Benutzers ausgeführt, wodurch dieser mit der Ransomware infiziert wird. In einigen Fällen kann die Nutzlast in die E-Mail selbst eingebettet sein, sodass sie ausgeführt werden kann, sobald die E-Mail geöffnet wird.

Es wurden Fälle gemeldet, in denen das Destroy Ransomware als legitimes Tool getarnt wurde und sich als Nachrichten tarnte, die den Start unerwünschter Software oder Browser-Updates forderten. Einige Online-Betrügereien verwenden eine Technik, um Sie dazu zu bringen, den Virus manuell zu installieren, indem Sie zu einem aktiven Teilnehmer des Prozesses werden. Normalerweise weisen diese gefälschten Warnungen nicht darauf hin, dass Sie Ransomware installieren. Stattdessen wird die Installation als Update für ein legitimes Programm wie Adobe Flash Player oder ein anderes verdächtiges Programm getarnt. Die wahre Natur der Installation wird unter diesen falschen Warnungen verborgen.

Die Verwendung gecrackter Apps und P2P-Ressourcen zum Herunterladen von Raubkopien kann eine erhebliche Bedrohung für die Sicherheit Ihres Geräts darstellen und zur Injektion schwerer Malware wie Destroy Ransomware führen.

Trojaner sind ein beliebter Angriffsvektor für Ransomware. Hacker verwenden Trojaner, um Ransomware zu verbreiten, indem sie die Malware als legitime Datei oder Programm tarnen. Sobald ein Opfer den Trojaner herunterlädt und ausführt, wird die Ransomware-Payload auf seinem System freigesetzt, verschlüsselt Dateien und sperrt das Opfer aus seinen Daten. Trojaner können über verschiedene Kanäle verbreitet werden, darunter bösartige Websites, Social-Media-Plattformen und Peer-to-Peer-Netzwerke. Cyberkriminelle verwenden häufig Social-Engineering-Taktiken, um Benutzer dazu zu bringen, Trojaner herunterzuladen und auszuführen.

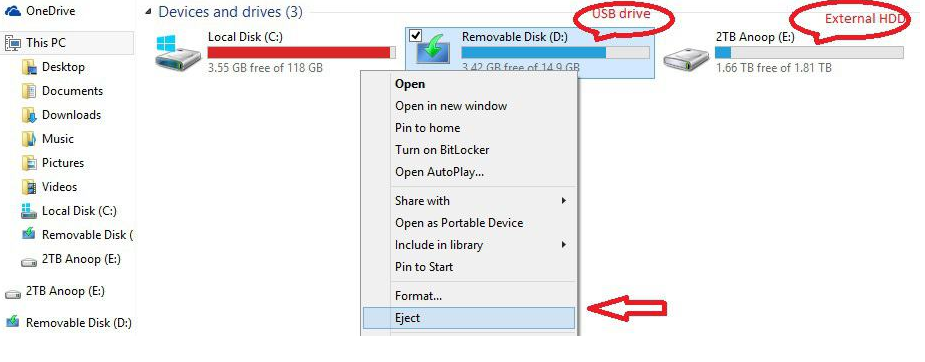

Schritt 1. Entfernen Sie verbundene Geräte und isolieren Sie den infizierten PC

Es ist sehr wichtig, dass Sie Ihren infizierten PC von anderen Computern trennen, die im selben lokalen Netzwerk verbunden sind. Viele der Ransomware sind so konzipiert, dass sie sich in Netzwerkumgebungen verbreiten. Daher müssen Sie einige Maßnahmen ergreifen, um den PC zu isolieren.

Es gibt zwei grundlegende Schritte zum Trennen des infizierten Geräts.

- Verbindung zum Internet trennen

- Trennen Sie alle externen Speichergeräte

- Von Cloud-Speicherkonten abmelden (zusätzlich)

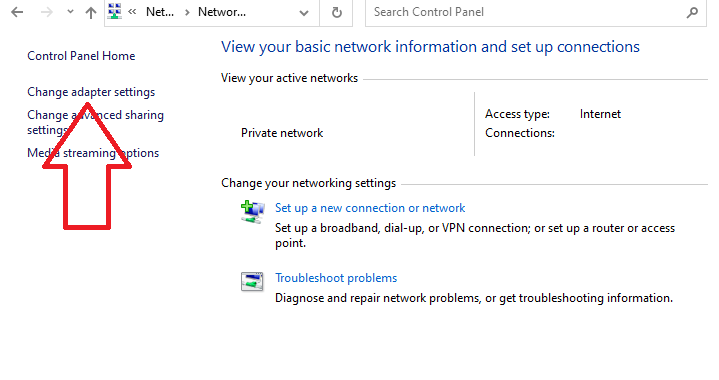

Ziehen Sie das Ethernet-Kabel ab, damit die gesamte kabelgebundene Internetverbindung getrennt wird. Falls der infizierte PC mit dem drahtlosen Internet verbunden ist, müssen Sie ihn manuell über die Systemsteuerung trennen.

Gehen Sie zu Systemsteuerung> Suchen Sie nach „Netzwerk- und Freigabecenter“.

Klicken Sie auf „Adaptereinstellungen ändern“

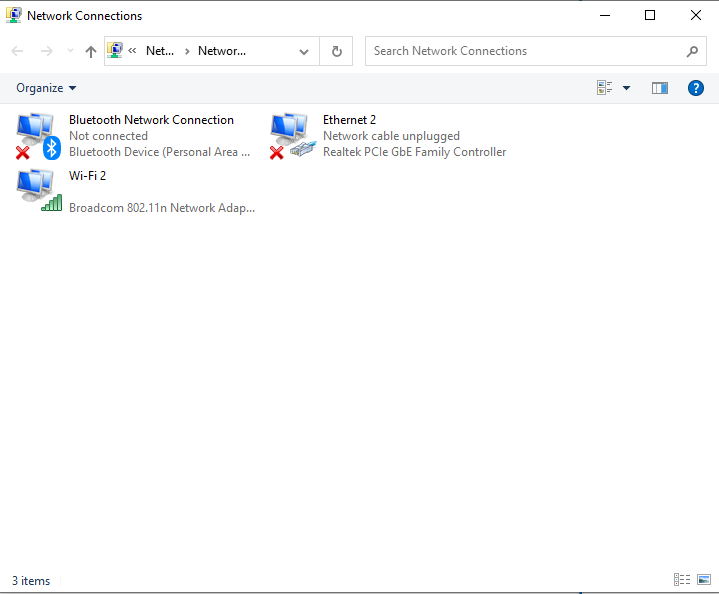

Wählen Sie den Internetverbindungspunkt aus, klicken Sie mit der rechten Maustaste darauf und wählen Sie „Deaktivieren“. Der PC ist nicht mehr mit dem Internet verbunden.

Sobald der PC vom Internet getrennt ist, besteht der nächste Schritt darin, das angeschlossene Speichergerät zu trennen, um den Computer vollständig zu isolieren. Alle Arten von Speichergeräten wie tragbare Festplatten, USB-Sticks, Flash-Laufwerke usw. müssen entfernt werden, damit Destroy Ransomware die darin gespeicherten Dateien nicht verschlüsselt.

Gehen Sie zu „Arbeitsplatz“, klicken Sie mit der rechten Maustaste auf das angeschlossene Speichergerät und wählen Sie „Auswerfen“.

Es besteht eine hohe Wahrscheinlichkeit, dass Ransomware die Software übernimmt, die im „Cloud-Speicher“ gespeicherte Daten verarbeitet. Daher wird dringend empfohlen, dass Sie sich von Ihrem Cloud-Speicher abmelden, sei es über einen Browser oder eine Cloud-Verwaltungssoftware.

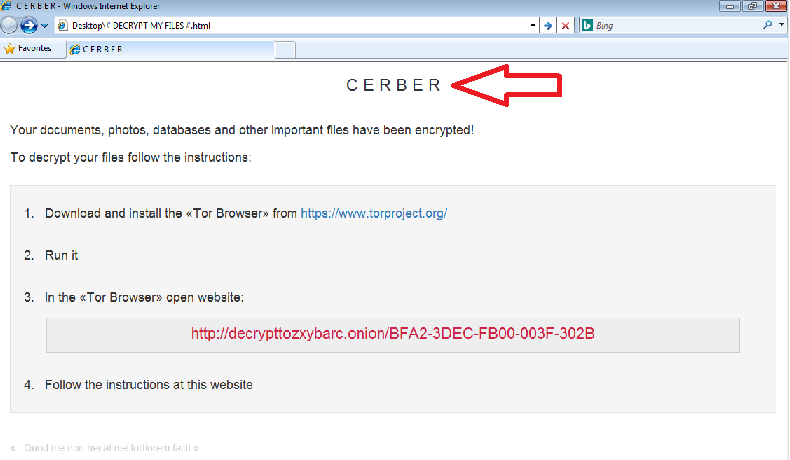

Schritt 2. Identifizieren Sie die Ransomware, die Ihre Dateien angegriffen hat

Es ist wichtig, den Namen und Typ der Ransomware zu identifizieren, die Ihre Workstation angegriffen hat, damit Sie das richtige Entschlüsselungstool zum Wiederherstellen der gesperrten Dateien verwenden können. Dies ist wichtig, da die von Sicherheitsexperten veröffentlichten Entschlüsselungstools für Ransowmare exklusiv für bestimmte Ransomware und ihre Familie sind. Wenn Sie ein falsches Entschlüsselungstool verwenden, das nicht zum Entfernen von Destroy Ransomware entwickelt wurde, kann dies die gesperrten Dateien dauerhaft beschädigen.

Es gibt möglicherweise drei Möglichkeiten, die Ranosmware zu identifizieren, die Ihren PC infiziert hat. Gehen Sie zuerst die Rnasowmare-Notiz durch und sehen Sie, ob der Name erwähnt wird oder nicht. Beispielsweise wird in der Cerber-Ransomware-Notiz der Name der Ransomware deutlich erwähnt.

Bei vielen Gelegenheiten wird der Name der Ransomware in der Notiz nicht erwähnt. Sie enthalten eine allgemeine Nachricht. Untersuchungen zeigen, dass verschiedene Rasnowmare dieselbe Lösegeldforderung haben können, aber sie gehören zu einer völlig anderen Familie oder Gruppe.

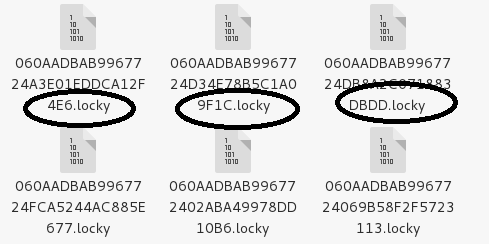

Wenn also die Ransomware-Notiz generisch ist und ihr Name und Typ nicht erwähnt werden, müssen Sie die Dateierweiterung überprüfen, die sie der gesperrten Datei hinzufügt. Wenn eine Ransomware eine Datei sperrt, hängt sie zusätzlich ihren eigenen Erweiterungsnamen an. Beispielsweise fügt die Locky-Ransomware allen Dateien, die sie verschlüsselt, den Erweiterungsnamen .locky hinzu.

Viele der Ransomware verwenden auch generische Erweiterungsnamen wie .encrypted, .locked, .crypted usw. In diesem Fall verrät der generische Erweiterungsname nichts über den Namen und Typ der Ransomware.

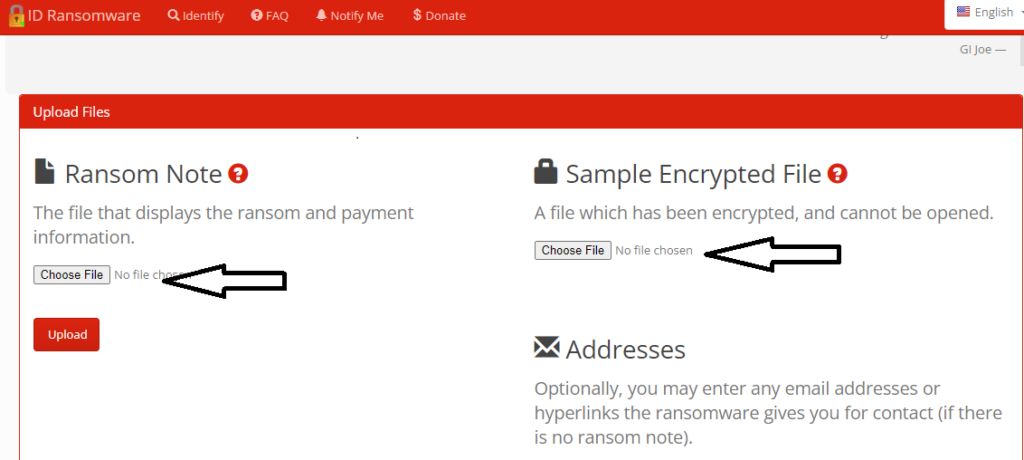

Wenn Sie also die Ransomware nicht anhand ihrer Notiz und Erweiterung identifizieren können, besuchen Sie am besten die ID Ransomware-Website und laden Sie die erhaltene Lösegeldforderung oder eine Ihrer verschlüsselten Dateien oder möglicherweise beides hoch.

Derzeit enthält die ID Ransowmare-Datenbank Details zu rund 1100 verschiedenen Ransomwares. Falls die Ransomware, die Ihre Dateien infiziert hat, nicht von der ID-Ransomware-Website unterstützt wird, können Sie das Internet verwenden, um mehr über die Ransomware zu suchen, indem Sie Schlüsselwörter wie Dateierweiterung, Krypto-Wallet-Adresse oder Kontakt-E-Mail-ID verwenden.

Schritt 3. Suchen Sie nach dem Destroy Ransomware-Entschlüsselungstool, um gesperrte Dateien wiederherzustellen

Der Entwickler hinter Ransomware verwendet einen hochentwickelten Verschlüsselungsschlüssel, um die Dateien auf dem infizierten PC zu sperren. Wenn es ihm daher gelingt, die Datei richtig zu verschlüsseln, kann sie ohne den richtigen Entschlüsselungsschlüssel nicht entschlüsselt werden. Der Entsperrschlüssel wird auf einem entfernten Server gespeichert. Beliebte Ransowmare-Familien wie Dharma, Cerber, Phobos usw. sind dafür bekannt, einwandfreie Ransomware zu erstellen, und sie aktualisieren ihre Version von Zeit zu Zeit.

Es gibt jedoch so viele Ransomware-Typen, die schlecht entwickelt sind und Mängel in Bezug auf die Verwendung eines eindeutigen Entschlüsselungsschlüssels für jedes Opfer aufweisen, deren Entschlüsselungsschlüssel auf dem infizierten PC statt auf dem Remote-Server gespeichert werden und so weiter. Der Entschlüsselungsschlüssel für solch schlecht gestaltete Ransomware ist also im Internet verfügbar. Sie müssen nur einige Sicherheitsforen und Online-Communities überprüfen, um identische Entschlüsselungsschlüssel für schlecht gestaltete Ransowmare zu erhalten.

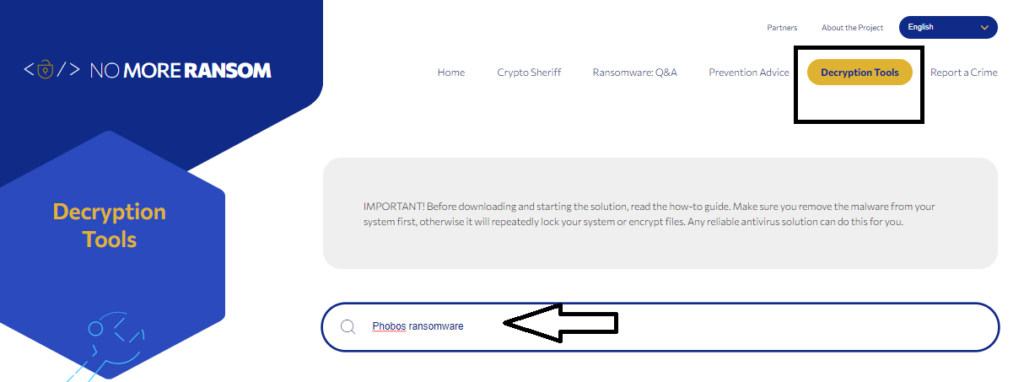

Um auf der sicheren Seite zu sein, wird empfohlen, Plattformen wie z https://www.nomoreransom.org/en/index.html, die erprobte und getestete Entschlüsselungsschlüssel für einige der beliebten Ransomware haben. Die Homepage enthält eine Kategorie „Entschlüsselungstools“ mit einer Suchleistenoption, in der Sie nach Entschlüsselungsschlüsseln für eine bestimmte Ransomware suchen können.

So entfernen Destroy Ransomware und stellen gesperrte Dateien mit dem Datenwiederherstellungstool wieder her

1: Starten Sie den PC „Abgesicherter Modus mit Netzwerk“

Für Benutzer von Windows XP und Windows 7: Starten Sie den PC im „abgesicherten Modus“. Klicken Sie auf die Option „Start“ und drücken Sie während des Startvorgangs kontinuierlich auf F8, bis das Menü „Windows Advanced Option“ auf dem Bildschirm erscheint. Wählen Sie „Abgesicherter Modus mit Netzwerk“ aus der Liste.

Jetzt erscheint ein Windows-Startbildschirm auf dem Desktop und die Arbeitsstation arbeitet jetzt im „Abgesicherten Modus mit Netzwerk“.

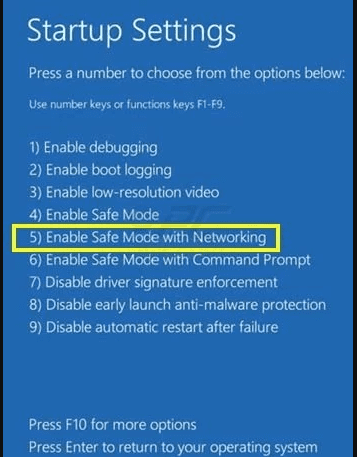

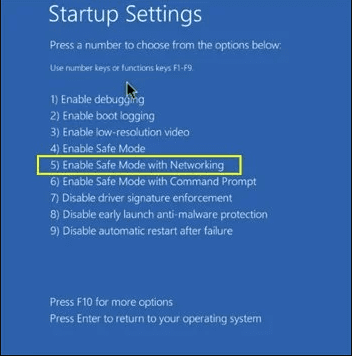

Für Benutzer von Windows 8: Gehen Sie zum „Startbildschirm“. Wählen Sie in den Suchergebnissen Einstellungen aus und geben Sie „Erweitert“ ein. Wählen Sie in der Option „Allgemeine PC-Einstellungen“ die Option „Erweiterter Start“. Klicken Sie erneut auf die Option „Jetzt neu starten“. Die Workstation startet mit dem „Erweiterten Startoptionsmenü“. Klicken Sie auf „Fehlerbehebung“ und dann auf die Schaltfläche „Erweiterte Optionen“. Drücken Sie im Bildschirm „Erweiterte Optionen“ auf „Starteinstellungen“. Klicken Sie erneut auf die Schaltfläche „Neu starten“. Die Workstation wird nun im Bildschirm „Startup Setting“ neu gestartet. Als nächstes drücken Sie F5, um im Netzwerk im abgesicherten Modus zu booten.

Für Windows 10-Benutzer: Drücken Sie auf das Windows-Logo und auf das „Power“-Symbol. Wählen Sie im neu geöffneten Menü „Neu starten“, während Sie die „Umschalt“-Taste auf der Tastatur gedrückt halten. Klicken Sie im neu geöffneten Fenster „Choose an option“ auf „Troubleshoot“ und dann auf „Advanced Options“. Wählen Sie „Startup Settings“ und drücken Sie auf „Restart“. Klicken Sie im nächsten Fenster auf die Schaltfläche „F5“ auf der Tastatur.

Sobald der PC im abgesicherten Modus mit Netzwerk gestartet wird, können Sie ein Anti-Malware-Tool wie „SpyHunter“ verwenden. Das automatische Entfernungstool verfügt über einen fortschrittlichen Scanalgorithmus und eine Programmierlogik, sodass es keine Spuren von Ransomware hinterlässt.

Klicken Sie hier für Details und das Benutzerhandbuch von SpyHunter

Öffnen Sie den Browser und laden Sie ein legitimes Anti-Malware-Tool herunter. Führen Sie einen vollständigen Systemscan durch. Entfernen Sie alle bösartig erkannten Einträge, einschließlich derjenigen, die zu Ransomware gehören.

Sonderangebot

Destroy Ransomware kann eine gruselige Computerinfektion sein, die immer wieder auftritt, wenn die Dateien auf Computern verborgen bleiben. Um diese Malware problemlos zu entfernen, empfehlen wir Ihnen, einen leistungsstarken Spyhunter-Antimalwarescanner zu verwenden, um zu prüfen, ob das Programm Ihnen dabei helfen kann, diesen Virus loszuwerden.

Lesen Sie unbedingt die EULA, die Kriterien für die Bedrohungsbewertung und die Datenschutzbestimmungen von SpyHunter. Der kostenlose Spyhunter-Scanner, der heruntergeladen wurde, scannt und erkennt aktuelle Bedrohungen von Computern und kann sie auch einmal entfernen. Sie müssen jedoch die nächsten 48 Stunden warten. Wenn Sie beabsichtigen, erkannte Inhalte sofort zu entfernen, müssen Sie die Lizenzversion kaufen, mit der die Software vollständig aktiviert wird.

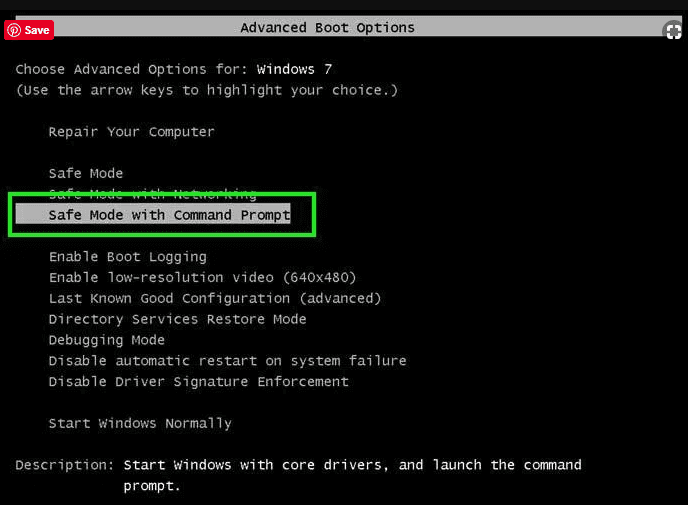

2: Löschen Sie die Destroy Ransomware-Infektion mit „Systemwiederherstellung“

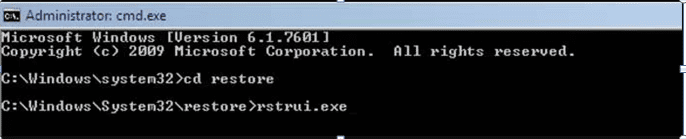

Falls Sie den PC nicht im „Abgesicherten Modus mit Netzwerk“ starten können, versuchen Sie es mit der „Systemwiederherstellung“. Drücken Sie während des „Startvorgangs“ kontinuierlich auf die Taste F8, bis das Menü „Erweiterte Optionen“ angezeigt wird. Wählen Sie aus der Liste „Abgesicherter Modus mit Eingabeaufforderung“ und drücken Sie dann „Enter“

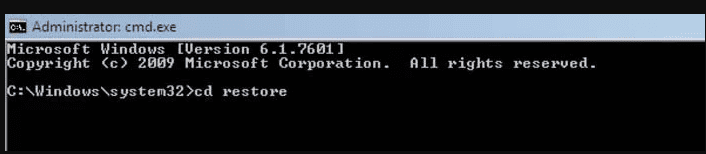

Geben Sie in der neu geöffneten Eingabeaufforderung „cd restore“ ein und drücken Sie dann „Enter“.

Geben Sie ein: rstrui.exe und drücken Sie „ENTER“

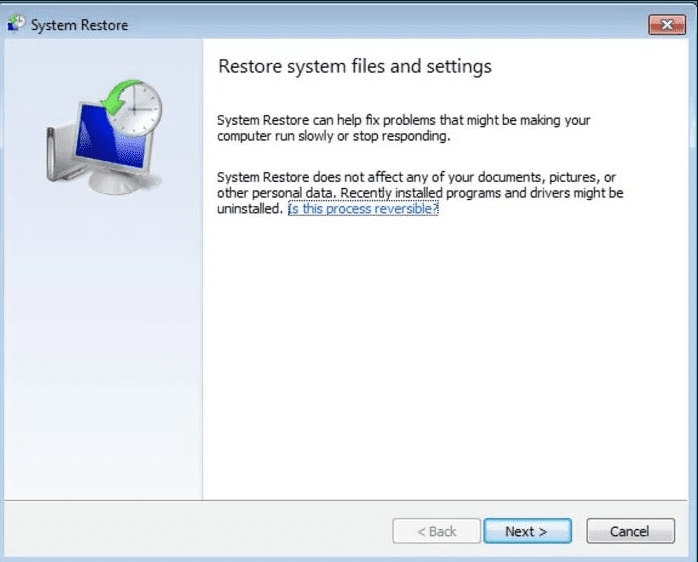

Klicken Sie im neuen Fenster auf „Weiter“.

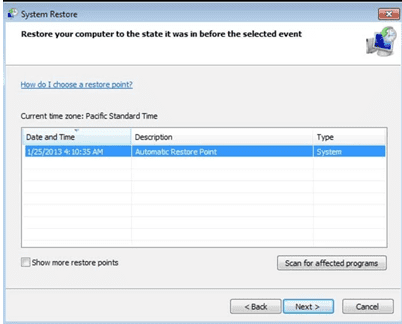

Wählen Sie einen der „Wiederherstellungspunkte“ und klicken Sie auf „Weiter“. (Dieser Schritt stellt die frühere Zeit und das frühere Datum der Workstation vor der Destroy Ransomware-Infiltration im PC wieder her.

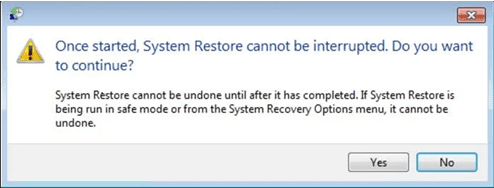

Drücken Sie in den neu geöffneten Fenstern auf „Ja“.

Sobald Ihr PC auf das vorherige Datum und die vorherige Uhrzeit zurückgesetzt wurde, laden Sie das empfohlene Anti-Malware-Tool herunter und führen Sie einen gründlichen Scan durch, um Destroy Ransomware-Dateien zu entfernen, wenn sie auf der Arbeitsstation verbleiben.

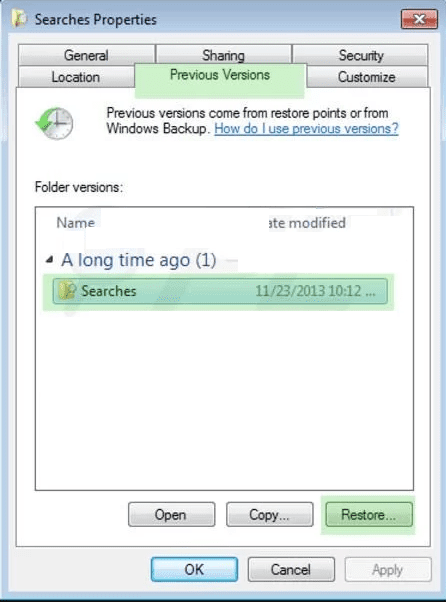

Um jede (separate) Datei dieser Ransomware wiederherzustellen, verwenden Sie die Funktion „Windows-Vorgängerversion“. Diese Methode ist wirksam, wenn die „Systemwiederherstellungsfunktion“ in der Workstation aktiviert ist.

Wichtiger Hinweis: Einige Varianten von Destroy Ransomware löschen auch die „Schattenvolumenkopien“, daher funktioniert diese Funktion möglicherweise nicht immer und gilt nur für bestimmte Computer.

So stellen Sie einzelne verschlüsselte Dateien wieder her:

Um eine einzelne Datei wiederherzustellen, klicken Sie mit der rechten Maustaste darauf und gehen Sie zu „Eigenschaften“. Wählen Sie die Registerkarte „Vorherige Version“. Wählen Sie einen „Wiederherstellungspunkt“ und klicken Sie auf die Option „Wiederherstellen“.

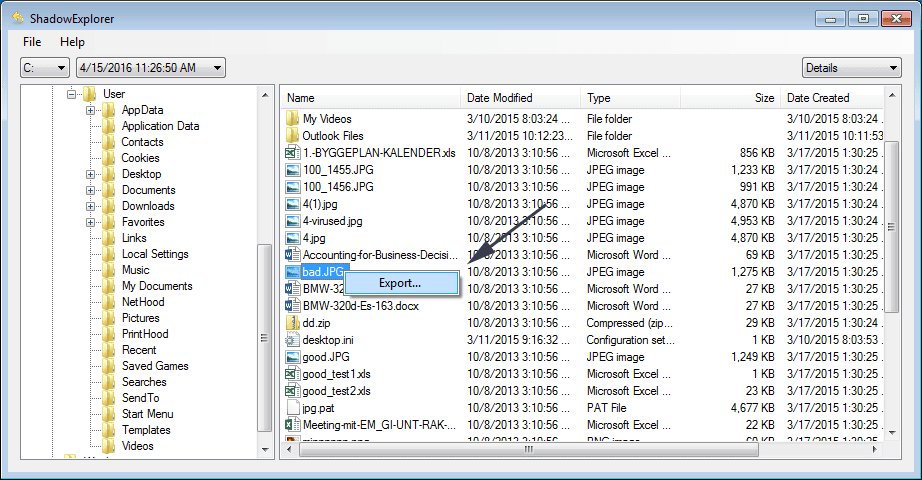

Um auf die von Destroy Ransomware verschlüsselten Dateien zuzugreifen, können Sie es auch mit „Shadow Explorer“ versuchen. Um weitere Informationen zu dieser Anwendung zu erhalten, klicken Sie hier.

Wichtig: Data Encryption Ransomware ist sehr gefährlich und es ist immer besser, dass Sie Vorsicht walten lassenAngriff auf Ihren Arbeitsplatz. Es wird empfohlen, ein leistungsstarkes Anti-Malware-Tool zu verwenden, um Schutz in Echtzeit zu erhalten. Mit dieser Hilfe von „SpyHunter“ werden „Gruppenrichtlinienobjekte“ in die Registrierungen implantiert, um schädliche Infektionen wie Destroy Ransomware zu blockieren.

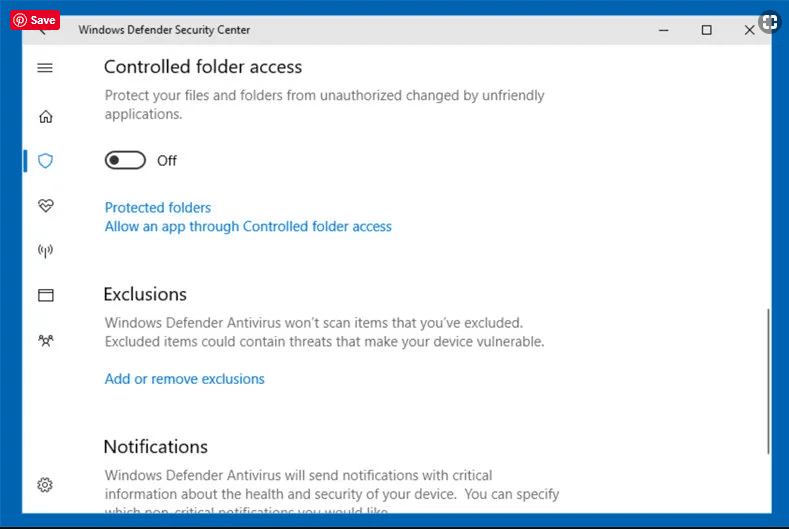

Außerdem erhalten Sie in Windows 10 eine sehr einzigartige Funktion namens „Fall Creators Update“, die die Funktion „Controlled Folder Access“ bietet, um jede Art von Verschlüsselung der Dateien zu blockieren. Mithilfe dieser Funktion sind alle Dateien, die in den Ordnern „Dokumente“, „Bilder“, „Musik“, „Videos“, „Favoriten“ und „Desktop“ gespeichert sind, standardmäßig sicher.

Es ist sehr wichtig, dass Sie dieses „Windows 10 Fall Creators Update“ auf Ihrem PC installieren, um Ihre wichtigen Dateien und Daten vor Ransomware-Verschlüsselung zu schützen. Weitere Informationen darüber, wie Sie dieses Update erhalten und einen zusätzlichen Schutz vor Rnasomware-Angriffen hinzufügen, wurden hier besprochen.

Wie kann man die von Destroy Ransomware verschlüsselten Dateien wiederherstellen?

Bis jetzt hätten Sie verstanden, was mit Ihren verschlüsselten persönlichen Dateien passiert ist und wie Sie die mit Destroy Ransomware verbundenen Skripte und Payloads entfernen können, um Ihre persönlichen Dateien zu schützen, die bis jetzt nicht beschädigt oder verschlüsselt wurden. Um die gesperrten Dateien wiederherzustellen, wurden die Tiefeninformationen in Bezug auf „Systemwiederherstellung“ und „Schattenvolumenkopien“ bereits zuvor besprochen. Falls Sie jedoch immer noch nicht auf die verschlüsselten Dateien zugreifen können, können Sie versuchen, ein Datenwiederherstellungstool zu verwenden.

Verwendung des Datenwiederherstellungstools

Dieser Schritt ist für alle Opfer gedacht, die bereits alle oben genannten Prozesse ausprobiert, aber keine Lösung gefunden haben. Außerdem ist es wichtig, dass Sie auf den PC zugreifen und beliebige Software installieren können. Das Datenwiederherstellungstool arbeitet auf der Grundlage des System-Scan- und Wiederherstellungsalgorithmus. Es durchsucht die Systempartitionen, um die Originaldateien zu finden, die durch die Malware gelöscht, beschädigt oder beschädigt wurden. Denken Sie daran, dass Sie das Windows-Betriebssystem nicht neu installieren dürfen, da sonst die „vorherigen“ Kopien dauerhaft gelöscht werden. Sie müssen zuerst die Arbeitsstation reinigen und die Destroy Ransomware-Infektion entfernen. Lassen Sie die gesperrten Dateien unverändert und befolgen Sie die unten aufgeführten Schritte.

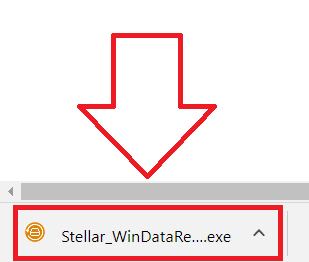

Schritt 1: Laden Sie die Software in der Workstation herunter, indem Sie unten auf die Schaltfläche „Download“ klicken.

Schritt 2: Führen Sie das Installationsprogramm aus, indem Sie auf heruntergeladene Dateien klicken.

Schritt 3: Auf dem Bildschirm wird eine Seite mit der Lizenzvereinbarung angezeigt. Klicken Sie auf „Akzeptieren“, um den Nutzungsbedingungen zuzustimmen. Befolgen Sie die Anweisungen auf dem Bildschirm wie erwähnt und klicken Sie auf die Schaltfläche „Fertig stellen“.

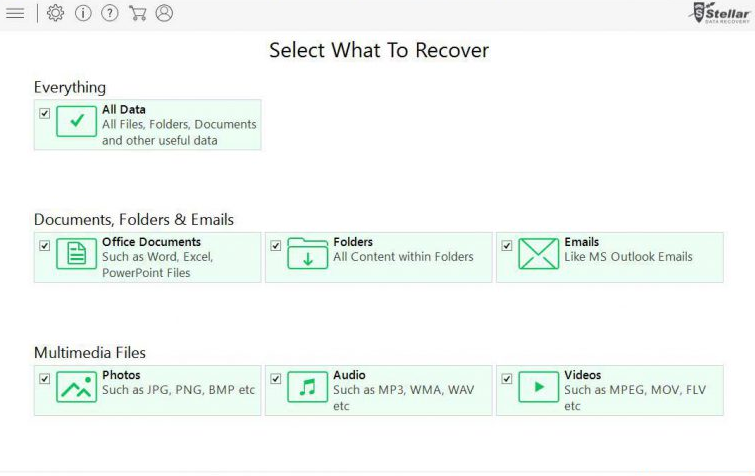

Schritt 4: Sobald die Installation abgeschlossen ist, wird das Programm automatisch ausgeführt. Wählen Sie in der neu geöffneten Oberfläche die Dateitypen aus, die Sie wiederherstellen möchten, und klicken Sie auf „Weiter“.

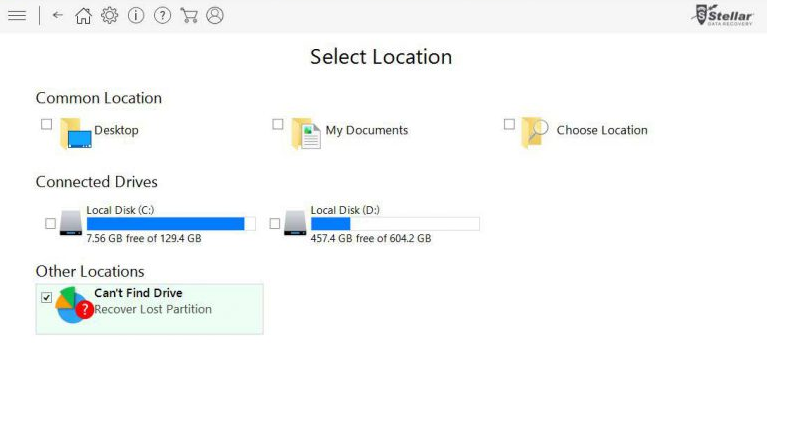

Schritt 5: Sie können die „Laufwerke“ auswählen, auf denen die Software ausgeführt werden soll, und den Wiederherstellungsprozess ausführen. Als nächstes klicken Sie auf die Schaltfläche „Scannen“.

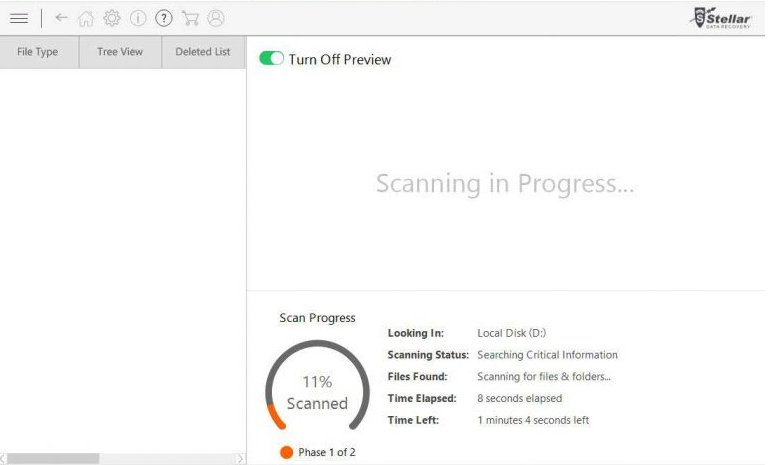

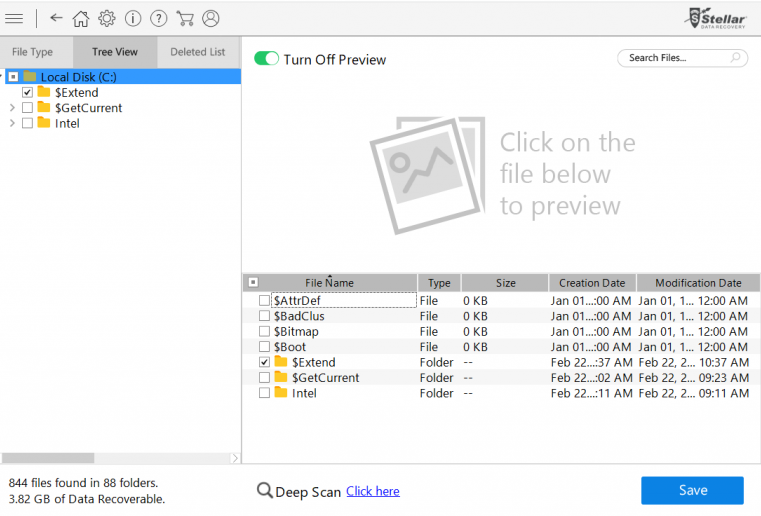

Schritt 6: Basierend auf dem Laufwerk, das Sie zum Scannen auswählen, beginnt der Wiederherstellungsprozess. Der gesamte Vorgang kann abhängig vom Volumen des ausgewählten Laufwerks und der Anzahl der Dateien einige Zeit in Anspruch nehmen. Sobald der Vorgang abgeschlossen ist, erscheint ein Daten-Explorer auf dem Bildschirm mit einer Vorschau der Daten, die wiederhergestellt werden sollen. Wählen Sie die Dateien aus, die Sie wiederherstellen möchten.

Schritt7. Als nächstes suchen Sie den Ort, an dem Sie die wiederhergestellten Dateien speichern möchten.

Sonderangebot

Destroy Ransomware kann eine gruselige Computerinfektion sein, die immer wieder auftritt, wenn die Dateien auf Computern verborgen bleiben. Um diese Malware problemlos zu entfernen, empfehlen wir Ihnen, einen leistungsstarken Spyhunter-Antimalwarescanner zu verwenden, um zu prüfen, ob das Programm Ihnen dabei helfen kann, diesen Virus loszuwerden.

Lesen Sie unbedingt die EULA, die Kriterien für die Bedrohungsbewertung und die Datenschutzbestimmungen von SpyHunter. Der kostenlose Spyhunter-Scanner, der heruntergeladen wurde, scannt und erkennt aktuelle Bedrohungen von Computern und kann sie auch einmal entfernen. Sie müssen jedoch die nächsten 48 Stunden warten. Wenn Sie beabsichtigen, erkannte Inhalte sofort zu entfernen, müssen Sie die Lizenzversion kaufen, mit der die Software vollständig aktiviert wird.

Wie kann man einen Destroy Ransomware-Angriff vermeiden?

Obwohl keine Sicherheitsmaßnahmen einen vollständigen Schutz vor Malware garantieren können, gibt es bestimmte Vorsichtsmaßnahmen, die Sie treffen können, um zu verhindern, dass die Ransomware Ihr Gerät infiziert. Seien Sie wachsam, wenn Sie kostenlose Software installieren, und lesen Sie die zusätzlichen Angebote des Installers sorgfältig durch.

Benutzer sollten vorsichtig sein, wenn sie E-Mails von unbekannten Absendern oder Nachrichten öffnen, die verdächtig oder ungewöhnlich erscheinen. Wenn der Absender oder die Adresse unbekannt ist oder der Inhalt nichts mit Ihren Erwartungen zu tun hat, ist es am besten, die Nachricht nicht zu öffnen. Es ist sehr unwahrscheinlich, dass Sie bei einem Wettbewerb, an dem Sie nicht teilgenommen haben, einen Preis gewinnen können. Seien Sie also vorsichtig bei E-Mails, in denen behauptet wird, Sie hätten etwas gewonnen. Wenn der E-Mail-Betreff mit etwas zu tun zu haben scheint, das Sie erwarten, ist es wichtig, alle Aspekte der Nachricht gründlich zu untersuchen. Betrüger machen oft Fehler, daher kann eine sorgfältige Untersuchung des Inhalts der E-Mail Ihnen helfen, betrügerische Aktivitäten zu erkennen. Denken Sie daran, dass es immer besser ist, auf Nummer sicher zu gehen und keine E-Mails oder Briefe zu öffnen, die verdächtig erscheinen.

Es ist auch wichtig, alle Software- und Sicherheitsprogramme auf dem neuesten Stand zu halten, um Schwachstellen zu verhindern, die Ransomware ausnutzen kann. Die Verwendung von gecrackten oder unbekannten Programmen ist ein erhebliches Risiko für Trojaner-basierte Ransomware-Angriffe. Cyberkriminelle verbreiten Trojaner oft getarnt als legitime Software, wie Patches oder Lizenzprüfungen. Es ist jedoch schwierig, zwischen vertrauenswürdiger Software und bösartigen Trojanern zu unterscheiden, da einige Trojaner möglicherweise sogar die Funktionalität haben, die Benutzer suchen.

Um dieses Risiko zu mindern, ist es entscheidend, die Verwendung nicht vertrauenswürdiger Programme vollständig zu vermeiden und Software nur von seriösen Quellen herunterzuladen. Vor dem Herunterladen eines Programms sollten Benutzer es gründlich recherchieren und Bewertungen aus vertrauenswürdigen Quellen lesen. Es wird auch empfohlen, Anti-Malware-Foren zu konsultieren, um zusätzliche Informationen zu Software zu sammeln, die Verdacht erregen könnte. Letztendlich besteht die beste Verteidigung gegen Trojaner-basierte Ransomware-Angriffe darin, Vorsicht walten zu lassen und das Herunterladen von Software aus nicht vertrauenswürdigen Quellen zu vermeiden.

Mehr Präventionsmaßnahmen für individuelle und organiDestroyrische Angriffe

Falls Ihr PC mit einer hochgefährlichen Ransomware-Familie wie Dharma infiziert wurde, kann dies zahlreiche Angriffe auf den Arbeitsplatz verursachen. Es wird jedoch empfohlen, einige zusätzliche Vorsichtsmaßnahmen zu treffen. Zunächst ist es wichtig, Remote Desktop Protocol (RDP)-Server mit Virtual Private Networks (VPNs) zu patchen und zu sichern, die eine Multi-Faktor-Authentifizierung beinhalten. Dies trägt zum Schutz vor unbefugtem Zugriff und potenziellen Sicherheitsverletzungen bei.

Es ist auch wichtig, dass Unternehmen wachsam gegenüber Phishing-Versuchen bleiben, insbesondere wenn sie sich an Remote-Arbeitsumgebungen gewöhnen. Da immer mehr Mitarbeiter von zu Hause aus arbeiten, steigt das Risiko von Phishing-Angriffen, und eine angemessene Schulung und Schulung kann dazu beitragen, dieses Risiko zu verringern.

Darüber hinaus müssen Unternehmen den Zugriff von Dienstleistern und Dritten für geschäftliche Zwecke beachten. Diese Entitäten können potenziell eine Sicherheitsbedrohung darstellen, wenn sie nicht ordnungsgemäß verwaltet werden, und Unternehmen müssen strenge Sicherheitsprotokolle und -verfahren implementieren, um sensible Daten und Informationen zu schützen. Durch die Implementierung dieser Maßnahmen können sich Unternehmen besser vor Ransomware und anderen potenziellen Sicherheitsbedrohungen schützen.

Einige verwandte FAQs

Wie kann ich mit Destroy Ransomware verschlüsselte Dateien öffnen? Kann ich selbst darauf zugreifen?

Auf eine Datei, die durch Ransomware gesperrt ist, kann nicht zugegriffen werden, es sei denn, sie wird zuerst mit dem Entschlüsselungsschlüssel entschlüsselt.

Was kann ich tun, um auf die gesperrten Dateien zuzugreifen?

Falls Sie Sicherungsdateien haben, verwenden Sie diese und machen Sie sich keine Sorgen um die Dateien, die verschlüsselt wurden, da Sie sie aus der Sicherung verwenden können. Denken Sie jedoch daran, dass Sie, um die Sicherungsdateien auf demselben PC verwenden zu können, zuerst die Ransomware-Infektion vollständig entfernen müssen, da sonst die Sicherungsdatei ebenfalls verschlüsselt wird. Um das Ransommare zu entfernen, wird dies empfohlenVerwenden Sie ein leistungsstarkes Anti-Malware-Tool.

Falls die Sicherung nicht verfügbar ist, können Sie „Wiederherstellungspunkt“ versuchen, um das System auf einen Punkt zurückzusetzen, an dem der PC frei von Ransomware-Angriffen war. Wenn diese Optionen nicht funktionieren, können Sie Ihr Glück mit einem leistungsstarken Datenwiederherstellungstool versuchen.

Darüber hinaus besteht eine hohe Wahrscheinlichkeit, dass sich die verschlüsselten Dateien noch bei Ihnen befinden, sodass Sie alle möglichen Speicherorte wie gesendete oder empfangene E-Mails überprüfen, Ihre Freunde und Familienmitglieder kontaktieren können, um Dateien wie Bilder, Videos usw. zu erhalten, die früher freigegeben worden wären . Überprüfen Sie Ihren Cloud-Speicher und Ihre Social-Media-Plattformen, alte Geräte wie Laptop, PC, Mobiltelefone und so weiter.

Soll ich Lösegeld zahlen, um den Entschlüsselungsschlüssel zu erhalten?

Es wird niemals empfohlen, Geld zu zahlen, da es keine Garantie dafür gibt, dass Cyberkriminelle auch nach Zahlung des Lösegeldbetrags den richtigen Entschlüsselungsschlüssel erhalten. Die Identität von Cyberkriminellen ist oft anonym, sodass Sie später nichts mehr tun können.

Wo kann ich über den Ransowmare-Angriff berichten?

In jedem Land gibt es Cybersicherheitsbehörden, bei denen Sie Ransomware-Angriffe melden können. Die Links zu den jeweiligen Behörden sind wie folgt. Sie können den Link für Ihr Land besuchen und über den Angriff berichten.

- USA – Beschwerdezentrum für Internetkriminalität IC3 oder On Guard Online;

- In Kanada- Canadian Anti-Fraud Centre;

- Vereinigtes Königreich – Aktionsbetrug

- Australien – Australisches Zentrum für High-Tech-Kriminalität

- In Irland: An Garda Síochána

- Griechenland – Einheit für Cyberkriminalität (griechische Polizei)

- Neuseeland- Betrug in Verbraucherangelegenheiten

- Spanien – Policía Nacional

- Polen – Policja

- Portugal – Polícia Judiciária

- Frankreich – Ministère de l’Intérieur

- Deutschland – Polizei

- Italien – Polizia di Stato

- Niederlande – Politie

- Indien – CyberCrime Investigation Cell

Kann Antivirus vor Ransomware schützen?

Ein leistungsstarkes Antivirenprogramm kann Ransomware schützen, erkennen und entfernen. Es ist immer empfehlenswert, eine Sicherheitsanwendung zu verwenden, um sich in Echtzeit vor Ransomware zu schützen. Darüber hinaus ist es ebenso wichtig, gute Cybersicherheitspraktiken zu befolgen.