Cyber-Kriminelle verwenden das Spelevo Exploit-Kit, um Malware auf gefälschten Websites für Erwachsene zu verbreiten

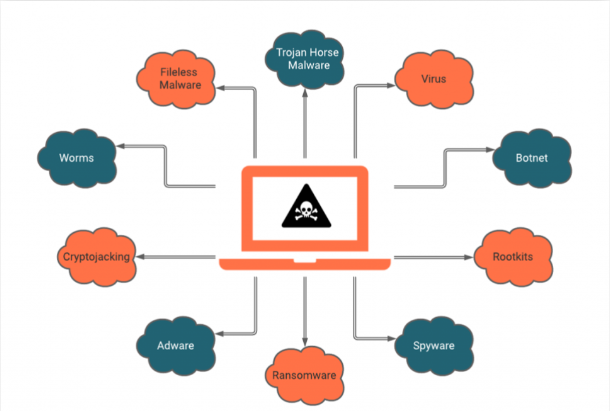

Das Spelevo-Kit ist eine der gefährlichen Waffen, die von Hackern ferngesteuert werden, um zahlreiche Websites mit Bezug zu Erwachsenen wie Glücksspiel, Pornografie usw. zu erstellen und diese automatisch mit Malware zu infizieren. Die Hacker verwenden verschiedene Strategien, um diese schädlichen Bedrohungen oder Viren zu verbreiten. Eine Besonderheit des Spelevo Exploit Kits ist, dass seine ersten Angriffe bereits im März dieses Jahres entdeckt wurden, bis sie allmählich zunahmen.

Bösartige Websites für Erwachsene werden durch den weltweiten Spelevo Exploit-Kit-Angriff verbreitet:

Eine erfahrene Hacking-Gruppe hat festgestellt, dass das Exploit-Kit eine schädliche oder gefährliche weltweite Angriffskampagne ist. Dieses Malware-Tool gehört zur Gruppe der Hacking-Hacker, die problemlos an verschiedene Umgebungen angepasst werden können. Das Hauptziel der Erstellung von von Hackern kontrollierten Websites ist die Darstellung von Inhalten für Erwachsene. Um solche Bedrohungen zu verbreiten, verwenden Hacker Social-Engineering-Techniken:

Landing Pages: Die Hacker erstellen mehrere Landing Pages mit Erwachsenenmotiven und geeigneten Inhalten. Sobald Sie auf die veröffentlichten Links klicken, werden diese zur Malware-Datei oder zum Skript weitergeleitet.

Faux-Copy-Sites: Gefälschte Kopien berühmter Adult-Sites finden Sie auf ähnlich klingenden Websites. Die Absicht von Hackern ist es, die Besucher dazu zu verleiten, sie falsch zu tippen und sie als identische Kopien zu präsentieren, ohne Fragen zu stellen. Die effektive Ausführung dieses Tricks erfolgt, wenn Hacker auch den Text und das Designlayout kopieren.

Die mit dem Spelevo Exploit-Kit erstellten Seiten versuchen, die Malware durch Ausnutzung von Sicherheitslücken in Adobe Flash Player und Internet Explorer bereitzustellen. Andere ähnliche Bedrohungen wie dieses Exploit-Kit verfügen ebenfalls über einen Backup-Fail-Mechanismus, der ausgelöst wird, wenn keine Schwachstellen gefunden werden. Die anderen schädlichen Nutzlasten, die an die Angreifer gesendet werden, sind die Ursnif-Banking-Trojaner. Der Sicherheitsforscher stellte fest, dass die Zielseite auf der Goggle-Suchmaschinenseite nach 10 Sekunden Verzögerung angezeigt wurde, anstatt die Post-Opfer an Hacker weiterzuleiten. Daher sind keine Informationen über die Hacking-Gruppe verfügbar.