Dritte Runde des E-Mail-Betrugs „Economic Impact Payment Status“ des IRS

1) Was ist dieser IRS Third Round of Economic Impact Payment Status E-Mail-Betrug?

2) Wie wird es gemacht?

3) Was tun, wenn Sie betrogen wurden?

4) Fazit

5) FAQs

6) Wie bleibt man online sicher, wenn man verschiedene Websites nutzt?

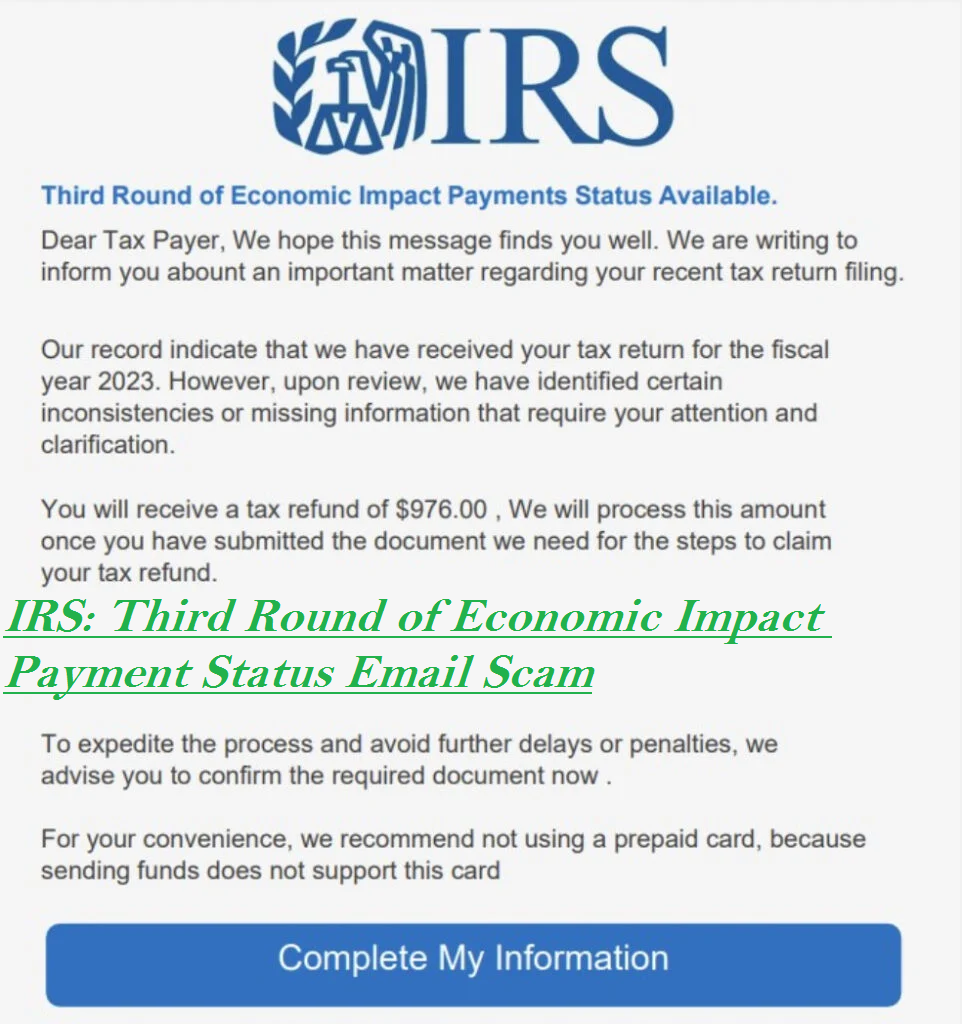

Haben Sie eine Nachricht wie diese IRS Third Round of Economic Impact-Zahlungsstatus-E-Mail erhalten? Seien Sie vorsichtig, es handelt sich um eine Betrügernachricht, die von Betrügern weit verbreitet wird, um naive Internetnutzer in die Falle zu locken, nicht unbedingt nur Internetnutzer. In diesem Artikel besprechen wir, wie man einen Betrug erkennt. Wie funktioniert ein Betrug? Welche Schritte sollten wir unternehmen, um solche Betrügereien zu vermeiden und unser Geld und unsere wertvollen Daten vor den Betrügern zu schützen?

Was ist dieser E-Mail-Betrug der dritten Runde des Economic Impact Payment Status des IRS?

Heutzutage tauchen viele Betrugsversuche auf, um die Benutzer in die Falle zu locken. Es handelt sich auch um eine dieser Betrügereien, die als Phishing bezeichnet werden. Betrüger nutzen also grundsätzlich eine doppelte Website, um an Ihre Informationen zu gelangen. Diese gefälschte Website ist so gestaltet, dass sie genauso aussieht wie die offizielle Website, die sie behaupten.

Der Hauptzweck der Gestaltung ihrer Website wie eine offizielle Website besteht darin, auf einfache Weise das Vertrauen des Benutzers zu gewinnen und den Betrug auszuführen. Jetzt glauben Sie, dass die Website echt ist, sodass Sie problemlos Ihre Bankdaten, Kreditkartendaten, Adresse und andere persönliche Informationen weitergeben können. Und das ist es, was sie von dir wollten; Sie haben Ihre persönlichen Daten angegeben.

In der von Betrügern an Sie gesendeten E-Mail wird also behauptet, dass der IRS Ihre Steuererklärung für das Geschäftsjahr 2023 erhalten hat, aber es gibt ein Problem mit der Steuerrückerstattung in Höhe von 976 US-Dollar. Das Problem besteht darin, dass einige Informationen fehlen, die sie angeben müssen von Ihnen bestätigt. Um Ihre Angaben zu bestätigen, benötigen sie daher Ihre persönlichen Dokumente. Es wird ein Link angezeigt, der darauf hinweist, dass Sie darauf klicken müssen, um die Informationen zu vervollständigen und Ihre Steuerrückerstattung zu erhalten.

Das mag real klingen, aber das IRS verlangt keine Dokumente, Papiere oder Klarstellungen per E-Mail, Nachrichten oder anderen sozialen Medien. IRS verlangt niemals Zahlungen per Kreditkarte, Geschenkkarten und Kryptowährungen. Bei dieser E-Mail handelt es sich um eine Betrugsmasche, bei der es nur darum geht, an Ihre persönlichen Daten und Ihr Geld zu gelangen.

Wie wird es gemacht? Wie wird dieser IRS-E-Mail-Betrug in der dritten Runde des Economic Impact Payment-Status durchgeführt?

Betrüger verwenden das Originallogo und die Originalgrafik der IRS-Website, um sie echt erscheinen zu lassen. Sie nutzen alle Methoden, um ihre E-Mails legitim erscheinen zu lassen. Sie verwenden die gefälschte Absenderadresse, die genau wie der IRS-Domänenname aussieht. Der URL-Shortener wird auch verwendet, um das Ziel des Links in der vom Betrüger geteilten E-Mail zu verbergen. Sie geben ihr Bestes, um E-Mails echt erscheinen zu lassen.

Die Betrüger erzeugen ein Gefühl der Dringlichkeit, sodass Sie sofort handeln können, ohne auch nur eine Sekunde darüber nachzudenken. Betrüger nutzen solche Techniken, um uns auf den von ihnen geteilten Link klicken zu lassen. Sobald jemand auf den Link klickt, wird er auf eine gefälschte IRS-Website weitergeleitet. Auf dieser Website werden Sie aufgefordert, Ihre persönlichen Daten wie Adresse, Sozialversicherungsnummer, Kreditkartennummer, Geburtsdatum und andere Details einzugeben. Möglicherweise werden Sie auch aufgefordert, Ihre Bankkontonummer anzugeben und Ihren Reisepass, Führerschein usw. hochzuladen.

Sobald Sie Ihre persönlichen Daten an sie weitergegeben haben, können sie jede Art von Betrug mit Ihren Dokumenten begehen, wie z. B. Identitätsbetrug, sie können Ihre Dokumente verwenden, um Kredite oder andere Geldvorschüsse aufzunehmen. Sie können alles auch mit Ihrer Kreditkarte oder Ihren Online-Banking-Daten kaufen. Das Geld von Ihrem Bankkonto kann abgebucht werden; Sie können nicht autorisierte Transaktionen durchführen und Ihre Daten auch an Kriminelle verkaufen.

Welche Maßnahmen sollten wir ergreifen, wenn wir betrogen wurden?

Wenn Sie also versehentlich oder unbewusst Ihre Daten an die Betrüger weitergegeben haben, sollten Sie jetzt einfache Schritte befolgen, um den Schaden zu verhindern und sich vor zukünftigen Betrügereien zu schützen.

Zunächst sollten Sie sich an Ihr Kreditkartenunternehmen oder Ihre Bank wenden, um die Sperrung Ihres Kontos und die Sperrung Ihrer Karten zu veranlassen. Wenn Sie sie rechtzeitig kontaktiert haben, können sie auch zukünftige Transaktionen stoppen. Sie können Ihre Transaktionen überwachen und Sie über verdächtige Aktivitäten informieren.

Schreiben Sie eine E-Mail an [email protected]. Und informieren Sie sie über den Betrug. Der IRS kann das gesamte Problem untersuchen und möglicherweise Maßnahmen gegen die Betrüger ergreifen. Ich stelle die IRS-Website https://www.irs.gov/identity-theft-fraud-scams/report-phishing zur Verfügung. Sie können diese Website besuchen und weitere Informationen zum Melden von Phishing-Betrug erhalten.

Wenn Sie Ihre Daten weitergegeben haben und Ihre Konten gehackt wurden, sollten Sie Ihr Passwort ändern und ein sicheres Passwort erstellen, das nicht leicht zu erraten ist und das auch nicht leicht zu knacken ist. Es gibt auch einen Passwort-Manager, mit dem Sie Ihre Passwörter generieren und speichern können.

Wenn Sie Zweifel haben, dass Ihr Gerät möglicherweise mit dem Virus infiziert ist, sollten Sie Ihren Computer mit einem Antivirenprogramm scannen.

Abschluss

Wir haben alles über den IRS-Phishing-Betrug besprochen. Wenn Sie also Opfer davon geworden sind, seien Sie jetzt auf dem Laufenden, denn Betrüger hören nie damit auf und entdecken immer wieder neue Wege, um Menschen zu betrügen und an ihr hart verdientes Geld zu kommen. Wenn Sie versehentlich Ihre Daten weitergegeben haben, wenden Sie sich an die zuständige Behörde und reichen Sie eine Beschwerde wegen des Betrugs ein. Es ist notwendig, eine Beschwerde einzureichen. Das wird Ihnen helfen und alle vor den Betrügereien warnen. Sie sollten solche Betrügereien auch Ihren Freunden und Familienangehörigen mitteilen. Wenn sie also solche E-Mails erhalten, sollten sie vorsichtig sein.

FAQs

Handelt es sich bei der dritten Runde der Zahlungsstatus-E-Mail des IRS um einen Betrug?

Ja

Sollten Sie auf den von ihnen geteilten Link klicken?

Niemals

Was sollten Sie tun, wenn Sie betrogen wurden?

Wenden Sie sich an die zuständige Behörde und reichen Sie eine Beschwerde ein

Was tun, wenn Sie diesbezüglich eine E-Mail erhalten haben?

Melden und blockieren Sie die E-Mail als Betrug

Wie erkennt man betrügerische E-Mails?

Überprüfen Sie den Domainnamen sorgfältig oder wenden Sie sich direkt an die offizielle Nummer und Website des IRS

Wie bleibt man online sicher, wenn man verschiedene Websites nutzt?

Hier sind 10 wichtige Punkte, auf die Sie sich bei der Sicherheit Ihres Computers verlassen können.

- Halten Sie Ihr Gerät immer auf dem neuesten Stand; Es hält die Sicherheitspatches auf dem neuesten Stand, wodurch der Computer weniger anfällig für Malware und Betrug wird.

- Wir empfehlen Ihnen, einen Werbeblocker zu verwenden, der den Browser auch vor schädlicher Werbung und Malware schützt. Installieren Sie daher einen Werbeblocker in Ihrem Browser. Oder Sie können auch einen browserbasierten Werbeblocker wie Adguard verwenden.

- Wir empfehlen Ihnen, ein renommiertes Antivirenprogramm zu verwenden. Ein Antivirenprogramm schützt Ihren Computer immer vor Viren und Malware. Stellen Sie sicher, dass Sie eine aktualisierte Version des Antivirenprogramms verwenden.

- Sichern Sie Ihre Daten. Stellen Sie sicher, dass Sie das Backup auch aus Sicherheitsgründen in der Cloud und auf einer beliebigen Festplatte aufbewahren. Schließen Sie Ihre Festplatte jedoch niemals an einen Computer an, der mit dem Virus infiziert ist.

- Lesen Sie beim Herunterladen von Dateien aus dem Internet unbedingt die Vereinbarungen der Software, Anhänge oder Programme, die Sie herunterladen. Lesen Sie daher unbedingt die Vereinbarung, bevor Sie eine Genehmigung erteilen.

- Wählen Sie sichere Passwörter. Es wird empfohlen, in Ihren Passwörtern Buchstaben, Ziffern und Sonderzeichen zu verwenden, um die Sicherheit zu erhöhen.

- Erstellen Sie kein Passwort, das leicht zu erraten ist, sondern verwenden Sie ein Passwort, das nicht leicht zu erraten und auch nicht leicht zu knacken ist.

- Achten Sie beim Herunterladen von Dateien aus dem Internet darauf, die Authentizität der Website zu überprüfen, da Betrüger auch gefälschte Websites verwenden, um Ihnen das Herunterladen der Software zu ermöglichen, die Sie herunterladen möchten. Achten Sie also auch darauf.

- Seien Sie vorsichtig, wenn Sie auf einen Link klicken, da er möglicherweise Malware enthält und Sie auf eine Phishing-Website weiterleitet. Klicken Sie daher nicht auf zufällige Links.

- Verwenden Sie keine Raubkopien. Wenn Sie eine solche verwenden, behalten Sie ein Antivirenprogramm bei und prüfen Sie, ob Ihre Software Viren enthält. Wenn ja, deinstallieren Sie sie sofort. Denken Sie daran: Wenn Sie etwas kostenlos bekommen, bedeutet das, dass Sie das Produkt sind.

Welche verschiedenen Arten bösartiger E-Mails gibt es im Hinblick auf E-Mail-basierte Cyber-Bedrohungen?

E-Mails mit schädlichen Anhängen

E-Mail-Spam mit bösartigen Anhängen ist eine von Cyberkriminellen häufig eingesetzte Methode, um die Computer von Benutzern mit Malware zu gefährden. Schädliche Anhänge enthalten oft Trojaner, die in der Lage sind, sensible Daten wie Bankdaten, Passwörter und andere vertrauliche Informationen zu stehlen.

Das Hauptziel von Cyberkriminellen bei diesen Angriffen besteht darin, ihre potenziellen Opfer dazu zu verleiten, auf einen kompromittierten E-Mail-Anhang zuzugreifen. Um dieses Ziel zu erreichen, verwenden sie häufig E-Mail-Nachrichten, in denen kürzlich erhaltene Rechnungen, Faxe oder Sprachnachrichten besprochen werden.

Wenn eine ahnungslose Person in die Falle tappt und den Anhang öffnet, wird ihr Computer infiziert, wodurch Cyberkriminelle eine beträchtliche Menge vertraulicher Daten sammeln können.

Obwohl es sich dabei um eine kompliziertere Technik handelt, um persönliche Daten zu stehlen (da Spam-Filter und Antivirenprogramme solche Unternehmungen typischerweise erkennen), können Cyberkriminelle, wenn sie Erfolg haben, auf ein breiteres Spektrum an Informationen zugreifen und über einen längeren Zeitraum weiterhin Daten sammeln.

Phishing-E-Mails

Typischerweise nutzen Cyberkriminelle betrügerische E-Mails, um Einzelpersonen im Internet dazu zu verleiten, ihre vertraulichen persönlichen Daten preiszugeben, etwa Anmeldedaten für verschiedene Online-Plattformen, E-Mail-Konten oder Online-Banking-Daten.

Diese Art von Angriffen wird allgemein als Phishing bezeichnet. Bei einem Phishing-Angriff versenden Cyberkriminelle typischerweise eine E-Mail, die das Branding beliebter Dienste wie Microsoft, Amazon, DHL oder Netflix nachahmt. Sie erstellen Nachrichten mit einem Gefühl der Dringlichkeit, etwa mit falschen Versanddetails oder abgelaufenen Passwörtern, und fügen einen Hyperlink ein, in der Hoffnung, ahnungslose Empfänger dazu zu verleiten, darauf zu klicken.

Wenn Opfer auf den in diesen E-Mail-Nachrichten bereitgestellten Link klicken, werden sie auf eine gefälschte Website weitergeleitet, die der legitimen Website sehr ähnlich ist. In dieser betrügerischen Umgebung werden Opfer aufgefordert, ihr Passwort, ihre Kreditkarteninformationen oder andere sensible Daten einzugeben, die anschließend von Cyberkriminellen für böswillige Zwecke erfasst werden.

Spam-E-Mails

Spam-E-Mails sind unerwünschte Massennachrichten, die gleichzeitig an eine große Anzahl von Empfängern gesendet werden. Sie enthalten oft unerwünschte Werbung, Betrug oder betrügerische Angebote. Der Hauptzweck von Spam-E-Mails besteht darin, Produkte, Dienstleistungen oder Websites zu bewerben, die manchmal zweifelhafter Natur sind.

Diese E-Mails können von Einzelpersonen oder automatisierten Bots versendet werden und richten sich häufig ohne deren Zustimmung an eine Vielzahl von Empfängern. Spam-E-Mails können Posteingänge verstopfen, Speicherplatz verbrauchen und Risiken wie Phishing-Versuche oder die Verbreitung von Malware bergen.

Sextortion-E-Mails

Diese Art von E-Mail ist eine Form des Phishings, die als „Sextortion-Betrug“ bekannt ist. Es macht sich die Ängste Einzelner zunutze und versucht, sie zur Zahlung eines Lösegelds zu erpressen. In der Betrugs-E-Mail wird fälschlicherweise behauptet, ein Cyberkrimineller habe sich unbefugten Zugriff auf die Webcam des Opfers verschafft und besitze eine kompromittierende Videoaufzeichnung, in der das Opfer explizite Aktivitäten ausführt.

Die Betrüger nutzen die potenzielle Peinlichkeit und Schande, die mit solchen Inhalten einhergeht, um das Opfer zur Zahlung eines Lösegelds, oft in Form von Kryptowährung, zu zwingen, um die Veröffentlichung des angeblichen Videos zu verhindern. Es ist jedoch wichtig zu verstehen, dass diese Behauptungen völlig falsch und erfunden sind.

Welche Indikatoren oder Anzeichen können dabei helfen, eine bösartige E-Mail zu identifizieren?

Um eine bösartige E-Mail zu erkennen, können Sie auf die folgenden Indikatoren achten:

Verdächtiger Absender: Überprüfen Sie die E-Mail-Adresse des Absenders und stellen Sie sicher, dass sie mit den offiziellen Kontaktinformationen der Organisation oder Person übereinstimmt, die er angeblich vertritt. Seien Sie vorsichtig bei E-Mail-Adressen, die Rechtschreibfehler, Zufallszahlen oder unbekannte Domänennamen enthalten.

- Schlecht geschriebener Inhalt: Achten Sie auf Grammatik- und Rechtschreibfehler, ungewöhnliche Sprache oder schlechte Formatierung. Seriöse Organisationen pflegen in der Regel professionelle Kommunikationsstandards.

- Dringende oder bedrohliche Sprache: Hüten Sie sich vor E-Mails, die ein Gefühl der Dringlichkeit vermitteln, Sie zu sofortigem Handeln drängen oder mit negativen Konsequenzen drohen, wenn Sie sich nicht daran halten. Betrüger nutzen oft Angst oder zeitkritische Situationen, um Opfer zu manipulieren.

- Verdächtige Anhänge oder Links: Seien Sie vorsichtig bei E-Mail-Anhängen oder Links, insbesondere von unbekannten oder unerwarteten Quellen. Öffnen Sie keine Anhänge und klicken Sie nicht auf Links, es sei denn, Sie sind von deren Legitimität überzeugt. Bewegen Sie den Mauszeiger über die Links, um die tatsächliche URL anzuzeigen, bevor Sie darauf klicken.

- Anfragen nach persönlichen Daten: Seriöse Organisationen fordern in der Regel keine sensiblen Informationen wie Passwörter, Sozialversicherungsnummern oder Kreditkartendaten per E-Mail an. Vermeiden Sie die Angabe persönlicher Daten, es sei denn, Sie sind sich der Echtheit der E-Mail sicher.

- Ungewöhnliche Anfragen oder Angebote: Seien Sie vorsichtig bei E-Mails mit unerwarteten Belohnungen, Preisen oder finanziellen Möglichkeiten. Wenn etwas zu schön erscheint, um wahr zu sein, oder nicht zu Ihren normalen Interaktionen passt, könnte das ein Zeichen für einen Betrug sein.

- Verdächtiges E-Mail-Design: Schlecht gestaltete oder optisch inkonsistente E-Mails können auf einen Betrug hinweisen. Achten Sie auf allgemeine Begrüßungen, nicht übereinstimmende Logos oder verzerrte Bilder.

Wenn Sie Zweifel an der Legitimität einer E-Mail haben, gehen Sie lieber auf Nummer sicher. Vermeiden Sie das Klicken auf Links oder das Herunterladen von Anhängen und erwägen Sie, den Absender über einen verifizierten Kanal zu kontaktieren, um die Authentizität der E-Mail zu überprüfen.

Welche Maßnahmen können ergriffen werden, wenn Sie auf einen E-Mail-Betrug hereingefallen sind?

Im Folgenden finden Sie die Schritte, die Sie unternehmen sollten, wenn Sie dem IRS: Third Round of Economic Impact Payment Status Email Scam zum Opfer gefallen sind.

- Wenn Sie versehentlich Ihre Kreditkarteninformationen angegeben haben, nachdem Sie auf einen Link in einer Phishing-E-Mail geklickt haben, ist es wichtig, dass Sie sich umgehend an Ihre Bank wenden und sie über die Situation informieren. Es ist sehr wahrscheinlich, dass Sie Maßnahmen ergreifen müssen, um die kompromittierte Kreditkarte zu sperren und zur Erhöhung der Sicherheit einen Ersatz anzufordern.

- Wenn Sie versehentlich Ihr Passwort angegeben haben, nachdem Sie auf einen E-Mail-Betrug hereingefallen sind, ist es wichtig, Ihr Passwort umgehend zu ändern. Typischerweise sammeln Cyberkriminelle gestohlene Anmeldedaten und verkaufen sie zur möglichen Ausnutzung an andere böswillige Gruppen. Indem Sie Ihr Passwort sofort ändern, verringern Sie die Wahrscheinlichkeit, dass Kriminelle genügend Zeit haben, um Schaden anzurichten oder unbefugten Zugriff auf Ihre Konten und Informationen zu verursachen.

- Wenn Sie Anzeichen eines Identitätsdiebstahls bemerken, ist es wichtig, sich umgehend an die Federal Trade Commission (FTC) zu wenden. Die FTC sammelt Informationen über Ihre Situation und entwickelt eine personalisierte Wiederherstellungsstrategie.

- Helfen Sie beim Schutz anderer Internetnutzer, indem Sie Phishing-E-Mails an Organisationen wie das National Fraud Information Center, die Anti-Phishing Working Group, das Internet Crime Complaint Center des FBI und das US-Justizministerium melden.

- Wenn Sie versehentlich einen schädlichen Anhang geöffnet haben, ist Ihr Computer wahrscheinlich kompromittiert. Um dieses Problem zu beheben, wird empfohlen, einen gründlichen Scan Ihres Systems mit einer zuverlässigen Antivirensoftware durchzuführen. Wir empfehlen die Verwendung von SpyHunter 5 für Windows, um potenzielle Bedrohungen abzuwehren.

⇓⇓Laden Sie Spyhunter 5 herunter Kostenloser Scanner⇓⇓

Lesen Sie unbedingt die EULA, die Kriterien für die Bedrohungsbewertung und die Datenschutzbestimmungen von SpyHunter. Der kostenlose Spyhunter-Scanner, der heruntergeladen wurde, scannt und erkennt aktuelle Bedrohungen von Computern und kann sie auch einmal entfernen. Sie müssen jedoch die nächsten 48 Stunden warten. Wenn Sie beabsichtigen, erkannte Inhalte sofort zu entfernen, müssen Sie die Lizenzversion kaufen, mit der die Software vollständig aktiviert wird.

Häufig gestellte Fragen

Warum wurde ich in die Verteilung dieser E-Mail einbezogen?

Phishing-E-Mails werden von Bedrohungsakteuren häufig über umfangreiche Kampagnen verbreitet, was dazu führt, dass Tausende von Empfängern vergleichbare Nachrichten erhalten.

Besteht die Möglichkeit, dass mein Computer mit Schadsoftware infiziert ist, wenn ich eine Spam-E-Mail gelesen, den Anhang aber nicht geöffnet habe?

Das bloße Öffnen oder Lesen einer E-Mail stellt kein direktes Risiko einer Malware-Infektion dar. Die eigentliche Bedrohung entsteht, wenn Sie mit bösartigen Anhängen oder Links in der E-Mail interagieren, was potenzielle Download- oder Installationsprozesse von Malware auslöst.

Wenn ich eine Datei aus einer Spam-E-Mail heruntergeladen und geöffnet habe, bedeutet das, dass mein Computer infiziert ist? Wie kann diese Frage in einer anderen Form gestellt werden?

Wenn die Datei, die Sie aus einer Spam-E-Mail geöffnet haben, eine ausführbare Datei (.exe, .run usw.) war, besteht eine hohe Wahrscheinlichkeit, dass Ihr Computer infiziert ist. Wenn es sich bei der Datei jedoch um ein Dokumentformat handelt (.doc, .xls, .one, .pdf usw.), ist das Infektionsrisiko möglicherweise geringer, da diese Formate normalerweise zusätzliche Aktionen erfordern, um den Download oder die Installation von Malware zu initiieren, z B. das Aktivieren von Makros oder das Klicken auf eingebettete Inhalte.

Welche Schritte sollte ich unternehmen, um die potenziellen Risiken zu mindern, wenn ich Ihre persönlichen Daten als Reaktion auf eine betrügerische Spam-E-Mail unwissentlich weitergegeben habe?

Wenn Sie versehentlich Ihre Anmeldedaten weitergegeben haben, ist es wichtig, die Passwörter für alle betroffenen Konten umgehend zu ändern. Darüber hinaus ist es wichtig, bei der Offenlegung sensibler persönlicher Daten wie Ausweisdokumente oder Kreditkartendaten unverzüglich die zuständigen Behörden oder Organisationen zu benachrichtigen, die für die Bearbeitung solcher Vorfälle verantwortlich sind.

Ist SpyHunter 5 in der Lage, Malware-Infektionen zu erkennen und zu beseitigen, die möglicherweise in E-Mail-Anhängen vorhanden sind?

SpyHunter 5 ist eine leistungsstarke Sicherheitssoftware, die speziell dafür entwickelt wurde, Geräte zu scannen und verschiedene Arten von Malware-Infektionen effektiv zu entfernen. Mit seinen umfassenden Scanfunktionen kann es die meisten bekannten Malware-Bedrohungen erkennen und beseitigen, einschließlich solcher, die in E-Mail-Anhängen und Popup-Benachrichtigungen vorhanden sein können. Die Durchführung eines gründlichen Systemscans ist von entscheidender Bedeutung, um sicherzustellen, dass alle potenziellen Bedrohungen identifiziert und von Ihrem Gerät entfernt werden.